Security

Đang được quan tâm

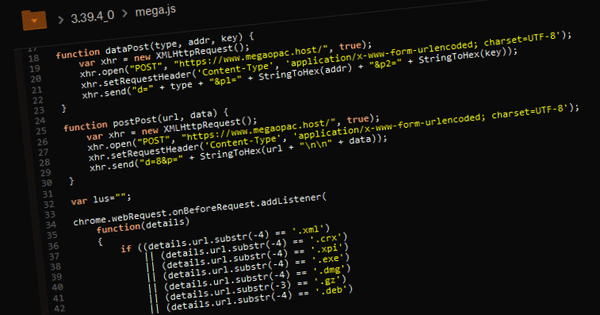

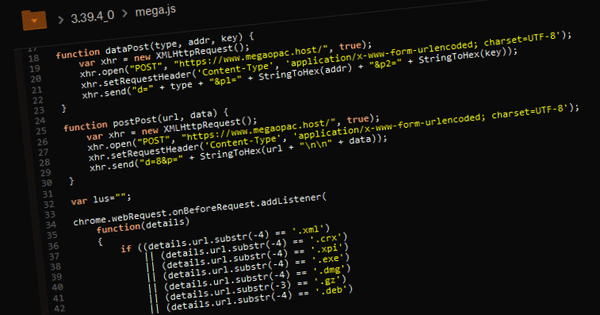

Tiện ích mở rộng MEGA.nz này đã bị phát hiện lấy cắp mật khẩu các tài khoản Google, Microsoft, GitHub...

Rakhni được phát hiện ở Nga, Kazakhstan, Ukraina, Đức và Ấn Độ. Phần mềm độc hại này được phân phối...

Tiện ích mở rộng MEGA.nz này đã bị phát hiện lấy cắp mật khẩu các tài khoản Google, Microsoft, GitHub...

Rakhni được phát hiện ở Nga, Kazakhstan, Ukraina, Đức và Ấn Độ. Phần mềm độc hại này được phân phối...