Tin tặc tận dụng các thông tin email bị đánh cắp trong các cuộc tấn công Malware

Năm 2017 là năm ghi nhận sự gia tăng không ngừng của các cuộc lừa đảo phishing, đạt mức cao nhất trong mùa hè và xu hướng này tiếp tục tăng lên vào năm 2018. Phần lớn các cuộc lừa đảo phishing này đều được thiết kế vô cùng chuyên nghiệp nhằm mục đích thu thập thông tin xác thực đăng nhập của người dùng của các dịch vụ email như Office365, Gmail, Yahoo, AOL et al.

Các cuộc tấn công lừa đảo (phishing attacks) luôn được thực hiện một cách nhanh gọn, chuyển hướng ở đúng nơi..., để giảm thiểu sự nghi ngờ của người dùng cuối.

Có thể thấy các cuộc tấn công này có đang xu hướng tăng lên trong năm 2017 với một tốc độ đáng kể và sẽ không ngừng trong tương lai. Những cuộc tấn công liên tục, còn được gọi là Conversation Hijacking Attacks (CHA), là các cuộc tấn công cá nhân và đã đánh lừa được rất nhiều người dùng.

Giai đoạn 1

Giai đoạn đầu tiên của cuộc tấn công này bắt đầu với sự gia tăng phishing traffic. Thông thường, các cuộc tấn công lừa đảo này dựa vào web link được nhúng trong tệp PDF. Các tin nhắn sử dụng các themes khác nhau để lôi kéo người dùng cuối mở tệp đính kèm và nhấp vào URL được nhúng.

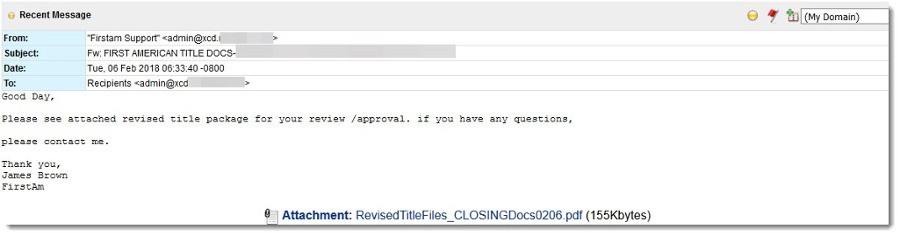

Đây là một ví dụ về cuộc tấn công này. Tin nhắn này được cho là xuất phát từ Tiêu đề First American và nhắm mục tiêu cụ thể đến ngành bất động sản.

URL được nhúng trong tệp đính kèm PDF dẫn đến trang lừa đảo sau đây. Trang này rất giống với trang của nhà cung cấp dịch vụ email thật sự.

Nạn nhân sau đó được đưa đến trang đăng nhập tùy chỉnh được thiết kế để khớp với nhà cung cấp email thật, nơi thông tin đăng nhập email của họ sẽ được thu thập.

Giai đoạn 2

Bây giờ những kẻ tấn công đã thu thập thông tin đăng nhập của người dùng, chúng có khả năng khởi chạy các cuộc tấn công phần mềm độc hại từ các tài khoản đáng tin cậy này của nạn nhân mà không cần phải dựa vào bất kì một chiến thuật kỹ thuật social (social engineering tactics) nào cả.

Từ tài khoản bị xâm nhập, kẻ tấn công sẽ tiến hành tấn công các cuộc hội thoại email đang diễn ra bằng cách gửi malware đính kèm qua email Reply. Đối với người dùng cuối, các thông báo này đến và đi một cách hoàn toàn tự nhiên khi họ đang giao tiếp qua lại qua email trao đổi với nhau.

Hầu hết người dùng đều biết rằng họ nên nghi ngờ về một tập tin đính kèm trong một email không mong muốn, kịch bản này sẽ rất hữu ích trong việc làm yếu đi "user awareness" (nhận thức người dùng) về bảo mật, vì các thông điệp này đều được nhận và gửi một cách rất tự nhiên từ một tài khoản email thật của một người dùng hợp pháp. Điều này làm tăng đáng kể khả năng người dùng cuối sẽ mở tệp đính kèm và bị nhiễm độc. Trong hầu hết các trường hợp, malware family được cung cấp trong cuộc tấn công này là Gozi Banking Trojan.

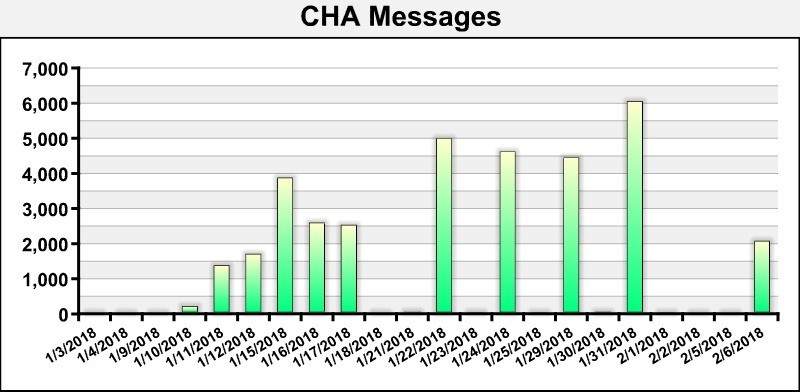

Các cuộc tấn công ngày càng tăng

Tần suất của các cuộc tấn công này đã tăng đáng kể trong vài tháng qua. Biểu đồ dưới đây hiển thị tổng số email CHA (giai đoạn hai) hàng ngày được gửi từ các tài khoản bị xâm nhập vào năm 2018. Kể từ ngày 1 tháng 1 năm 2018, chúng tôi đã ghi lại hơn 34.000 cuộc tấn công độc đáo.

Các cuộc tấn công này cũng có thể được khởi chạy chống lại các liên hệ nội bộ (internal contacts), tất cả đều đạt kết quả tàn phá như nhau. Trong thời đại của các cuộc tấn công tùy biến và nhắm mục tiêu cao như hiện nay, có một điều chắc chắn - những cuộc tấn công đa pha này đang ở đây để tồn tại và sẽ càng trở nên đe dọa hơn nữa.

Kết luận

Ngày nay, tin tặc luôn cố gắng đánh cắp thông tin đăng nhập email của những người dùng hợp pháp nhằm thực hiện các cuộc tấn công Malware (Conversation Hijacking Attacks). Chính vì vậy người dùng hãy luôn nâng cao cảnh giác của mình với những file đính kèm, kể cả trong tin nhắn của những thân thiết nhất.

>> Có thể bạn quan tâm: Các loại hình tấn công qua email tại Việt Nam. VCCloud Mail Inbox nâng cao bảo mật