Application Layer Attacks là gì? Cần làm gì khi bị tấn công lớp ứng dụng?

Application Layer Attacks là hình thức tấn công nhắm vào các ứng dụng, đặc biệt trong môi trường web. Những cuộc tấn công này thường nhằm mục tiêu làm gián đoạn hoạt động của ứng dụng, đánh cắp dữ liệu hoặc thực hiện các hành vi độc hại khác mà không cần phải xâm nhập vào hệ thống mạng tổng thể. Hãy cùng Bizfly Cloud tìm hiểu thêm với Bizfly Cloud trong bài sau.

Application Layer Attacks là gì?

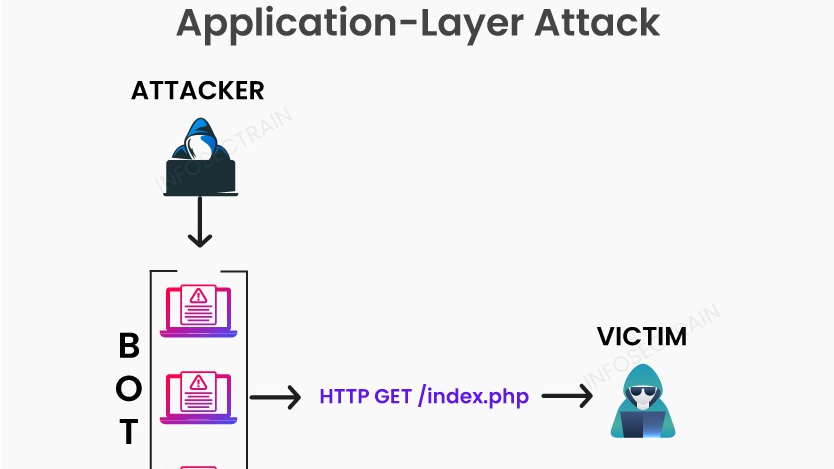

Application Layer Attacks là một loại tấn công Distributed Denial of Service (DDoS) là một loại tấn công mạng nhắm vào lớp trên cùng trong mô hình OSI, nơi các giao thức như HTTP GET và HTTP POST hoạt động. Những cuộc tấn công này thường được thực hiện thông qua các phương thức như DDoS lớp 7 (L7), nhằm làm cạn kiệt tài nguyên của máy chủ bằng cách gửi một lượng lớn yêu cầu hợp lệ đến ứng dụng mục tiêu.

Application Layer Attacks là gì?

Application Layer Attacks diễn ra như thế nào?

Application Layer Attacks lợi dụng sự chênh lệch cần thiết để thực hiện cuộc tấn công và tài nguyên cần thiết để chống lại nó. Application Layer Attacks gây ra thiệt hại nặng nề hơn nhưng sử dụng ít băng thông hơn.

Khi người dùng gửi yêu cầu như đăng nhập vào tài khoản trực tuyến, lượng tài nguyên tiêu thụ từ máy khách là rất nhỏ so với quá trình máy chủ xác nhận thông tin, truy xuất dữ liệu và phản hồi. Ngay cả khi không có thông tin đăng nhập, máy chủ vẫn cần thực hiện truy vấn cơ sở dữ liệu hoặc gọi API để xử lý yêu cầu.

Khi nhiều thiết bị tấn công vào cùng một thuộc tính web qua botnet, điều này có thể áp đảo máy chủ, dẫn đến việc vô hiệu hóa dịch vụ cho người dùng hợp lệ. Đặc biệt, chỉ cần nhắm mục tiêu vào API bằng tấn công L7 cũng đủ đưa dịch vụ ngoại tuyến.

Có bao nhiêu loại Application Layer Attacks?

SQL Injection

SQL Injection là một trong những loại tấn công phổ biến nhất trong lĩnh vực bảo mật lớp ứng dụng. Kẻ tấn công lợi dụng lỗ hổng trong các câu truy vấn SQL để thực hiện các hành vi trái phép như truy xuất, sửa đổi hoặc xóa dữ liệu trong cơ sở dữ liệu.

Nguyên lý của SQL Injection rất đơn giản: kẻ tấn công sẽ chèn mã SQL độc hại vào các trường nhập liệu của ứng dụng. Khi ứng dụng thực hiện câu lệnh SQL mà không kiểm tra tính hợp lệ của dữ liệu đầu vào, kẻ tấn công có thể kiểm soát hoàn toàn truy vấn và thực hiện các hành vi không mong muốn.

Hậu quả của SQL Injection cực kỳ nghiêm trọng, có thể kể đến như:

- Đánh cắp dữ liệu nhạy cảm.

- Tạo tài khoản giả mạo.

- Làm hỏng hoặc xóa dữ liệu trong cơ sở dữ liệu.

XSS Attacks

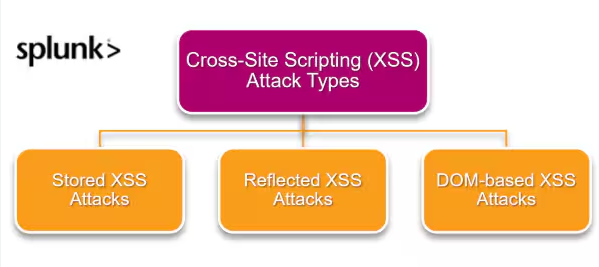

XSS (Cross-Site Scripting) là một hình thức tấn công giúp kẻ tấn công chèn mã độc vào trang web mà người dùng truy cập. Điều này có thể dẫn đến việc đánh cắp thông tin người dùng hoặc thực hiện các hành vi độc hại khác.

XSS Attacks

Có ba loại XSS chính, là:

- Stored XSS: Mã độc được lưu trữ trên máy chủ và được gửi đến người dùng mỗi khi họ truy cập trang web.

- Reflected XSS: Mã độc được gửi qua URL và được phản hồi lại ngay lập tức mà không lưu trữ trên máy chủ.

- DOM-based XSS: Mã độc được thực hiện trên phía client mà không cần tương tác với máy chủ.

Để phòng tránh XSS, các nhà phát triển nên:

- Kiểm tra và lọc dữ liệu đầu vào.

- Sử dụng các thư viện bảo mật để tự động hóa các quy trình bảo vệ.

- Giới hạn quyền truy cập vào các phần nhạy cảm của ứng dụng.

CSRF Attacks

CSRF (Cross-Site Request Forgery) là một loại tấn công mà kẻ tấn công lợi dụng sự tin tưởng của một người dùng đã xác thực trên một trang web để thực hiện hành vi không mong muốn.

Kẻ tấn công gửi một yêu cầu đến ứng dụng từ một trang web khác mà nạn nhân không biết. Nếu nạn nhân đã đăng nhập vào ứng dụng, yêu cầu sẽ được thực hiện với quyền của họ, dẫn đến việc thực hiện các hành vi độc hại như thay đổi thông tin tài khoản hoặc chuyển tiền.

Để giảm thiểu rủi ro từ CSRF, các nhà phát triển ứng dụng nên:

- Sử dụng token xác thực cho mỗi yêu cầu.

- Kiểm tra tham số “Referer” để xác nhận nguồn gốc của yêu cầu.

Tấn công DDoS vào các ứng dụng cụ thể

Tấn công DDoS (Distributed Denial of Service) nhằm mục tiêu làm tê liệt một ứng dụng bằng cách gửi một lượng lớn yêu cầu đến máy chủ. Điều này có thể làm cho ứng dụng không thể sử dụng được cho người dùng hợp pháp.

Kẻ tấn công thường sử dụng một mạng lưới bot để phát động tấn công đồng loạt từ nhiều địa chỉ IP khác nhau. Kết quả là, máy chủ không thể xử lý tất cả các yêu cầu và trở nên không khả dụng.

Để ngăn chặn các cuộc tấn công DDoS, các doanh nghiệp có thể:

- Sử dụng các dịch vụ bảo vệ DDoS.

- Thiết lập giới hạn về số lượng yêu cầu từ một địa chỉ IP trong một khoảng thời gian nhất định.

Buffer Overflow

Buffer Overflow là một lỗ hổng bảo mật xảy ra khi kẻ tấn công ghi đè lên bộ nhớ của ứng dụng, cho phép họ thực hiện mã độc. Khi một ứng dụng không kiểm tra đủ kích thước của dữ liệu đầu vào, kẻ tấn công có thể đưa vào dữ liệu lớn hơn kích thước bộ nhớ cho phép. Điều này có thể dẫn đến việc ghi đè lên vùng bộ nhớ mà ứng dụng không có quyền truy cập, cho phép thực hiện mã độc.

Có 2 cách để ngăn ngừa Buffer Overflow, chính là:

- Sử dụng các ngôn ngữ lập trình an toàn hơn.

- Kiểm tra kích thước dữ liệu đầu vào một cách cẩn thận.

Brute Force Attacks

Brute Force Attacks là một loại tấn công mà kẻ tấn công cố gắng đoán mật khẩu thông qua việc thử tất cả các khả năng có thể. Kẻ tấn công sử dụng các công cụ tự động để liên tục thử nghiệm các mật khẩu cho đến khi tìm thấy mật khẩu đúng. Điều này thường mất nhiều thời gian nhưng có thể thành công nếu mật khẩu yếu.

Để ngăn chặn Brute Force Attacks, các doanh nghiệp nên áp dụng 2 cách sau:

- Sử dụng mật khẩu mạnh, phức tạp.

- Giới hạn số lần thử mật khẩu trước khi khóa tài khoản.

Sử dụng Malware và Viruses

Kẻ tấn công có thể sử dụng malware hoặc virus để chiếm quyền điều khiển hệ thống hoặc đánh cắp thông tin nhạy cảm. Malware có thể được phát tán qua email, tải xuống từ trang web độc hại hoặc thông qua các ứng dụng không đáng tin cậy. Một khi đã xâm nhập vào hệ thống, malware có thể thực hiện nhiều hành vi khác nhau như đánh cắp thông tin hoặc theo dõi hoạt động người dùng.

Để ngăn chặn malware, hãy tiến hành cài đặt phần mềm diệt virus có độ tin cậy cao và cập nhật hệ điều hành và phần mềm thường xuyên.

Directory Traversal

Directory Traversal là một hình thức tấn công nhằm mục đích truy cập vào các file không được phép trên máy chủ. Kẻ tấn công khai thác các lỗ hổng trong ứng dụng để truy cập vào các file nhạy cảm trong hệ thống file của máy chủ, cho phép họ đánh cắp thông tin hoặc thực hiện các hành vi xấu khác.

Để ngăn chặn Directory Traversal, các nhà phát triển nên kiểm tra và xác thực các đường dẫn file. Đồng thời, sử dụng các thư viện bảo mật để tách biệt các thư mục của ứng dụng.

API Attacks

API (Application Programming Interface) là một trong những thành phần quan trọng trong phát triển ứng dụng hiện đại. Tuy nhiên, API cũng có thể trở thành mục tiêu cho các cuộc tấn công.

Kẻ tấn công có thể khai thác các lỗ hổng trong API để thực hiện các cuộc tấn công như:

- Đánh cắp dữ liệu thông qua việc gửi các yêu cầu độc hại.

- Kích hoạt các chức năng không hợp lệ, dẫn đến việc làm hỏng dữ liệu.

- Để bảo vệ API khỏi các cuộc tấn công:

- Sử dụng xác thực và phân quyền cho các yêu cầu.

- Theo dõi và phân tích các hoạt động từ API để phát hiện các hành vi bất thường.

Application Layer Attacks đem lại hậu quả gì nguy hiểm?

Application Layer Attacks gây ra những hậu quả nghiêm trọng cho tổ chức hoặc cá nhân bị tấn công. Các hậu quả này không chỉ ảnh hưởng đến dữ liệu mà còn có thể tác động đến danh tiếng và tài chính của tổ chức.

- Mất mát dữ liệu: Một trong những hậu quả nghiêm trọng nhất của Application Layer Attacks là mất mát dữ liệu. Kẻ tấn công có thể đánh cắp hoặc xóa dữ liệu quan trọng, dẫn đến việc tổ chức phải chịu tổn thất nghiêm trọng về tài chính cũng như nguy cơ bị kiện tụng từ phía khách hàng.

- Ảnh hưởng tới uy tín: Khi một tổ chức bị tấn công, uy tín của họ có thể bị ảnh hưởng nặng nề. Người tiêu dùng có xu hướng mất niềm tin vào các tổ chức không đảm bảo an toàn thông tin, và điều này có thể dẫn đến việc mất đi khách hàng.

- Thiệt hại tài chính: Thiệt hại tài chính do các cuộc tấn công này có thể rất lớn, ví dụ như chi phí khắc phục sự cố, bồi thường cho khách hàng và thậm chí là các khoản phạt từ cơ quan chức năng. Các tổ chức cũng có thể phải chi trả cho các dịch vụ bảo mật bổ sung để ngăn chặn các cuộc tấn công trong tương lai.

- Rủi ro pháp lý: Nếu dữ liệu nhạy cảm của khách hàng bị đánh cắp, tổ chức có thể phải đối mặt với các kiện tụng và rủi ro pháp lý lớn. Điều này không chỉ ảnh hưởng đến tài chính mà còn có thể dẫn đến việc mất quyền kinh doanh.

Cần làm gì khi bị tấn công Application Layer Attacks?

Các cuộc tấn công DDoS Lớp 7 thường nhắm vào lớp ứng dụng, sử dụng yêu cầu độc hại để làm quá tải máy chủ và dẫn đến từ chối dịch vụ. Dưới đây là một số biện pháp mà tổ chức có thể thực hiện để giảm thiểu nguy cơ bị Application Layer Attacks:

- Tăng giới hạn kết nối máy chủ web: Biện pháp này giúp giảm lỗ hổng trước các cuộc tấn công dựa trên kết nối như Slowloris, cắt giảm số lượng kết nối mở cần thiết cho kẻ tấn công duy trì quyền kiểm soát tài nguyên.

- Triển khai giới hạn tốc độ: Hạn chế số lượng yêu cầu từ bất kỳ địa chỉ IP nào giúp ngăn chặn các cuộc tấn công DDoS. Tổ chức cần thường xuyên theo dõi lưu lượng để phát hiện bất thường và hành động kịp thời.

- Sử dụng bộ cân bằng tải và tường lửa ứng dụng web (WAF): WAF bảo vệ chống lại các cuộc tấn công DDoS bằng cách xác định và chặn lưu lượng độc hại trước khi đến mạng. Chúng cũng cung cấp nhật ký để giúp tổ chức phát hiện các mối đe dọa tiềm ẩn. Bộ cân bằng tải và proxy ngược có thể đệm kết nối và áp dụng các kỹ thuật quản lý để bảo vệ ứng dụng và máy chủ web khỏi các yêu cầu không đầy đủ.

- Sử dụng dịch vụ bảo vệ DDoS dựa trên đám mây: Các giải pháp này cung cấp khả năng phát hiện nhanh chóng hoạt động đáng ngờ và phản ứng kịp thời.

- Áp dụng các biện pháp bảo mật tốt nhất: Cập nhật phần mềm và vá lỗi thường xuyên để giảm thiểu rủi ro từ các cuộc tấn công, bao gồm cả những kỹ thuật như DDoS Slowloris.

Kết luận

Application Layer Attacks là một mối đe dọa nghiêm trọng đối với bất kỳ tổ chức nào đang hoạt động trong môi trường trực tuyến. Hiểu rõ về các loại tấn công, cách thức hoạt động và các hậu quả có thể xảy ra là bước quan trọng để bảo vệ dữ liệu và uy tín của tổ chức. Đồng thời, việc chuẩn bị một kế hoạch ứng phó kịp thời sẽ giúp tổ chức giảm thiểu thiệt hại và lấy lại sự tin tưởng từ phía khách hàng sau những sự cố không mong muốn.