ACK Flood Attack là gì? Điểm khác biệt gì so với các loại tấn công DDoS khác?

Các cuộc tấn công DDoS (Distributed Denial of Service) ngày càng trở nên phổ biến và tinh vi, gây ra nhiều thiệt hại nghiêm trọng cho hệ thống mạng và dịch vụ trực tuyến. Một trong những hình thức tấn công DDoS đặc biệt nguy hiểm là tấn công ACK Flood. Vậy ACK Flood Attack là gì và điểm khác biệt của nó so với các loại tấn công DDoS khác ra sao? Hãy cùng Bizfly Cloud tìm hiểu trong bài sau.

ACK Flood Attack là gì?

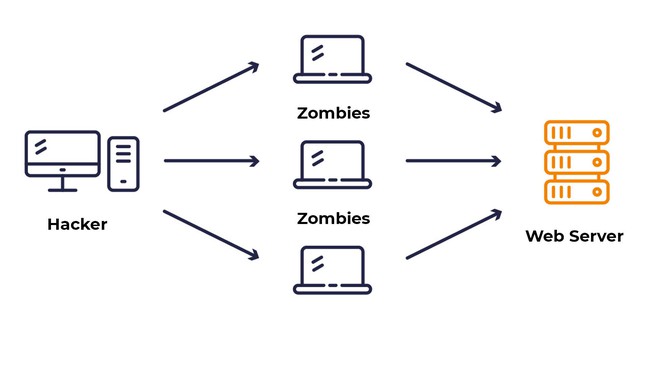

ACK Flood Attack là một dạng tấn công mạng thuộc nhóm tấn công từ chối dịch vụ phân tán (DDoS), trong đó kẻ tấn công gửi một lượng lớn các gói tin ACK (Acknowledgment) giả mạo hoặc không hợp lệ đến một máy chủ hoặc hệ thống mạng mục tiêu.

ACK Flood Attack là gì?

Mục đích của cuộc tấn công này là làm quá tải tài nguyên của máy chủ khi nó cố gắng xử lý và xác nhận các gói ACK giả, dẫn đến việc máy chủ không thể xử lý các yêu cầu hợp lệ khác, gây gián đoạn hoặc giảm hiệu suất đáng kể.

Cơ chế hoạt động của ACK Flood Attack

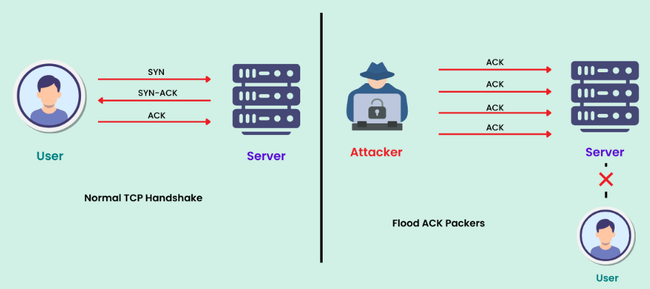

Trong tấn công ACK Flood, kẻ tấn công gửi một lượng lớn các gói ACK giả mạo, khiến máy chủ phải xử lý các yêu cầu này và cố gắng ghép nối chúng với các gói SYN-ACK không tồn tại, dẫn đến việc tiêu hao tài nguyên hệ thống.

Các gói tin ACK dùng để tấn công thường không chứa payload (dữ liệu thực), chỉ có flag ACK trong TCP header, điều này giúp chúng tránh được một số lớp bảo mật và khó bị phát hiện, lọc bỏ nếu không có các biện pháp chuyên biệt như CDN lọc gói tin.

ACK Flood Attack khác biệt gì so với các loại tấn công DDoS khác?

Tiêu chí | ACK Flood Attack | SYN Flood Attack | HTTP Flood Attack | UDP Flood Attack | NTP Amplification |

Mục tiêu tấn công | Thiết bị xử lý gói tin TCP, chủ yếu server và firewall | Server, khai thác quá trình bắt tay TCP (3 bước) | Máy chủ web hoặc ứng dụng, làm quá tải tài nguyên xử lý | Hệ thống nhận gói UDP, làm quá tải băng thông và CPU | Máy chủ NTP, lợi dụng UDP để khuếch đại lưu lượng |

Cơ chế tấn công | Gửi nhiều gói ACK giả mạo, không chứa payload, gây tốn tài nguyên xử lý | Gửi nhiều gói SYN giả mạo, không hoàn thành bắt tay TCP 3 bước, gây kết nối "half-open" | Gửi nhiều yêu cầu HTTP hợp lệ hoặc không hợp lệ, làm quá tải xử lý ứng dụng | Gửi hàng ngàn gói UDP từ nhiều nguồn cùng lúc | Gửi các gói UDP giả mạo đến máy chủ NTP để khuếch đại lưu lượng tấn công |

Lớp mạng bị tấn công | Lớp 4 (TCP transport layer) | Lớp 4 (TCP transport layer) | Lớp 7 (ứng dụng) | Lớp 4 (UDP transport layer) | Lớp 4 (UDP transport layer) |

Đặc điểm nhận dạng | Gói tin ACK không hợp lệ, khó phân biệt với gói tin hợp lệ | Kết nối TCP mở không hoàn thành, nhiều kết nối "half-open" | Lượng lớn yêu cầu HTTP đến máy chủ | Lượng lớn gói UDP đến máy chủ | Lưu lượng UDP cực lớn đến máy chủ |

Khó khăn trong phòng chống | Gói ACK thường hợp lệ, không chứa payload nên khó lọc | Gây quá tải tài nguyên do giữ kết nối "half-open" lâu | Yêu cầu HTTP hợp lệ nên khó phân biệt với lưu lượng chính thống | Lưu lượng lớn và đa dạng nguồn, khó chặn | Lợi dụng máy chủ NTP trung gian, khuếch đại lưu lượng |

Làm thế nào để phát hiện và ngăn chặn ACK Flood Attack?

Cách phát hiện ACK Flood Attack

Lưu lượng gói tin ACK bất thường tăng đột biến, đặc biệt là các gói ACK không chứa payload hoặc không hợp lệ trong TCP header.

Các thiết bị mạng như server và firewall bị quá tải xử lý các gói ACK này.

Giám sát lưu lượng mạng để phát hiện các gói ACK từ các nguồn không tin cậy hoặc có hành vi đáng ngờ.

Sử dụng các công cụ giám sát mạng và hệ thống phát hiện xâm nhập (IDS) để nhận diện mẫu tấn công ACK Flood.

Cách phát hiện ACK Flood Attack

Cách ngăn chặn ACK Flood Attack

Cấu hình firewall và bộ lọc gói tin: Thiết lập firewall để chặn hoặc hạn chế các gói ACK đến từ các nguồn không hợp lệ hoặc đáng ngờ, chỉ cho phép các gói tin ACK từ nguồn tin cậy.

Sử dụng hệ thống IPS (Intrusion Prevention System): IPS có khả năng phát hiện và loại bỏ các gói ACK không hợp lệ trước khi chúng gây ảnh hưởng đến server.

Giảm thời gian timeout kết nối: Thiết lập thời gian timeout kết nối ngắn hơn giúp loại bỏ nhanh các kết nối không hoạt động hoặc không hợp lệ, giảm tải cho hệ thống.

Sử dụng CDN (Content Delivery Network): CDN giúp phân phối tải trên nhiều máy chủ toàn cầu, giảm áp lực lên server chính và lọc các gói ACK không cần thiết.

Tăng cường bảo mật hệ thống: Cập nhật phần mềm, sử dụng mật khẩu mạnh, mã hóa dữ liệu và giám sát hệ thống để ngăn chặn việc bị chiếm quyền điều khiển làm nguồn phát tấn công.

Sử dụng dịch vụ chống DDoS chuyên nghiệp: Các dịch vụ này có khả năng phát hiện và chặn các cuộc tấn công ACK Flood trước khi chúng gây ra sự cố nghiêm trọng.

Kết luận

Khác với các hình thức tấn công DDoS khác như SYN Flood hay UDP Flood, ACK Flood tập trung vào lớp giao thức TCP ở tầng 4, khiến việc phát hiện và ngăn chặn trở nên khó khăn hơn do các gói tin giả mạo gần như giống hệt gói tin hợp lệ. Việc hiểu rõ đặc điểm và cơ chế của ACK Flood sẽ giúp các tổ chức, doanh nghiệp chủ động hơn trong việc xây dựng các giải pháp phòng chống hiệu quả, bảo vệ hệ thống mạng trước các mối đe dọa ngày càng tinh vi này.