Protocol Attacks là gì? Cách phát hiện và phòng ngừa tấn công

Protocol Attacks hay tấn công giao thức là một hình thức tấn công mạng, nơi kẻ tấn công lợi dụng các lỗ hổng trong giao thức truyền thông để làm gián đoạn hoặc đánh sập dịch vụ của nạn nhân. Những cuộc tấn công này có thể gây ra những hậu quả nghiêm trọng cho các doanh nghiệp và cá nhân, từ việc mất dữ liệu đến việc thiệt hại tài chính lớn. Trong bài viết này, Cùng Bizfly Cloud tìm hiểu sâu về Protocol Attacks, cách mà chúng diễn ra, các loại tấn công khác nhau, cũng như cách phát hiện và phòng ngừa hiệu quả.

Protocol Attacks là gì?

Protocol Attacks là một loại tấn công mạng được thực hiện bằng cách lợi dụng những điểm yếu trong các giao thức truyền thông. Những giao thức này, thường được sử dụng trong các hệ thống máy tính và mạng, đóng vai trò quan trọng trong việc truyền tải dữ liệu. Khi các giao thức này bị lợi dụng, kẻ tấn công có thể tạo ra lưu lượng truy cập bất hợp pháp, khiến cho hệ thống trở nên quá tải hoặc ngừng hoạt động hoàn toàn.

Protocol Attacks là gì?

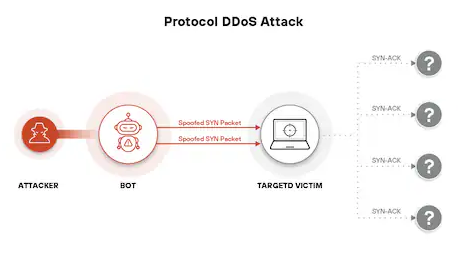

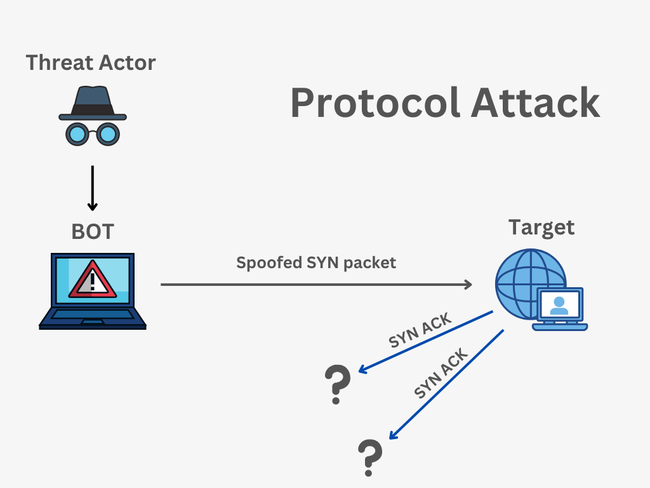

Protocol Attacks diễn ra như thế nào?

Protocol Attacks là hình thức tấn công mà kẻ tấn công gửi yêu cầu giả mạo hoặc quá giới hạn của giao thức để làm quá tải hoặc chiếm quyền kiểm soát hệ thống. Chúng thường được lên kế hoạch và có thể kéo dài trong một thời gian nhất định.

Để thực hiện Protocol Attacks, kẻ tấn công thường sẽ sử dụng một số chiến thuật như:

- Giả mạo địa chỉ IP: Kẻ tấn công ẩn danh bằng cách giả mạo địa chỉ IP, khiến hệ thống khó xác định nguồn gốc yêu cầu.

- Tăng độ phức tạp dữ liệu: Gửi gói dữ liệu lớn hoặc yêu cầu phức tạp để làm quá tải hệ thống.

- Khai thác lỗ hổng bảo mật: Tấn công vào những lỗ hổng trong giao thức để gây rối loạn cho hệ thống.

Có bao nhiêu loại Protocol Attacks?

SYN Flood

SYN Flood là một trong những loại tấn công giao thức phổ biến nhất. Trong cuộc tấn công này, kẻ tấn công gửi một lượng lớn yêu cầu kết nối SYN đến máy chủ mà không hoàn thành quá trình kết nối, khiến máy chủ phải giữ các kết nối này trong trạng thái chờ. Điều này có thể dẫn đến tình trạng cạn kiệt tài nguyên của máy chủ, làm cho nó không thể xử lý các yêu cầu hợp lệ từ người dùng khác.

ICMP Flood

ICMP (Internet Control Message Protocol) Flood là một hình thức tấn công tương tự như UDP Flood, nơi kẻ tấn công gửi một số lượng lớn gói tin ICMP (Internet Control Message Protocol) đến máy chủ mục tiêu. Mục tiêu của cuộc tấn công này là làm cho máy chủ bị quá tải do phải xử lý hàng loạt yêu cầu ping, dẫn đến việc không thể đáp ứng các yêu cầu hợp lệ từ người dùng khác.

Ping of Death

Ping of Death là một loại tấn công trong đó kẻ tấn công gửi một gói ICMP lớn hơn dung lượng tối đa cho phép (65535 bytes) đến máy chủ. Khi máy chủ nhận được gói này, nó sẽ gặp lỗi và có thể bị crash hoặc khởi động lại. Đây là một lỗ hổng bảo mật nghiêm trọng trong các phiên bản cũ của hệ điều hành và giao thức mạng.

Fraggle Attack

Fraggle Attack là một dạng tấn công DDoS sử dụng giao thức UDP (User Datagram Protocol) để gửi một lượng lớn lưu lượng đến địa chỉ broadcast của mạng. Tương tự như Smurf Attack, Fraggle Attack lợi dụng địa chỉ IP giả mạo để khiến nhiều máy tính trong mạng broadcast trả lời yêu cầu ping, gây ra tình trạng quá tải cho hệ thống mục tiêu.

NTP Amplification

NTP (Network Time Protocol) amplification attack là một kiểu tấn công khai thác giao thức Network Time Protocol (NTP). Kẻ tấn công giả mạo địa chỉ IP nguồn và gửi các yêu cầu NTP đến máy chủ NTP. Khi máy chủ phản hồi, lưu lượng lớn sẽ được gửi đến hệ thống mục tiêu, gây ra tình trạng quá tải và làm gián đoạn dịch vụ.

DNS Amplification

Tương tự như NTP amplification, DNS amplification attack cũng là một tấn công dựa trên việc lợi dụng các máy chủ DNS công cộng. Kẻ tấn công gửi yêu cầu DNS với địa chỉ nguồn giả mạo, khiến cho máy chủ DNS gửi phản hồi lớn hơn đến nạn nhân.

Protocol Attacks nguy hiểm như thế nào?

Protocol Attacks là một trong những mối đe dọa lớn đối với hệ thống mạng hiện nay. Chúng không chỉ ảnh hưởng đến khả năng cung cấp dịch vụ mà còn có thể gây ra những thiệt hại nghiêm trọng về tài chính và uy tín cho các doanh nghiệp.

Protocol Attacks nguy hiểm như thế nào?

Thiệt hại tài chính

Một cuộc tấn công thành công có thể gây ra thiệt hại tài chính lớn cho một doanh nghiệp. Khi hệ thống ngừng hoạt động, doanh thu có thể bị mất, và chi phí khôi phục hệ thống có thể rất cao. Hơn nữa, các doanh nghiệp còn phải xem xét đến các khoản chi phí bồi thường cho khách hàng nếu dịch vụ của họ bị gián đoạn.

Mất mát dữ liệu và thông tin

Trong một số trường hợp, các Protocol Attacks có thể dẫn đến việc mất mát dữ liệu quý giá. Kẻ tấn công có thể lợi dụng lỗ hổng trong giao thức để truy cập vào các thông tin nhạy cảm, gây ra rủi ro lớn cho doanh nghiệp và cá nhân.

Ảnh hưởng đến uy tín

Ngoài thiệt hại tài chính, uy tín của một doanh nghiệp cũng có thể bị ảnh hưởng nghiêm trọng sau một cuộc tấn công. Khách hàng có thể mất lòng tin vào khả năng bảo mật của doanh nghiệp, dẫn đến việc họ chuyển sang sử dụng dịch vụ của đối thủ cạnh tranh.

Khó khăn trong việc khôi phục

Sau một cuộc tấn công, việc khôi phục hệ thống có thể gặp nhiều khó khăn. Các chuyên gia IT phải xác định nguồn gốc của cuộc tấn công, vá các lỗ hổng và thiết lập lại các dịch vụ. Quá trình này có thể tiêu tốn nhiều thời gian và tài nguyên, ảnh hưởng đến hoạt động kinh doanh chung.

Làm thế nào để phòng ngừa Protocol Attacks?

Sử dụng tường lửa và WAF

Cấu hình tường lửa (Firewall) có công dụng chặn lưu lượng không mong muốn từ các địa chỉ IP nghi ngờ hoặc các nguồn tấn công đã biết, giúp bảo vệ các cổng và dịch vụ không cần thiết. Còn việc cài đặt WAF giúp lọc và ngăn chặn lưu lượng độc hại trước khi nó đến ứng dụng, bảo vệ khỏi các cuộc tấn công phổ biến như SQL injection hay XSS.

Giám sát và phân tích lưu lượng

Để phòng ngừa tấn công Protocol, bạn phải thường xuyên giám sát liên tục. Thiết lập hệ thống giám sát để phát hiện sớm các dấu hiệu của cuộc tấn công, theo dõi lưu lượng truy cập và nhận thông báo khi có sự bất thường. Đồng thời theo dõi các yêu cầu bình thường để nhận biết khi có tình huống bất thường xảy ra, từ đó điều chỉnh chính sách bảo mật kịp thời.

Tăng cường băng thông và cấu hình Hệ thống

Việc tăng cường băng thông sẽ đảm bảo hệ thống có đủ băng thông để xử lý lưu lượng lớn hơn, giúp duy trì hiệu suất dịch vụ ngay cả khi bị tấn công. Bên cạnh đó cần cấu hình hệ thống để giảm thiểu điểm yếu có thể bị khai thác trong các cuộc tấn công giao thức.

Sử dụng dịch vụ chống DDoS

Thuê dịch vụ chống DDoS để bảo vệ hệ thống khỏi các cuộc tấn công quy mô lớn, đảm bảo rằng chỉ có lưu lượng hợp lệ mới được phép truy cập vào hệ thống.

Lập kế hoạch phản ứng

Để không bị bất ngờ khi gặp Protocol Attacks hay bất cứ cuộc tấn công mạng nào khác, bạn cần xây dựng kế hoạch ứng phó với các cuộc tấn công không. Kế hoạch đó bao gồm quy trình thông báo cho các bên liên quan và triển khai biện pháp ngăn chặn kịp thời.

Kết luận

Protocol Attacks là một trong những mối đe dọa lớn nhất đối với các doanh nghiệp trong thế giới mạng ngày nay. Vì thế các doanh nghiệp cần tăng cường các biện pháp phòng ngừa như sử dụng tường lửa, giám sát lưu lượng, cập nhật phần mềm và đào tạo nhân viên có thể giúp giảm thiểu rủi ro.