Session Hijacking là gì? Những kiểu tấn công Session Hijacking phổ biến

Một trong những nỗi lo hàng đầu của người dùng Internet hay các doanh nghiệp chính là bị đánh cắp dữ liệu, thông tin nhạy. Nhiều người dùng còn bị mất tiền trong tài khoản ngân hàng. Và đó có thể là dấu hiệu cho thấy người dùng đang bị tấn công Session Hijacking. Vậy tấn công Session Hijacking là gì? Hãy cùng Bizfly Cloud tìm hiểu trong bài sau.

Session Hijacking là gì?

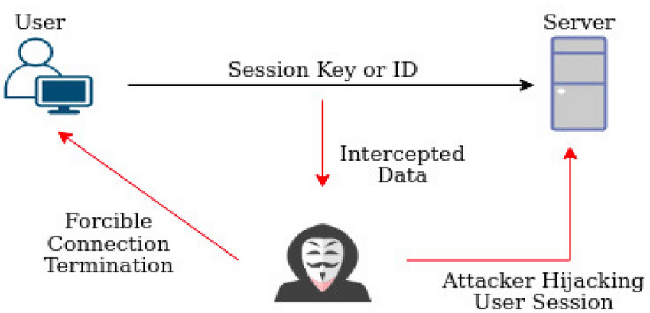

Session hijacking là hành động cố ý chiếm quyền kiểm soát phiên web của người dùng. Đây là hình thức tấn công mà kẻ xấu đánh cắp hoặc thao túng mã thông báo phiên để truy cập trái phép vào thông tin hoặc dịch vụ. Kẻ tấn công chặn mã thông báo này, giống như một cái bắt tay bí mật giữa người dùng và trang web, và có thể giả mạo người dùng hợp pháp, gây ra sự hỗn loạn. Các phương pháp chặn có thể từ nghe lén mạng đến lừa đảo tinh vi.

Session Hijacking là gì?

Cách thức hoạt động của Session Hijacking

Chiếm đoạt phiên xảy ra khi kẻ tấn công sử dụng ID phiên đã bị bắt, bị tấn công bằng brute force, hoặc được thiết kế ngược để kiểm soát phiên của người dùng hợp lệ trong khi phiên đang diễn ra. Khi thành công, kẻ tấn công có quyền truy cập hoàn toàn vào dữ liệu của người dùng và có khả năng thực hiện các thao tác thay cho người dùng có phiên bị chiếm đoạt.

Có ba kỹ thuật chính để chiếm quyền điều khiển phiên:

- Tấn công Brute Force: Kẻ tấn công thử nhiều ID phiên cho đến khi đạt được thành công.

- Tính toán: Trong nhiều trường hợp, ID phiên được tạo theo cách không ngẫu nhiên và có thể tính toán.

- Trộm cắp: Kẻ tấn công sử dụng các kỹ thuật khác nhau để lấy ID phiên.

Trong tấn công brute force, kẻ tấn công có thể thử nhiều ID phiên khác nhau. Ví dụ, kẻ tấn công có thể cố gắng đoán ID phiên qua các URL như:

- http://www.somesite.com/view/VW30422101518909

- http://www.somesite.com/view/VW30422101520803

- http://www.somesite.com/view/VW30422101522507

ID phiên có thể bị đánh cắp qua nhiều kỹ thuật: theo dõi lưu lượng mạng, sử dụng trojan trên máy tính của người dùng, hoặc qua các tham số trong chuỗi truy vấn HTTP. Trong tấn công “giới thiệu”, kẻ tấn công dụ người dùng nhấp vào liên kết đến một trang web độc hại (như www.hostile.com). Khi đó, trình duyệt gửi URL giới thiệu chứa ID phiên đến trang của kẻ tấn công, và giờ đây kẻ tấn công đã có ID phiên của người dùng.

Ngoài ra, ID phiên cũng có thể bị đánh cắp qua kỹ thuật script injection, như Cross-Site Scripting. Trong trường hợp này, một script độc hại có thể được thực thi, dẫn đến việc thông tin cá nhân của người dùng bị chuyển hướng đến kẻ tấn công.

Những kiểu tấn công Session Hijacking

Tấn công bằng cách đánh cắp cookie

Session Hijacking là một hình thức tấn công mạng mà kẻ tấn công chiếm quyền điều khiển phiên làm việc của người dùng, cho phép họ thực hiện các hành vi trái phép như đánh cắp thông tin cá nhân hoặc tài chính. Dưới đây là những kiểu tấn công phổ biến trong Session Hijacking:

- Brute Force: Kẻ tấn công cố gắng đoán ID phiên bằng cách thử nhiều giá trị khác nhau cho đến khi tìm ra ID đúng. Tấn công này thường hiệu quả trên các hệ thống có bảo mật yếu và sử dụng khóa phiên ngắn, dễ đoán.

- Cross-Site Scripting (XSS): Kẻ tấn công khai thác lỗ hổng bảo mật trên máy chủ web để chèn mã độc vào trang web. Khi người dùng truy cập trang này, mã độc sẽ lấy cookie phiên của họ và gửi cho kẻ tấn công.

- Malware: Kẻ tấn công dụ người dùng nhấp vào liên kết chứa phần mềm độc hại. Phần mềm này có thể thực hiện "session sniffing" để tìm kiếm và đánh cắp cookie phiên.

- Session Side Jacking: Khi người dùng kết nối với mạng Wi-Fi không an toàn, kẻ tấn công có thể sử dụng kỹ thuật "packet sniffing" để theo dõi lưu lượng mạng và lấy cookie phiên của người dùng.

- Session Fixation: Kẻ tấn công cố tình tạo ra một ID phiên hợp lệ và buộc nạn nhân sử dụng ID đó. Khi nạn nhân đăng nhập, kẻ tấn công có thể chiếm quyền điều khiển phiên.

Khai thác Session Hijacking phổ biến

Dưới đây là một số công cụ phổ biến được sử dụng để khai thác Session Hijacking:

- CookieCadger: Là công cụ mã nguồn mở giúp xác định thông tin rò rỉ từ các ứng dụng web. Nó có khả năng giám sát cả mạng có dây và Wifi không an toàn để tìm kiếm cookie phiên không được mã hóa.

- DroidSheep: Đây là một ứng dụng Android mã nguồn mở cho phép người dùng thực hiện packet sniffing, nhằm lấy cookie phiên và thông tin không được bảo vệ khác từ các phiên duyệt web qua Wifi không an toàn.

- FireSheep: Là một tiện ích mở rộng cho trình duyệt Firefox, FireSheep cho phép kẻ tấn công sử dụng packet sniffing để tìm và sao chép cookie phiên không được mã hóa. Tuy nhiên, công cụ này đã không còn hoạt động với các phiên bản mới của Firefox do lỗ hổng bảo mật đã được khắc phục

- Paros Proxy: Là một công cụ kiểm tra bảo mật và phân tích ứng dụng web, Paros giúp phát hiện các lỗ hổng bảo mật liên quan đến session hijacking

Hậu quả Session Hijacking

Khi các cuộc tấn công Session Hijacking có hiệu quả, kẻ tấn công sẽ truy cập vào tất cả máy chủ, gây ra mối nguy hiểm nghiêm trọng như:

- Vi phạm dữ liệu: Kẻ tấn công có thể truy cập thông tin cá nhân hoặc thông tin nhạy cảm của công ty, có khả năng dẫn đến trộm cắp danh tính, gian lận tài chính hoặc gián điệp công ty.

- Mất mát tài chính: Kẻ tấn công có thể khởi tạo các giao dịch tài chính trái phép, chuyển tiền hoặc mua hàng bằng thông tin tài khoản của nạn nhân.

- Tổn hại về danh tiếng: Các doanh nghiệp trở thành nạn nhân của việc chiếm đoạt phiên có thể bị tổn hại đáng kể đến danh tiếng của mình, dẫn đến mất lòng tin của khách hàng và doanh thu tiềm năng.

- Truy cập hệ thống trái phép: Trong trường hợp triển khai đăng nhập một lần (SSO), một phiên bị chiếm đoạt có thể cấp cho kẻ tấn công quyền truy cập vào nhiều hệ thống, làm tăng gấp bội khả năng thiệt hại.

- Vi phạm tuân thủ: Tùy thuộc vào ngành và loại dữ liệu bị xâm phạm, các sự cố chiếm đoạt phiên có thể dẫn đến vi phạm các quy định về bảo vệ dữ liệu, dẫn đến hậu quả pháp lý và các khoản tiền phạt hoặc biện pháp trừng phạt đáng kể.

Cách thức phát hiện Session Hijacking

Nhận ra dấu hiệu của một phiên bị xâm phạm là một thách thức, vì kẻ tấn công thường hoạt động kín đáo. Tuy nhiên, có những chỉ số như hoạt động bất thường của tài khoản có thể cho thấy vi phạm. Các công cụ và kỹ thuật như hệ thống phát hiện xâm nhập (IDS) có thể theo dõi lưu lượng mạng để phát hiện việc sử dụng sai mã thông báo phiên. Các cơ chế phát hiện dựa trên bất thường cũng có thể cảnh báo người quản trị về hoạt động phiên khác thường.

Cách thức phát hiện Session Hijacking

Tuy nhiên, việc triển khai hệ thống phát hiện chỉ là một phần của giải pháp. Giám sát liên tục và đánh giá bảo mật thường xuyên là cần thiết để phát hiện và xử lý lỗ hổng trước khi bị khai thác. Các nhóm bảo mật cần chú ý đến việc thay đổi bất ngờ về thời lượng hoặc địa điểm phiên, nhiều phiên đồng thời từ các địa chỉ IP khác nhau, và các mẫu hoạt động phiên đáng ngờ.

Bằng cách kết hợp công cụ phát hiện tiên tiến với giám sát chủ động, doanh nghiệp có thể giảm thiểu nguy cơ bị chiếm đoạt phiên hiệu quả hơn.

Cách ngăn chặn Session Hijacking

Sử dụng HTTPS và HSTS

Việc triển khai HTTPS trên toàn bộ trang web sẽ mã hóa mọi lưu lượng giữa người dùng và máy chủ, khiến kẻ tấn công khó có thể chặn ID phiên. Bảo mật truyền tải nghiêm ngặt HTTP (HSTS) buộc trình duyệt phải luôn sử dụng kết nối HTTPS, ngăn chặn các cuộc tấn công hạ cấp. Mã hóa này bảo vệ chống lại việc đánh hơi gói tin và các cuộc tấn công man-in-the-browser, giúp giảm đáng kể nguy cơ chiếm đoạt phiên.

Triển khai quản lý phiên mạnh mẽ

Tạo mã thông báo ID phiên dài, ngẫu nhiên và phức tạp bằng các phương pháp bảo mật mật mã . Ghép các ID này với thời gian hết hạn phiên thích hợp và tạo lại ID phiên sau các sự kiện quan trọng như xác thực thành công.

Xác thực địa chỉ IP của các yêu cầu đến so với IP được liên kết của phiên, chấm dứt phiên hoặc yêu cầu xác thực bổ sung nếu có thay đổi đột ngột sẽ thêm một lớp bảo vệ khác. Các hoạt động này khiến kẻ tấn công khó xâm nhập hệ thống hơn bằng cách đoán hoặc tấn công brute-force ID phiên.

Bật HTTP và an toàn trên cookie

Thiết lập “HTTP-only” ngăn chặn các tập lệnh phía máy khách truy cập cookie phiên và bảo vệ chống lại các cuộc tấn công cross-site scripting. Cờ “secure” đảm bảo cookie chỉ được truyền qua kết nối HTTPS. Các biện pháp này làm giảm đáng kể nguy cơ bị đánh cắp cookie phiên thông qua các vectơ tấn công phổ biến.

Triển khai xác thực đa yếu tố (MFA)

MFA bổ sung thêm một lớp bảo mật bằng cách yêu cầu các phương thức xác thực bổ sung ngoài mật khẩu. Ngay cả khi kẻ tấn công chiếm được phiên, chúng vẫn cần yếu tố xác thực thứ hai để có quyền truy cập đầy đủ. Điều này tăng cường đáng kể tính bảo mật, đặc biệt là đối với các hoạt động nhạy cảm hoặc dữ liệu quan trọng.

Tổng kết về Session Hijacking

Nhìn chung, Session Hijacking là một mối đe dọa lớn đối với an ninh thông tin trong thế giới số ngày nay. Hiểu rõ về cách thức hoạt động, những kiểu tấn công phổ biến và cách phát hiện, ngăn chặn sẽ giúp người dùng và doanh nghiệp bảo vệ tốt hơn trước nguy cơ này.

Bằng cách áp dụng các biện pháp bảo mật thích hợp và nâng cao nhận thức về an ninh mạng, mọi người có thể giảm thiểu nguy cơ bị tấn công và bảo vệ thông tin cá nhân của mình.

Kết luận

Session Hijacking là một hình thức tấn công tinh vi, và việc hiểu biết về nó là chìa khóa để bảo vệ bản thân khỏi những nguy cơ tiềm ẩn. Hy vọng rằng những thông tin được cung cấp trong bài viết này sẽ giúp bạn nhận thức rõ hơn về mối đe dọa này và có những biện pháp phòng ngừa tấn công Session Hijacking.