Security

Đang được quan tâm

Đối với các penetration tester, tìm hiểu về Metasploit Framework là rất quan trọng. Metasploit được đánh giá là một...

Keylogger là gì? Theo định nghĩa cơ bản nhất, keylogger là một chức năng records hoặc keystrokes trên máy tính....

Không chỉ các KOLs bị hacker tấn công Facebook (trường hợp mới nhất là việc FB người mẫu Quang Đại...

Firewall (Tường lửa) là hệ thống bảo mật mạng (network security system) giám sát và kiểm soát tất cả các...

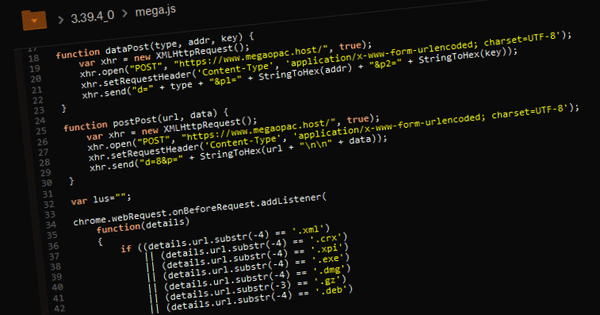

Tiện ích mở rộng MEGA.nz này đã bị phát hiện lấy cắp mật khẩu các tài khoản Google, Microsoft, GitHub...

Các cuộc tấn công lừa đảo (phishing attacks) qua email luôn được thực hiện một cách nhanh gọn, chuyển hướng...