Các biến thể TrickBot Linux hoạt động trở lại bất chấp việc bị gỡ bỏ

Theo Bizfly Cloud tìm hiêu những nỗ lực nhằm triệt hạ TrickBot có thể đã làm sập hầu hết cơ sở hạ tầng quan trọng của mạng botnet khét tiếng này. Tuy nhiên, những kẻ đứng sau phần mềm độc hại này không chấp nhận công sức của mình bị gỡ bỏ vĩnh viễn.

Những chia sẻ mới của công ty an ninh mạng Netscout, tác giả đứng sau TrickBot đã chuyển phần mã của họ sang Linux. Đây là một trong những nỗ lực mở rộng phạm vi tấn công của chúng để nhắm đến nhiều nạn nhân hơn.

Xuất hiện vào năm 2016, TrickBot xuất hiện dưới dạng một trojan và là một giải pháp phần mềm tội phạm dựa trên Windows, sử dụng các mô-đun khác nhau. Để thực hiện các hành vi độc hại trên hệ thống của nạn nhân như: đánh cắp thông tin xác thực, tiến hành những cuộc tấn công ransomware.

Tuy nhiên, trong vài tuần qua Bộ Chỉ huy Mạng Hoa Kỳ và Microsoft dẫn đầu đã giúp loại bỏ 94% máy chủ chỉ huy và kiểm soát (C2) của TrickBot. Bao gồm cả những máy chủ đang được sử dụng và cơ sở hạ tầng mới mà nhóm tác giả TrickBot cố đưa lên mạng để thay thế cho các máy chủ đã bị vô hiệu hóa trước đó.

Bất chấp các bước cản trở của Microsoft, TrickBot nhiều khả năng sẽ tìm mọi cách để khôi phục hoạt động của mình.

Anchor Module của TrickBot

Cuối năm 2019, một backdoor framework của TrickBot là Anchor đã bị phát hiện đang sử dụng giao thức DNS để lén lút giao tiếp với các máy chủ C2.

SentinelOne cho biết: "Module này cho phép các tác nhân - khách hàng tiềm năng của TrickBot - tận dụng khuôn khổ này để chống lại các nạn nhân có cấu hình cao hơn. Đồng thời, tích hợp khả năng tấn công APT vào mô hình kinh doanh thu lợi nhuận đã thấy sự phát triển vượt bậc của loại mã độc này."

Theo báo cáo của các nhà nghiên cứu NTT, biến thể có tên "Anchor_DNS" cho phép máy khách bị nhiễm độc sử dụng DNS tunneling để thiết lập liên lạc với máy chủ C2. Từ đó truyền dữ liệu với các IP đã phân giải dưới dạng phản hồi.

Nhà nghiên cứu Waylon Grange của công ty Stage 2 Security phát hiện vào tháng 7 cho thấy Anchor_DNS đã được chuyển sang phiên bản Linux backdoor mới có tên là "Anchor_Linux."

Cách máy chủ C2 hoạt động khi sử dụng Anchor

Theo nghiên cứu mới nhất của Netscout đã giải mã: Cách bot và máy chủ C2 giao tiếp với nhau trong giai đoạn thiết lập ban đầu, máy khách sẽ gửi "c2_command 0" tới máy chủ. Cùng với thông tin về hệ thống bị xâm phạm và ID bot. Sau đó, máy chủ sẽ phản hồi lại bằng thông báo "signal /1/" cho bot.

Để xác nhận lại, bot sẽ gửi thông báo đến C2, tiếp theo máy chủ đưa ra lệnh để thực thi trên máy khách. Cuối cùng, bot sẽ gửi lại kết quả thực thi đến máy chủ C2.

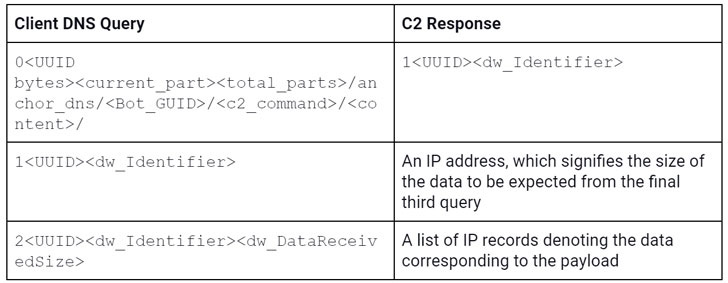

Suweera De Souza nhà nghiên cứu bảo mật của Netscout cho biết: "Mỗi lần giao tiếp với máy chủ C2 đều tuân theo một chuỗi 3 truy vấn DNS khác nhau,"

Danh sách địa chỉ IP biểu thị dữ liệu tương ứng với payload

Kết quả của truy vấn thứ ba chính là danh sách những địa chỉ IP sau đó được máy khách phân tích để xây dựng tải trọng thực thi.

Tương ứng với một loại lệnh, phần dữ liệu cuối cùng được gửi bởi máy chủ C2 (được đánh số từ 0-14 trong Windows, 0-4, 10-12 và 100 trong Linux) để thực thi tải trọng thông qua cmd.exe hoặc đưa nó vào các tiến trình đang chạy như Windows File Explorer, Notepad.

Theo De Souza: "Sự phức tạp trong giao tiếp từ C2 của Anchor và tải trọng mà bot phản ánh năng lực "đáng gờm" của những tội phạm mạng đứng sau Trickbot. Ngoài ra, chúng còn cho thấy rõ được sự liên tục đổi mới, khả năng thích nghi tuyệt vời từ thực tế là chúng đã nhanh chóng chuyển sang một nền tảng mới"

Theo thehackernews

>> Có thể bạn quan tâm: Lỗ hổng nghiêm trọng của KDE có thể dẫn tới những cuộc tấn công mã hoá đòi tiền chuộc trên các HĐH Linux