Lỗ hổng nghiêm trọng của KDE có thể dẫn tới những cuộc tấn công mã hoá đòi tiền chuộc trên các HĐH Linux

TheoBizfly Cloud chia sẻ - Một lỗ hổng đang tồn tại trong tiện ích giải nén mặc định của KDE được gọi là ARK. Lỗ hổng này cho phép kẻ tấn công ghi đè lên file hoặc thực thi mã từ xa trên máy tính nạn nhân, bằng một phương pháp đơn giản là lừa người dùng tải file nén do kẻ tấn công tạo ra và để cho người dùng giải nén nó.

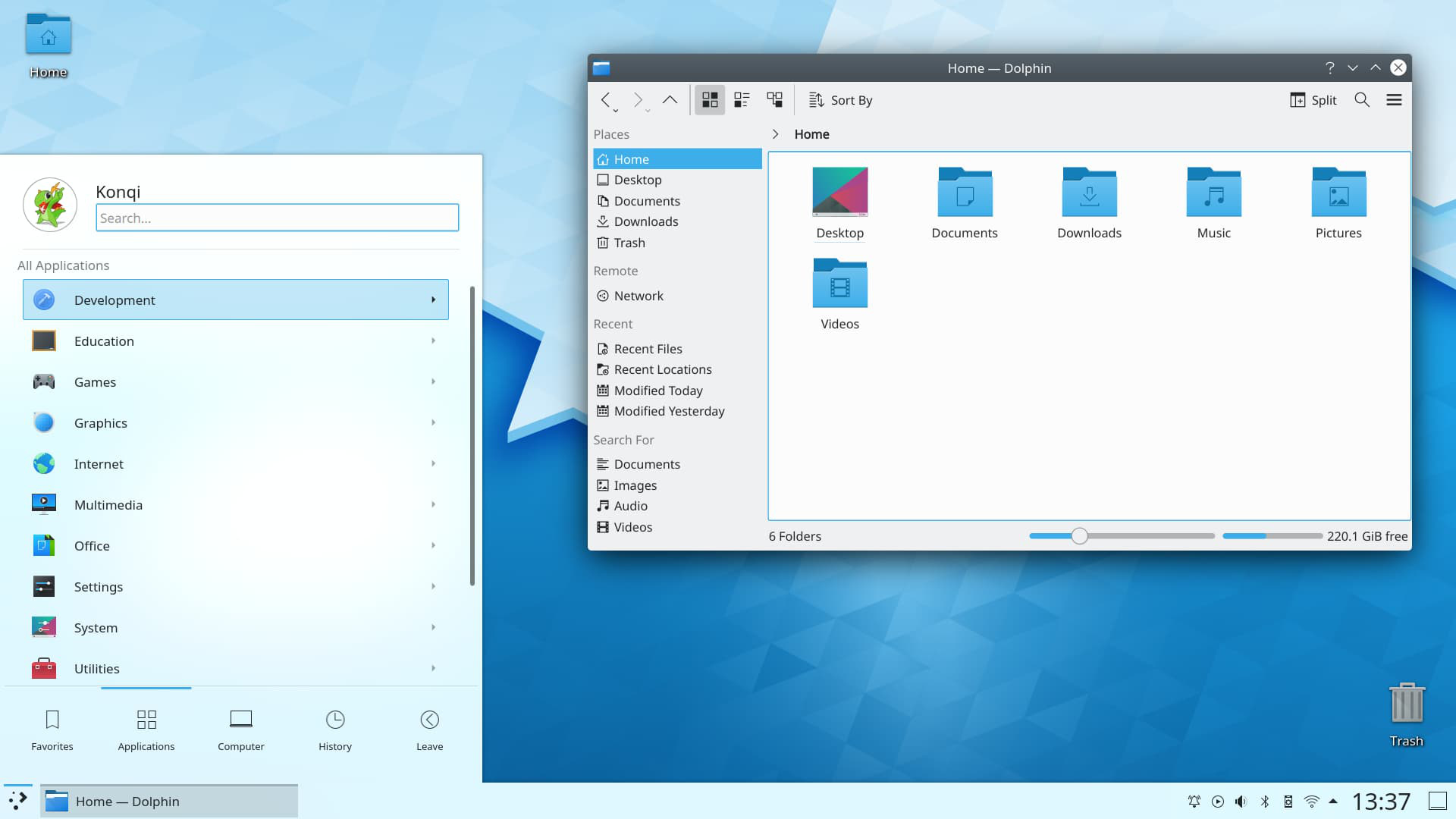

Nói về KDE thì KDE là môi trường đồ họa (graphic desktop environment) và thường được thấy trong các bản phân phối của Linux như OpenSUSE, Kali, Kubuntu và các hệ điều hành Linux khác có sử dụng giao diện đồ hoạ.

Lỗ hổng bảo mật mà chúng ta đang đề cập đến được phát hiện bởi Dominik Penner (một chuyên gia trong lĩnh vực an toàn thông tin của nhóm Hackers for Change). Penner đã tìm thấy một lỗ hổng truyền tải đường dẫn trong tiện ích lưu trữ ARK và mặc định cho phép kẻ tấn công có thể thực hiện từ xa bằng cách cho nạn nhân mở phải các file nén độc hại.

Khi người dùng mở file nén do kẻ tấn công gửi, nó có thể tạo một file autostart tự động khởi chạy một chương trình có thể là mã hoá files (kiểu tấn công của ramsomware tấn công đòi tiền chuộc) hoặc cài đặt các mã độc đào coins làm tốn tài nguyên sử dụng của máy người dùng hoặc cài backdoors để kẻ tấn công có thể truy cập vào máy người dùng một cách dễ dàng.

Penner đã báo cáo lỗ hổng bảo mật này cho team security của KDE và ngày 20 tháng 7 vừa đây và lỗ hổng này đã nhanh chóng được fix trong phiên bản ARK 20.08.0. Thông tin chi tiết về bản vá các bạn có thể đọc ở link sau

https://kde.org/info/security/advisory-20200730-1.txt

Vì ARK là trình giải nén file mặc định trong môi trường KDE desktop và được sử dụng hầu hết trong các bản phân phối của Linux, nên việc cập nhật bản vá này cần được thực hiện càng sớm càng tốt.

Từ lỗi truyền tải đường dẫn cho đến thực thi mã từ xa.

Môi trường KDE desktop cho phép người dùng tự động khởi động ứng dụng khi người dùng đăng nhập vào hệ điều hành.

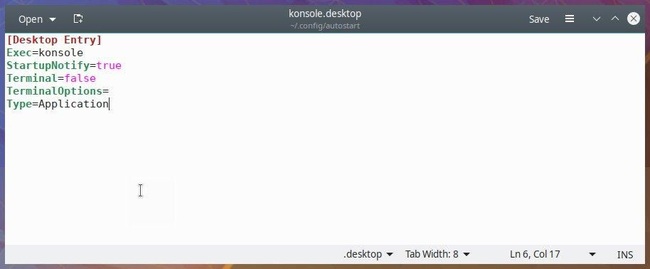

Để làm việc này thì chỉ cần tạo các tệp .desktop trong thư mục ~/.config/autostart và nó sẽ chỉ định chương trình nào sẽ được thực thi sau khi đăng nhập lại vào hệ thống.

Ví dụ: Để tự động chạy ứng dụng konsole khi người dùng đăng nhập thì tạo một file như sau

Penner đã phát hiện ra rằng ARK không xoá được các ký tự truyền tải đường dẫn khi giải nén các file như tar, gzip,bzip2, rar và zip. Lỗi này cho phép Penner có thể giải nén file vào bất kì đâu mà người dùng có quyền truy cập. Và từ đó kẻ tấn công có thể lợi dụng để tạo một file trong thư mục ~/.config/autostart và thực thi mã độc trong lần khởi động lại máy.

Khai thác:

Penner đã chia sẻ PoC với BleepingComputer và đã được kiểm nghiệm, nó rất dễ để thực hiện.

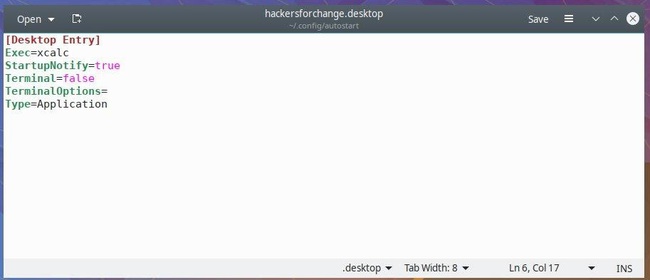

Để thực hiện việc này, chúng ta chỉ cần tạo một file nén có chứa file payload.desktop để làm file autostart trong folder ~/.config/autostart

Phần payload sẽ được để ví dụ như sau:

"../../../.config/autostart/hacked.desktop"

Khi người dùng giải nén file trên thì Ark sẽ giải nén và đưa file hacked.desktop vào folder ~/.config/autostart/hacked.desktop và tiến trình được gọi đến trong file hacked.desktop sẽ tự khởi động vào lần đăng nhập tiếp theo của người dùng trên máy tính.

Nội dung file hacked.desktop như sau:

Về cách thức khai thác thì lỗ hổng hổng này tương đương với lỗ hổng của Winrar được công bố vào tháng 2 năm 2019 (Winrar bị lỗi trong khi xử lý đọc các file nén dạng .ACE. Theo đó, hacker chỉ cần đổi đuôi .ACE chứa mã độc (SFX) thành .RAR thì mã độc sẽ được bung vào máy tính nạn nhân như ghi vào thư mục StartUp. Điều này dẫn tới việc máy tính nạn nhân có thể bị chiếm quyền điều khiển, đánh cắp dữ liệu hoặc mã hoá dữ liệu tống tiền.) Về mức độ nghiêm trọng, lỗ hổng của ARK nghiêm trọng hơn rất nhiều so với Winrar vì không chỉ một định dạng file nén duy nhất bị ảnh hưởng mà hầu như là tất cả các định dạng file nén đều bị ảnh hưởng, và lỗi này vô cùng dễ khai thác.

Vì vậy đối với những người dùng đang sử dụng ARK phiên bản dưới 20.04.3, nên lập tức cập nhật để tránh các mối nguy hại tiềm tàng.

Theo Bizfly Cloud tổng hợp

>> Có thể bạn quan tâm: Cảnh báo từ Chính phủ Mỹ về virus Taidoor đến từ Trung Quốc ảnh hưởng nghiêm trọng tới người dùng Internet

Bizfly Cloud là nhà cung cấp dịch vụ điện toán đám mây với chi phí thấp, được vận hành bởi VCCorp.

Bizfly Cloud là một trong 4 doanh nghiệp nòng cốt trong "Chiến dịch thúc đẩy chuyển đổi số bằng công nghệ điện toán đám mây Việt Nam" của Bộ TT&TT; đáp ứng đầy đủ toàn bộ tiêu chí, chỉ tiêu kỹ thuật của nền tảng điện toán đám mây phục vụ Chính phủ điện tử/chính quyền điện tử.

Độc giả quan tâm đến các giải pháp của Bizfly Cloud có thể truy cập tại đây.

DÙNG THỬ MIỄN PHÍ và NHẬN ƯU ĐÃI 3 THÁNG tại: Manage.bizflycloud