C&C Server là gì? Khái niệm, cách hoạt động và ngăn chặn tấn công

C&C Server đóng một vai trò quan trọng trong các cuộc tấn công mạng, giúp bảo vệ doanh nghiệp và cá nhân trước những mối đe dọa từ không gian mạng. Trong bài viết này, hãy cùng Bizfly Cloud tìm hiểu C&C Server là gì, cách thức hoạt động của nó, các loại phổ biến và biện pháp ngăn chặn tấn công hiệu quả.

C&C Server là gì?

C&C Server hay máy chủ điều khiển và chỉ huy, là một thành phần quan trọng trong các cuộc tấn công mạng. Nó là nơi mà kẻ tấn công kiểm soát và quản lý một mạng lưới thiết bị bị nhiễm mã độc. Để hiểu rõ hơn về C&C Server, hãy cùng khám phá những khía cạnh cơ bản nhất của nó.

Cách hoạt động của C&C Server

Kẻ tấn công sử dụng một máy chủ từ xa thiết kế riêng (C&C Server) để lây nhiễm thiết bị nạn nhân như máy tính, điện thoại và thiết bị IoT. Các cuộc tấn công thường diễn ra qua:

- Email giả mạo để lừa người dùng nhấp vào liên kết hoặc tệp độc hại.

- Quảng cáo để lây nhiễm phần mềm độc hại.

- Tiện ích mở rộng và Plugin trình duyệt để cài đặt tập lệnh độc hại, đánh cắp thông tin đăng nhập.

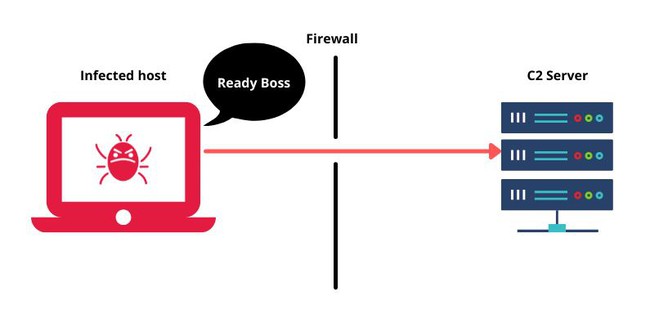

Nếu xâm nhập thành công, kẻ tấn công sử dụng C&C Server để kiểm soát thiết bị nhiễm và xây dựng một mạng Botnet, với các Node gọi là zombie. Phần mềm độc hại sẽ hoạt động khi máy chủ bị nhiễm nhận lệnh từ C&C Server qua HTTP, HTTPS hoặc hệ thống tên miền, từ đó kẻ tấn công có thể truy cập mà không bị Firewall phát hiện.

Các loại Command-and-Control phổ biến

C&C Server có nhiều loại khác nhau, dựa trên cấu trúc và cách thức hoạt động của chúng. Việc phân loại này không chỉ giúp chúng ta hiểu rõ hơn về C&C Server mà còn hỗ trợ trong việc phát triển các biện pháp phòng ngừa hiệu quả chống lại các cuộc tấn công mạng.

C&C tập trung

Đây có lẽ là mô hình phổ biến nhất, giống như kiến trúc giao dịch client - server. Khi một máy bị nhiễm bot, nó sẽ tham gia vào botnet bằng cách khởi tạo kết nối đến máy chủ C&C. Sau khi tham gia vào kênh, bot sẽ chờ lệnh từ botmaster trên máy chủ C&C. Kẻ tấn công thường sử dụng các dịch vụ lưu trữ phổ biến cho máy chủ C2C.

Mô hình này có thể dễ dàng phát hiện và chặn vì các lệnh bắt nguồn từ một nguồn. Do đó, IP có thể nhanh chóng bị phát hiện và chặn. Tuy nhiên, một số tội phạm mạng đã điều chỉnh cách tiếp cận của mình bằng cách sử dụng cân bằng tải, chuyển hướng và proxy trong thiết lập của chúng. Trong trường hợp này, việc phát hiện khó khăn hơn..

C&C phi tập trung

Thay vì dựa vào một máy chủ trung tâm, các thành viên botnet chuyển lệnh giữa các nút. Điều này làm cho mô hình C&C phi tập trung khó bị phát hiện hơn nhiều. Ngay cả khi bị phát hiện, thường chỉ có thể hạ gục một nút tại một thời điểm.

Mô hình ngang hàng thường được sử dụng song song với mô hình tập trung cho cấu hình lai. C&C phi tập trung hoạt động như một giải pháp dự phòng khi máy chủ chính bị xâm phạm hoặc bị hạ gục.

C&C hỗn hợp

Mô hình C&C hỗn hợp tích hợp các thành phần của cả máy chủ tập trung và nhiều nút phi tập trung để tạo ra kiến trúc mạng phức tạp và linh hoạt hơn, có thể được điều chỉnh để phù hợp với nhu cầu.

Trong hệ thống C&C lai, các nút bổ sung cùng tồn tại với một hoặc nhiều máy chủ C&C trung tâm quản lý một nhóm bot cốt lõi neen cos theer kiểm soát tốt hơn. Các nút phi tập trung khiến mạng khó bị phát hiện và phá vỡ hơn, trong khi việc có nhiều điểm kiểm soát cho phép botnet tiếp tục hoạt động ngay cả khi một hoặc nhiều máy chủ trung tâm bị tắt.

Để tránh bị phát hiện, kẻ tấn công thuowngf thay đổi tên miền, khiến cho quản trị viên mạng và cơ quan thực thi pháp luật khó có thể đóng cơ sở hạ tầng C&C của botnet. Nó sử dụng kỹ thuật tạo tên miền để thường xuyên thay đổi tên miền của máy chủ C&C botnet.

Các loại Command-and-Control phổ biến

Những cách sử dụng phổ biến của C&C Server

C&C Server không chỉ được sử dụng cho các mục đích tấn công mà còn phục vụ nhiều mục đích khác như quản lý phần mềm độc hại, kiểm soát botnet, quản lý máy chủ từ xa.

Quản lý phần mềm độc hại

Kẻ tấn công sử dụng C&C Server để kiểm soát và cập nhật mã độc mà chúng đã lắp đặt trên các thiết bị bị nhiễm. Ví dụ, chúng có thể gửi các bản cập nhật mã độc để tránh bị phát hiện hoặc nâng cấp thêm các tính năng cho mã độc.

Các hacker có thể kiểm soát tập trung cho phần mềm độc hại, phối hợp chúng cho các cuộc tấn công và kiểm soát thiết bị bị nhiễm ngay cả sau khi thiết bị đã được khởi động lại hoặc không kết nối internet.

Vì thế để ngăn chặn việc giao tiếp giữa kẻ tấn công và các thiết bị, các quản trị viên cần lấy địa chỉ IP đồng thời bảo mật tên miền của C&C Server. Tuy nhiên, điều này khó thực hiện nếu sử dụng các kỹ thuật tạo tên miền.

Kiểm soát Botnet

Botnet bao gồm các nhóm máy chủ gây thiệt hại qua tấn công DDoS, đánh cắp dữ liệu, thư rác và phát tán malware. C&C Server (bot master) điều khiển các máy chủ bị nhiễm (bot). Botnet có hai cấu trúc chính: tập trung và ngang hàng (P2P).

Trong cấu trúc tập trung, C&C Server gửi lệnh tới các bot, trong khi trong P2P, các lệnh được truyền qua mạng lớp phủ. Botnet có thể thực hiện nhiều loại tấn công, bao gồm DDoS, vi phạm bản quyền và tống tiền. Ban đầu, chúng lây lan qua Internet Relay Chat (IRC) và các kênh như mạng chia sẻ tệp, email, trang web bị xâm phạm.

Quản lý từ xa

Quản lý từ xa cho phép người quản trị hệ thống truy cập và quản lý máy tính hoặc mạng từ bất kỳ đâu qua internet. Tuy nhiên, kẻ tấn công có thể lợi dụng công cụ này để thực hiện C&C trên hệ thống bị xâm nhập. Chẳng hạn, tin tặc có thể sử dụng VNC để chiếm quyền điều khiển máy tính hoặc hack các công cụ quản trị chính hãng như RDP để thực hiện các mục đích ác ý.

Các cấu trúc C&C Server phổ biến

Mỗi C&C Server có thể được thiết kế với nhiều cấu trúc khác nhau. Dưới đây là một số cấu trúc phổ biến.

Cấu trúc hình sao

Cấu trúc hình sao là một trong những cấu trúc đơn giản nhất. Trong cấu trúc này, các bot được tổ chức xung quanh một máy chủ trung tâm. Máy chủ trung tâm đóng vai trò như một điểm điều khiển duy nhất, nơi tất cả các lệnh và thông tin được gửi đến và nhận từ các bot.

Cấu trúc phân cấp

Cấu trúc phân cấp bao gồm nhiều cấp C&C Server, trong đó một server cao cấp điều khiển các server cấp thấp hơn. Mô hình này tạo thành một hệ thống phân cấp theo từng nhóm. Mỗi nhóm có thể có một máy chủ phụ, giúp phân phối tải và tăng tính khả dụng

Cấu trúc liên kết dự phòng

Để cải thiện độ ổn định và độ tin cậy, nhiều kẻ tấn công đã áp dụng cấu trúc liên kết dự phòng. Trong mô hình này, nhiều C&C Server dự phòng được sử dụng để đảm bảo rằng hệ thống luôn hoạt động ổn định ngay cả khi một server bị lỗi hoặc bị tấn công.

Cấu trúc ngẫu nhiên

Trong cấu trúc này, các máy tính bị lây nhiễm giao tiếp như một mạng botnet ngang hàng (P2P). Mỗi bot có thể hoạt động như một máy chủ và khách hàng, làm cho việc phát hiện và ngăn chặn trở nên khó khăn hơn.

Dấu hiệu nào cho thấy hệ thống C&C Server đang bị tấn công?

Việc phát hiện sớm các dấu hiệu tấn công vào C&C Server rất quan trọng để ngăn chặn thiệt hại có thể xảy ra. Dưới đây là một số dấu hiệu bạn cần chú ý.

- Lưu lượng mạng lạ: Nếu hệ thống của bạn gửi hoặc nhận lưu lượng mạng không xác định, đặc biệt là đến các địa chỉ IP lạ hoặc cổng không phổ biến, đây có thể là dấu hiệu của một cuộc tấn công từ C&C Server.

- Mất kiểm soát thiết bị: Máy tính có thể bắt đầu thực hiện các hành động không mong muốn, như tự động tải xuống và cài đặt phần mềm mà bạn không hề hay biết.

- Tốc độ mạng chậm: Một dấu hiệu khó phát hiện khác là tốc độ mạng đột ngột giảm, đặc biệt khi truy cập vào các trang web phổ biến.

- Thông báo lỗi bất thường: Nếu bạn thường xuyên nhận được thông báo lỗi không rõ ràng hoặc lỗi xuất hiện một cách thường xuyên, điều này có thể cho thấy rằng hệ thống của bạn đang gặp vấn đề.

- Khởi động lại tự động: Máy tính tự động khởi động lại hoặc tắt đột ngột mà không phải do nguyên nhân từ pin cũng là một dấu hiệu đáng nghi.

- Thay đổi cấu hình hệ thống: Nếu cấu hình hệ thống của bạn bị thay đổi mà không có sự cho phép, như trình duyệt web bị thay đổi mặc định hoặc các tập tin quan trọng bị xóa, điều này có thể chỉ ra rằng máy tính của bạn đang bị tấn công.

Hướng dẫn cách bảo vệ hệ thống C&C

Để bảo vệ hệ thống C&C Server khỏi các cuộc tấn công, việc thiết lập các biện pháp phòng ngừa là rất cần thiết. Dưới đây là một số biện pháp hiệu quả mà bạn có thể thực hiện.

Sử dụng tường lửa (Firewall)

Tường lửa giúp chặn các kết nối mạng không mong muốn và ngăn chặn các truy cập trái phép vào hệ thống của bạn. Điều này không chỉ giảm nguy cơ bị tấn công mà còn bảo vệ các dữ liệu nhạy cảm của bạn.

Thiết lập các quy tắc tường lửa phù hợp sẽ giúp bạn kiểm soát lưu lượng truy cập và phát hiện sớm các hoạt động đáng ngờ.

Cập nhật phần mềm thường xuyên

Việc thường xuyên cập nhật phần mềm giúp vá các lỗ hổng bảo mật và ngăn chặn các cuộc tấn công khai thác lỗ hổng. Điều này bao gồm cả hệ điều hành và các ứng dụng mà bạn đang sử dụng.

Đừng quên kiểm tra các bản cập nhật định kỳ và áp dụng chúng ngay khi có thể để giữ cho hệ thống của bạn luôn an toàn.

Sử dụng các giải pháp chống virus và phần mềm độc hại

Các giải pháp chống virus và phần mềm độc hại có thể giúp phát hiện và loại bỏ mã độc, từ đó ngăn chặn chúng kết nối với C&C Server. Đảm bảo rằng bạn đã cài đặt một phần mềm diệt virus uy tín và thường xuyên quét hệ thống để phát hiện mối đe dọa tiềm ẩn.

Theo dõi hoạt động mạng

Giám sát hoạt động mạng giúp phát hiện các hoạt động bất thường và kịp thời ứng phó. Bạn có thể sử dụng các công cụ giám sát mạng để theo dõi các kết nối và lưu lượng truy cập, từ đó phát hiện các dấu hiệu của cuộc tấn công.

Sự chủ động trong việc theo dõi hoạt động mạng không chỉ giúp bảo vệ hệ thống mà còn nâng cao khả năng phản ứng khi gặp sự cố.

Đào tạo nhân viên về bảo mật

Đào tạo nhân viên về các mối đe dọa an ninh mạng và cách nhận biết các cuộc tấn công là một trong những biện pháp phòng ngừa hiệu quả. Nhân viên được đào tạo sẽ có khả năng nhận diện các email lừa đảo, trang web giả mạo và các hình thức tấn công khác.

Duy trì một môi trường làm việc an toàn thông qua giáo dục là cách tốt nhất để bảo vệ tổ chức bạn khỏi các cuộc tấn công mạng.

Sử dụng các hệ thống phát hiện xâm nhập (IDS/IPS)

Hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS) giúp phát hiện và ngăn chặn các cuộc tấn công mạng trong thời gian thực. Các hệ thống này có thể theo dõi lưu lượng truy cập và phân tích các mẫu hành vi để phát hiện dấu hiệu tấn công.

Việc triển khai IDS/IPS mang lại cho bạn một lớp bảo vệ bổ sung và giúp ngăn chặn các cuộc tấn công trước khi chúng gây ra thiệt hại.

Đảm bảo tính bảo mật của hệ thống

Sử dụng mật khẩu mạnh, áp dụng các phương thức xác thực đa yếu tố và hạn chế truy cập vào hệ thống là những biện pháp quan trọng để bảo vệ hệ thống của bạn khỏi các cuộc tấn công.

Mật khẩu mạnh và phức tạp khó bị đoán và xâm nhập, trong khi xác thực đa yếu tố cung cấp một lớp bảo vệ bổ sung giúp đảm bảo rằng chỉ những người có quyền mới có thể truy cập vào hệ thống.

Thiết lập quy trình sao lưu và phục hồi dữ liệu

Trong trường hợp hệ thống bị tấn công, quy trình sao lưu và phục hồi dữ liệu giúp bạn khôi phục dữ liệu nhanh chóng. Đảm bảo rằng bạn đã thực hiện sao lưu định kỳ các tệp quan trọng và lưu trữ chúng ở một vị trí an toàn.

Có một quy trình phục hồi dữ liệu rõ ràng sẽ giúp bạn giảm thiểu thiệt hại và khôi phục hoạt động kinh doanh một cách hiệu quả.

Một số ví dụ thực tế về C&C Server bị tấn công

Để minh họa rõ hơn về tác động của C&C Server trong các cuộc tấn công mạng, hãy cùng xem xét một số ví dụ nổi bật dưới đây.

Vụ tấn công WannaCry

WannaCry là một loại mã độc tống tiền (ransomware) đã lan rộng nhanh chóng trên toàn cầu vào năm 2017. Mã độc này đã tấn công hàng triệu máy tính, khóa quyền truy cập và yêu cầu người dùng trả tiền chuộc để khôi phục lại dữ liệu.

C&C Server của WannaCry đã đóng vai trò quan trọng trong việc điều khiển các thiết bị bị nhiễm và mã hóa dữ liệu của chúng. Sự lây lan nhanh chóng của WannaCry đã khiến nhiều tổ chức lớn phải chịu thiệt hại nặng nề.

Vụ tấn công NotPetya

NotPetya là một loại mã độc phá hoại đã gây ra thiệt hại lớn cho nhiều công ty trên toàn cầu vào năm 2017. Nó được thiết kế để tấn công các máy tính chạy hệ điều hành Windows và lây truyền qua mạng.

C&C Server của NotPetya đã điều khiển các thiết bị bị nhiễm và gây ra thiệt hại cho hệ thống của nhiều công ty lớn, bao gồm cả Maersk và Merck. Vụ tấn công này đã chứng minh rằng C&C Server có thể gây ra hậu quả nghiêm trọng trong môi trường doanh nghiệp.

Vụ tấn công Mirai

Mirai là một loại mã độc tấn công botnet đã sử dụng các thiết bị IoT bị nhiễm để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) vào nhiều trang web và dịch vụ trực tuyến. C&C Server của Mirai đã điều khiển hàng triệu thiết bị IoT, tạo ra một trong những cuộc tấn công DDoS lớn nhất trong lịch sử.

Vụ tấn công này không chỉ gây ra ảnh hưởng lớn đến các trang web và dịch vụ bị tấn công mà còn làm nổi bật các lỗ hổng bảo mật trong các thiết bị IoT vốn được coi là "không thể bị tấn công".

Kết luận

C&C Server đóng vai trò thiết yếu trong các cuộc tấn công mạng, là "bộ não" điều khiển mọi hoạt động của thiết bị bị nhiễm. Hiểu rõ về khái niệm, cách hoạt động và các loại C&C Server giúp bạn nhận thức được các mối đe dọa an ninh mạng.