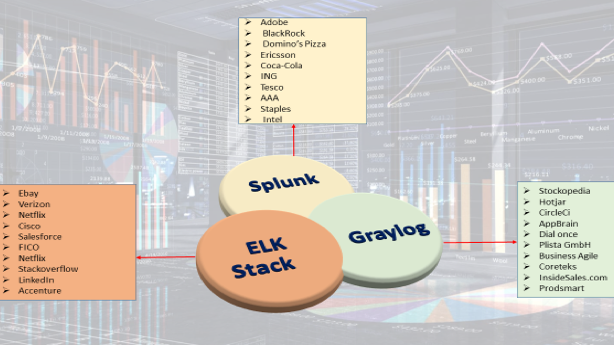

Cách thiết lập giám sát log tập trung với ELK Stack / Graylog / Splunk

Cách thiết lập giám sát log tập trung với ELK Stack / Graylog / Splunk là một chủ đề đang được quan tâm trong lĩnh vực quản lý hệ thống và bảo mật thông tin. Việc theo dõi, phân tích và xử lý log từ nhiều nguồn khác nhau giúp tổ chức nâng cao khả năng quản lý sự cố, phát hiện các lỗ hổng bảo mật và tối ưu hóa hiệu suất hoạt động của hệ thống.

Tổng quan về các công cụ giám sát log

ELK Stack là gì?

ELK Stack bao gồm ba thành phần chính: Elasticsearch, Logstash và Kibana. Đây là một bộ công cụ mã nguồn mở rất mạnh mẽ để thu thập, phân tích và trực quan hóa log. Mỗi thành phần đều đóng vai trò quan trọng trong quá trình giám sát log.

Elasticsearch là một công cụ tìm kiếm và phân tích dựa trên Lucene, cho phép lưu trữ và truy vấn dữ liệu lớn một cách nhanh chóng. Với khả năng mở rộng tốt, Elasticsearch thường được sử dụng để phân tích dữ liệu thời gian thực.

Logstash là công cụ dùng để thu thập, xử lý và gửi log đến Elasticsearch. Nó có thể xử lý nhiều loại dữ liệu khác nhau, bao gồm log từ server, ứng dụng, và các nguồn dữ liệu khác.

Kibana là giao diện người dùng cho Elasticsearch, cho phép người dùng tạo ra các bảng điều khiển trực quan và báo cáo từ dữ liệu được lưu trữ trong Elasticsearch.

Graylog là gì?

Graylog là một nền tảng mã nguồn mở chuyên biệt dành cho quản lý log, cung cấp khả năng thu thập, phân tích và trực quan hóa log. Nó nổi bật với khả năng dễ dàng mở rộng và tính năng quản lý cảnh báo.

Một trong những điểm mạnh của Graylog so với ELK Stack là khả năng chuẩn bị dữ liệu. Graylog cho phép người dùng xây dựng các pipeline để xử lý các log trước khi chúng được lưu trữ, từ đó giảm thiểu kích thước và tăng tốc độ truy vấn.

Graylog cũng cung cấp một giao diện thân thiện, dễ sử dụng cho phép người dùng tương tác với các log một cách trực quan. Điều này rất hữu ích cho cả những người không có nhiều kinh nghiệm kỹ thuật.

Splunk là gì?

Splunk là một giải pháp thương mại cho việc thu thập và phân tích log. Nó được biết đến với khả năng mạnh mẽ trong việc xử lý và phân tích dữ liệu lớn, đặc biệt là trong môi trường doanh nghiệp.

Một trong những điểm nổi bật của Splunk là khả năng tự động hóa nhiều quy trình quản lý log, từ việc thu thập đến việc phân tích và báo cáo. Splunk cũng cung cấp nhiều tính năng nâng cao như machine learning để phát hiện các mẫu bất thường trong dữ liệu.

Dù là một giải pháp thương mại nhưng Splunk có một cộng đồng sử dụng rộng rãi và hỗ trợ tốt, điều này tạo ra nhiều cơ hội để học hỏi và nhận được sự trợ giúp khi cần thiết.

Cách thiết lập giám sát log tập trung với ELK Stack

Cài đặt Elasticsearch

Bước đầu tiên trong việc thiết lập ELK Stack là cài đặt Elasticsearch. Bạn có thể cài đặt Elasticsearch trên máy chủ của mình bằng cách sử dụng trình quản lý gói hoặc tải xuống tệp cài đặt từ trang web chính thức của Elasticsearch.

Sau khi cài đặt xong, bạn cần cấu hình Elasticsearch. Bạn có thể định cấu hình địa chỉ IP mà Elasticsearch sẽ lắng nghe, cũng như các thông số khác như dung lượng bộ nhớ hoặc số lượng shard.

Cài đặt Logstash

Sau khi đã cài đặt Elasticsearch, bước tiếp theo là cài đặt Logstash. Logstash được sử dụng để thu thập và xử lý log. Người dùng có thể cấu hình các pipelines để thu thập dữ liệu từ các nguồn khác nhau như file log, hệ thống log của ứng dụng, hay dịch vụ mạng.

Việc cấu hình Logstash rất linh hoạt. Bạn có thể sử dụng các plugin để kết nối với nhiều nguồn dữ liệu khác nhau và thực hiện xử lý dữ liệu trước khi chuyển nó đến Elasticsearch.

Cài đặt Kibana

Kibana là thành phần cuối cùng trong ELK Stack. Sau khi đã cài đặt Elasticsearch và Logstash, bạn cần cài đặt Kibana để có thể trực quan hóa dữ liệu. Kibana cho phép người dùng tạo ra các dashboard tùy chỉnh để theo dõi và phân tích dữ liệu log.

Bạn có thể bắt đầu bằng cách truy cập vào địa chỉ IP hoặc tên miền của máy chủ mà Kibana đang chạy, sau đó định cấu hình các chỉ mục để tạo ra các biểu đồ và bảng điều khiển trực quan cho log của bạn.

Cách thiết lập giám sát log tập trung với Graylog

Cài đặt MongoDB

Graylog dựa vào MongoDB để lưu trữ các thông tin cấu hình và metadata. Bước đầu tiên trong quá trình cài đặt Graylog là cài đặt MongoDB. Bạn có thể tải xuống phiên bản mới nhất từ trang web chính thức và thực hiện theo hướng dẫn cài đặt.

Sau khi cài đặt xong, bạn cần khởi động dịch vụ MongoDB và kiểm tra xem nó có hoạt động bình thường hay không.

Cài đặt Elasticsearch

Tiếp theo, bạn cần cài đặt Elasticsearch vì Graylog sử dụng Elasticsearch để lưu trữ log. Tương tự như với ELK Stack, bạn có thể cài đặt Elasticsearch bằng cách sử dụng trình quản lý gói hoặc tải xuống tệp cài đặt.

Sau khi cài đặt, bạn cần cấu hình Elasticsearch và đảm bảo rằng nó đang chạy ổn định.

Cài đặt Graylog

Sau khi đã chuẩn bị xong MongoDB và Elasticsearch, bạn có thể tiến hành cài đặt Graylog. Tải xuống tệp cài đặt Graylog từ trang web chính thức và thực hiện theo hướng dẫn cài đặt.

Sau khi hoàn tất, bạn sẽ cần cấu hình Graylog để kết nối với MongoDB và Elasticsearch. Điều này có thể thực hiện thông qua tệp cấu hình của Graylog.

Truy cập vào giao diện người dùng

Cuối cùng, sau khi đã có Graylog chạy trên máy chủ của bạn, bạn có thể truy cập vào giao diện người dùng thông qua trình duyệt web. Từ đây, bạn có thể bắt đầu tạo các input, dashboard và thiết lập thông báo để theo dõi log của mình.

Cách thiết lập giám sát log tập trung với Splunk

Cài đặt Splunk Enterprise

Bước đầu tiên là tải xuống và cài đặt Splunk Enterprise. Bạn có thể tải xuống phiên bản miễn phí từ trang web chính thức của Splunk. Sau khi tải về, bạn chỉ cần chạy tệp cài đặt và làm theo hướng dẫn trên màn hình.

Sau khi cài đặt xong, bạn cần khởi động dịch vụ Splunk và đăng nhập vào giao diện quản trị.

Cấu hình Splunk

Sau khi đã đăng nhập vào Splunk, bước tiếp theo là cấu hình Splunk để thu thập log từ nhiều nguồn khác nhau. Bạn có thể thêm dữ liệu từ các file log, ứng dụng, và nhiều nguồn khác nhau. Splunk hỗ trợ nhiều loại dữ liệu và cho phép bạn tùy chỉnh cách thức thu thập.

Một điểm nổi bật của Splunk là tính năng "Data Onboarding", cho phép bạn dễ dàng xác định và thiết lập các nguồn dữ liệu.

Phân tích và trực quan hóa dữ liệu

Sau khi đã cấu hình xong, bạn có thể bắt đầu phân tích và trực quan hóa dữ liệu log. Splunk cung cấp nhiều công cụ mạnh mẽ để giúp bạn tạo ra các báo cáo và dashboard tùy chỉnh.

Bạn có thể sử dụng ngôn ngữ tìm kiếm của Splunk để thực hiện các truy vấn phức tạp nhằm phát hiện mẫu dữ liệu, cũng như tạo ra các biểu đồ và bảng điều khiển trực quan nhằm theo dõi tình trạng hoạt động của hệ thống.

So sánh và lựa chọn công cụ phù hợp

Hiệu suất

ELK Stack thường được đánh giá cao về khả năng xử lý dữ liệu lớn và tìm kiếm nhanh chóng nhờ vào Elasticsearch. Tuy nhiên, hiệu suất của nó phụ thuộc rất nhiều vào cấu hình và tối ưu hóa của từng thành phần.

Graylog cũng cung cấp hiệu suất tốt, đặc biệt khi xử lý dữ liệu log trước khi lưu trữ. Nó có thể giúp giảm kích thước dữ liệu và cải thiện tốc độ truy vấn.

Splunk, mặc dù là một sản phẩm thương mại, nhưng thường được coi là có hiệu suất vượt trội trong việc xử lý và phân tích dữ liệu lớn. Những công nghệ tiên tiến của Splunk giúp nó có khả năng xử lý dữ liệu trong thời gian thực nhanh chóng và hiệu quả.

Khả năng mở rộng

ELK Stack có khả năng mở rộng tốt nhờ vào kiến trúc phân tán của Elasticsearch. Người dùng có thể dễ dàng mở rộng số lượng node trong cluster để đáp ứng nhu cầu lưu trữ và xử lý dữ liệu lớn.

Graylog cũng cho phép mở rộng nhưng có thể không linh hoạt bằng ELK Stack. Tuy nhiên, nó vẫn cung cấp nhiều tùy chọn để mở rộng quy mô hoạt động.

Splunk có khả năng mở rộng tốt nhưng có thể đi kèm với chi phí đáng kể. Nếu tổ chức của bạn có kế hoạch mở rộng quy mô lớn trong tương lai, cần cân nhắc kỹ lưỡng.

Chi phí

Chi phí là một yếu tố quan trọng khi quyết định giữa các công cụ. ELK Stack là một giải pháp mã nguồn mở và miễn phí, nhưng chi phí phát triển, duy trì và triển khai cần được xem xét.

Graylog cũng là một giải pháp mã nguồn mở, nhưng có thể phát sinh chi phí khi bạn cần hỗ trợ từ nhóm phát triển.

Splunk là một giải pháp thương mại với mức chi phí cao hơn nhiều. Tuy nhiên, nó cung cấp nhiều tính năng mạnh mẽ và hỗ trợ tốt, điều này có thể bù đắp cho chi phí.

Cộng đồng và hỗ trợ

ELK Stack có một cộng đồng lớn và sôi động, với nhiều tài nguyên và hướng dẫn có sẵn trên mạng. Điều này làm cho quá trình tìm hiểu và khắc phục sự cố trở nên dễ dàng hơn.

Graylog cũng có một cộng đồng tốt, mặc dù không lớn bằng ELK Stack. Tuy nhiên, nó vẫn cung cấp tài liệu và diễn đàn hỗ trợ hữu ích.

Splunk có một cộng đồng người dùng rộng lớn và cung cấp dịch vụ hỗ trợ chuyên nghiệp. Tuy nhiên, việc tìm kiếm sự trợ giúp có thể tốn kém do chi phí liên quan đến việc sử dụng sản phẩm.

Kết luận

Việc lựa chọn công cụ giám sát log tập trung phù hợp với tổ chức của bạn không phải là điều đơn giản. Mỗi công cụ như ELK Stack, Graylog và Splunk đều có những ưu điểm và hạn chế riêng.

Điều quan trọng là bạn cần xác định rõ nhu cầu của mình và đánh giá từng công cụ dựa trên tiêu chí hiệu suất, khả năng mở rộng, chi phí và hỗ trợ cộng đồng. Qua đó, bạn sẽ tìm ra giải pháp phù hợp nhất để thiết lập giám sát log tập trung cho tổ chức của mình.