Sự trỗi dậy của mã độc Emotet tại Nhật Bản, Pháp, New Zealand

Theo Bizfly Cloud tìm hiểu gần đây, các cơ quan an ninh mạng trên khắp châu Á và châu Âu đã liên tục đưa ra các cảnh báo bảo mật liên quan đến sự trỗi dậy của Emotet – mã độc email spam khét tiếng từng gây ra hàng loạt cuộc tấn công botnet và ransomware trên toàn cầu. Được biết hiện tại nó đang nhắm mục tiêu tới các doanh nghiệp tại Pháp, Nhật Bản và New Zealand.

"Các email này thường chứa các file đính kèm hoặc liên kết độc hại mà người nhận bị dụ tải xuống", Trung tâm ứng cứu khẩn cấp không gian mạng (CERT) của New Zealand cho biết. "Các liên kết và file đính kèm này trông có vẻ giống các hóa đơn thanh toán, tài liệu tài chính, thông tin vận chuyển hay sơ yếu lý lịch thật, hoặc thậm chí là giống những nguồn thông tin chính cống về COVID-19, nhưng thực tế chúng đều là giả mạo."

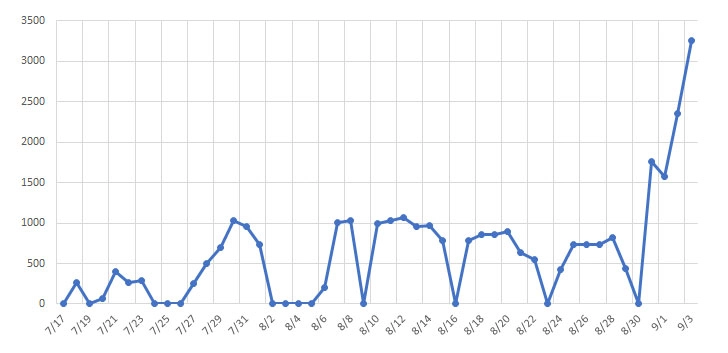

CERT của Nhật Bản (JPCERT/CC) cũng gặp phải những vấn đề tương tự. Trung tâm cho biết họ đang chứng kiến một sự gia tăng chóng mặt của các email có địa chỉ tên miền trong nước (.jp) bị nhiễm mã độc. Đồng thời cảnh báo những email spam này có thể bị lợi dụng để lây nhiễm mã độc trên diện rộng.

Bị phát hiện lần đầu vào năm 2014 và được phát tán bởi một nhóm tin tặc tên là TA542 (hay Mummy Spider), Emotet phát triển từ một mã độc ngân hàng dần trở thành một "con dao Thụy Sĩ đa năng", vừa có thể hoạt động như một trình tải xuống, một công cụ đánh cắp thông tin, vừa hoạt động như một spambot, tùy thuộc vào cách mà nó được triển khai.

Trong những tháng gần đây, chủng mã độc này được phát hiện có liên quan tới một loạt các chiến dịch botnet malspam. Nó thậm chí còn có khả năng phát tán các payload nguy hiểm hơn như Ryuk ransomware bằng cách cho các nhóm mã độc khác thuê mạng botnet của các máy đã bị xâm nhập.

Sự gia tăng đột biến trong hoạt động của Emotet trùng với sự kiện trở lại của nó vào hôm 17 tháng 7, sau một thời gian âm thầm phát triển kéo dài từ đầu tháng 2 năm nay. Nó đã tái xuất với việc gửi tới 500.000 email đến một loạt các tổ chức trên khắp châu Âu và vào tất cả các ngày trong tuần.

"Khoảng ngày 7 tháng 2 là thời gian mà Emotet ngừng gửi email spam và bắt đầu tập trung phát triển mã độc của mình", Binary Defense cho biết trong một báo cáo vào tháng trước. Báo cáo này đã phân tích chi tiết về một lỗ hổng có tên là EmoCrash, có khả năng làm sập Emotet trong khi nó tiến hành cài đặt, từ đó ngăn chặn hiệu quả sự lây lan của mã độc này trên các hệ thống mới.

Thường thì quá trình lây nhiễm mã độc trong các chiến dịch email phishing quy mô lớn sẽ cần "mồi nhử" là các file độc hại được ngụy trang dưới dạng Microsoft Word hay các file ZIP đính kèm có chứa mật khẩu bảo vệ. Tuy nhiên, làn sóng tấn công gần đây lại lợi dụng một kỹ thuật tên là email thread hijacking (đánh cắp chuỗi email). Chúng sẽ thu thập trước các chuỗi email hợp pháp của nạn nhân và lợi dụng nó để lây nhiễm trên các thiết bị bằng các banking trojan như TrickBot hay QakBot.

Về cơ bản, kỹ thuật này hoạt động bằng cách thu thập các các chuỗi hội thoại email và file đính kèm trong các hộp thư đã bị xâm nhập. Sau đó, nó sẽ sử dụng các chiêu trò lừa đảo ngụy trang dưới dạng reply cho các chuỗi email hiện có và đang diễn ra giữa nạn nhân với những người từng liên hệ khác, nhằm làm cho email trông có vẻ đáng tin cậy hơn.

"TA542 cũng tạo ra các email lừa đảo từ các thông tin thu thập được trong quá trình xâm nhập hộp thư, và gửi nó tới danh sách liên lạc đã đánh cắp được nhằm lây nhiễm mã độc trên diện rộng. Hay chỉ đơn giản là gửi những email spam để làm xấu hình ảnh của những nạn nhân hay tổ chức vô tội," Cơ quan an ninh mạng Pháp (ANSSI) cho biết.

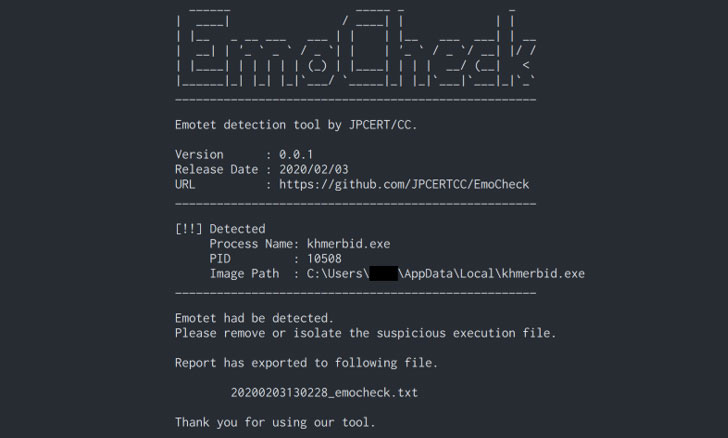

Bên cạnh việc sử dụng công cụ EmoCheck của JPCERT/CC để phát hiện kịp thời trojan Emotet trên máy Windows, người dùng còn được khuyến cáo nên scan nhật ký mạng thường xuyên để xem có bất kỳ kết nối đáng ngờ nào tới cơ sở hạ tầng command-and-control của Emotet (C2) hay không.

"Sau khi trở lại từ một thời gian im ắng kéo dài, các email spam của TA542 đã một lần nữa trở thành chiến dịch lây nhiễm mã độc mạnh mẽ nhất, tính tới khối lượng email khổng lồ cùng với phạm vi hoạt động trải dài khắp các châu lục của nó. Hoạt động tấn công của nhóm tin tặc này lan rộng tới mức chỉ có vài nhóm tấn công nổi danh khác mới có thể theo kịp", Proofpoint cho biết trong một phân tích chi tiết về Emotet vào tháng trước.

"Nhóm tin tặc này đã thực hiện một số thay đổi trong bộ code của mã độc. Chẳng hạn như cập nhật mô-đun gửi email, phát triển một payload liên kết mới để phát tán mã độc Qbot, đồng thời mở rộng mục tiêu tấn công tới nhiều quốc gia khác nhau bằng cách sử dụng các mánh khóe lừa đảo bằng chính ngôn ngữ mẹ đẻ của họ."

Theo Thehackernews.com

>> Có thể bạn quan tâm: Công cụ giám sát Docker trở thành Backdoor cho tin tặc