Công cụ giám sát Docker trở thành Backdoor cho tin tặc

Theo một nghiên cứu mới đây, một nhóm tội phạm mạng từng tấn công vào môi trường đám mây của Docker và Kubernetes hiện đã chuyển sang lợi dụng các công cụ giám sát đám mây hợp pháp như một backdoor nhằm thực hiện các cuộc tấn công độc hại.

"Theo như chúng tôi biết thì đây là lần đầu tiên những kẻ tấn công bị phát hiện sử dụng phần mềm hợp pháp của bên thứ ba để nhắm mục tiêu vào cơ sở hạ tầng đám mây" - Công ty an ninh mạng Intezer của Israel cho biết trong một bài phân tích.

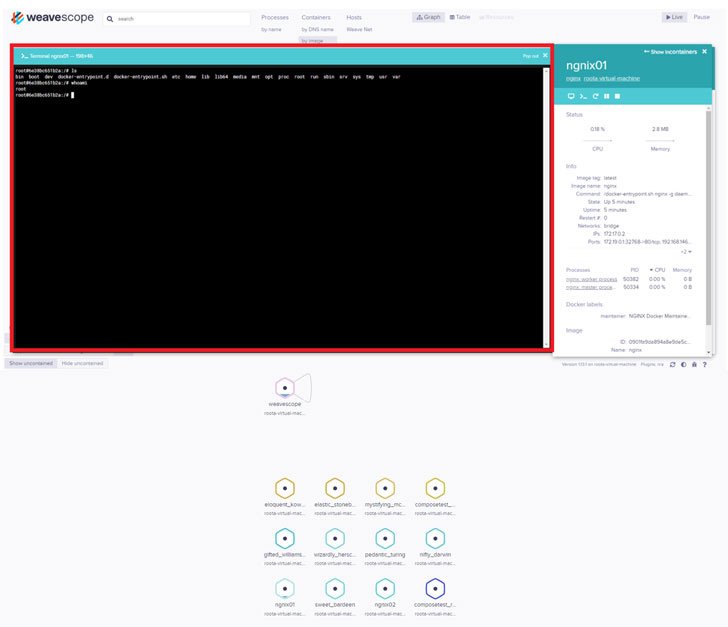

TeamTNT đã sử dụng một phần mềm có tên là Weave Scope, thường được sử dụng như một công cụ giám sát và trực quan cho các dịch vụ Docker và Kubernetes, để lập bản đồ môi trường đám mây của nạn nhân, và thậm chí thực hiện các lệnh hệ thống mà không cần triển khai mã độc trên máy chủ mục tiêu.

Được biết nhóm tin tặc này bắt đầu hoạt động tích cực vào khoảng cuối tháng 4 năm nay. Chúng thường tập trung tấn công vào các cổng Docker bị định cấu hình sai nhằm cài các mã độc đào tiền ảo và bot từ chối dịch vụ phân tán (DDoS).

Vào tháng trước, TeamTNT đã cải tiến lại cách thức hoạt động của chúng để đánh cắp các thông tin đăng nhập của Amazon Web Services (AWS) bằng cách scan tất cả các hệ thống Docker và Kubernetes bị nhiễm độc, nhằm tìm những thông tin nhạy cảm được lưu trữ trên các file thông tin đăng nhập và cấu hình của AWS.

Phương pháp xâm nhập ban đầu vào hệ thống của những kẻ tấn công này không có gì thay đổi. Điều khác biệt duy nhất là cách chúng giành được quyền kiểm soát trên chính cơ sở hạ tầng của máy chủ bị lây nhiễm.

Khi đã xâm nhập được vào hệ thống, những kẻ tấn công sẽ thiết lập một container mới với một Ubuntu image sạch. Sau đó, chúng sẽ sử dụng image này để tải xuống và triển khai các phần mềm đào tiền ảo. Chúng giành quyền truy cập root vào máy chủ bằng cách tạo một tài khoản người dùng có đặc quyền cao tên là 'hilde' để kết nối với máy chủ thông qua SSH, và cuối cùng là cài đặt Weave Scope.

"Việc cài đặt một công cụ hợp pháp như Weave Scope sẽ giúp kẻ tấn công hưởng được nhiều lợi ích như khi cài đặt một backdoor trên máy chủ, mà lại mất ít công sức hơn và không cần dùng đến mã độc" - Nicole Fishbein, chuyên gia bảo mật của Intezer cho biết.

Mặc dù có vẻ mục tiêu cuối cùng của TeamTNT là để thu lợi nhuận thông qua việc đào tiền ảo. Nhưng nhiều nhóm tin tặc trong số đó đã sử dụng cryptojacking worm và xâm nhập hệ thống của các doanh nghiệp thông qua các điểm API bị lộ. Điều này khiến các cổng API này dần trở thành mục tiêu hấp dẫn cho tội phạm mạng.

Các chuyên gia bảo mật khuyến nghị người dùng nên hạn chế quyền truy cập vào các API endpoint của Docker để ngăn chặn tối đa việc tin tặc chiếm quyền kiểm soát các máy chủ.

"Do Weave Scope sử dụng cổng mặc định 4040 để khiến dashboard có thể truy cập và bất kỳ ai có quyền truy cập vào mạng thì đều có thể xem dashboard, tương tự như cổng API của Docker. Vậy nên, các cổng này nên được đóng hoặc hạn chế bởi tường lửa để tránh bị lợi dụng tấn công" - Công ty an ninh mạng này kết luận.

Tham khảo Thehackernews.com

>> Có thể bạn quan tâm: Công nghệ thanh toán không tiếp xúc của Visa có lỗi bảo mật, hacker có thể lấy cắp tiền mà không cần mã PIN

Bizfly Cloud là nhà cung cấp dịch vụ điện toán đám mây với chi phí thấp, được vận hành bởi VCCorp.

Bizfly Cloud là một trong 4 doanh nghiệp nòng cốt trong "Chiến dịch thúc đẩy chuyển đổi số bằng công nghệ điện toán đám mây Việt Nam" của Bộ TT&TT; đáp ứng đầy đủ toàn bộ tiêu chí, chỉ tiêu kỹ thuật của nền tảng điện toán đám mây phục vụ Chính phủ điện tử/chính quyền điện tử.

Độc giả quan tâm đến các giải pháp của Bizfly Cloud có thể truy cập tại đây.

DÙNG THỬ MIỄN PHÍ và NHẬN ƯU ĐÃI 3 THÁNG tại: Manage.bizflycloud