Công nghệ thanh toán không tiếp xúc của Visa có lỗi bảo mật, hacker có thể lấy cắp tiền mà không cần mã PIN

Ngay khi Visa vừa đưa ra cảnh báo về một loại JavaScript web skimmer mới có tên là Baka, thì các nhà nghiên cứu an ninh mạng lại phát hiện thêm một lỗ hổng bảo mật mới trong thẻ EMV của công ty. Được biết lỗ hổng này có thể cho phép tội phạm mạng giả mạo và lấy cắp tiền của chủ thẻ mà không cần xác thực mã PIN.

Theo Bizfly Cloud tìm hiểu nghiên cứu mới được công bố bởi nhóm các học giả từ ETH Zurich và tập trung phân tích một cuộc tấn công vượt qua xác minh mã PIN. Nó cho phép kẻ tấn công lợi dụng thẻ tín dụng bị mất hay bị đánh cắp của nạn nhân để thực hiện những giao dịch mua bán có giá trị cao mà không cần biết mã PIN của thẻ. Thậm chí, nó còn có thể "lừa" máy bán hàng PoS terminal (thiết bị đầu cuối điểm bán lẻ) chấp nhận các giao dịch thẻ ngoại tuyến không xác thực (offline card transaction).

Tất cả các thẻ áp dụng công nghệ thanh toán không tiếp xúc của Visa, như thẻ Visa Credit, Visa Debit, Visa Electron và V Pay, đều bị ảnh hưởng bởi lỗi bảo mật này. Ngoài ra, các nhà nghiên cứu cho biết lỗ hổng này còn có nguy cơ ảnh hưởng tới cả những giao thức EMV được triển khai bởi Discover và UnionPay. Tuy nhiên, nó không hề ảnh hưởng đến Mastercard, American Express hay JCB. (Thanh toán không tiếp xúc là một công nghệ giúp đơn giản hóa quá trình thanh toán bằng thao tác chạm hoặc vẫy nhẹ thẻ trước màn hình máy POS).

Được biết những phát hiện này sẽ được trình bày tại Hội nghị chuyên đề IEEE lần thứ 42 về Bảo mật và Quyền riêng tư, tổ chức tại San Francisco vào tháng 5 năm sau.

Sửa đổi bộ xác minh giao dịch thẻ thông qua tấn công MitM

EMV (viết tắt của Europay, Mastercard và Visa) là một tiêu chuẩn giao thức quốc tế được sử dụng rộng rãi trong quá trình thanh toán bằng thẻ thông minh. Nó yêu cầu những khoản tiền lớn trong thẻ tín dụng chỉ có thể bị ghi nợ khi chủ thẻ xác minh thành công một mã PIN.

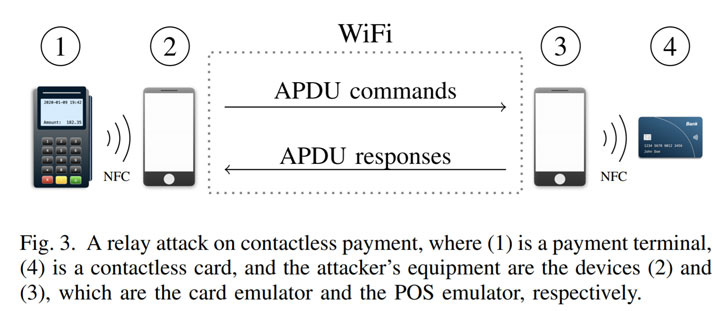

Quy trình một cuộc tấn công thẻ thanh toán không tiếp xúc

(1) là một thiết bị thanh toán đầu cuối

(4) là một thẻ thanh toán không tiếp xúc

(2) và (3) lần lượt là thiết bị mô phỏng thẻ và thiết bị mô phỏng POS của kẻ tấn công.

Thế nhưng, cuộc tấn công giả lập do các nhà nghiên cứu ETH thực hiện đã khai thác một lỗ hổng nghiêm trọng trong giao thức EMV và thực hiện thành công một cuộc tấn công man-in-the-middle (MitM) thông qua một ứng dụng Android. Ứng dụng này "đưa ra thông báo sai tới thiết bị đầu cuối bằng cách chỉ dẫn nó không xác minh mã PIN và đánh lừa rằng quá trình xác minh chủ thẻ đã được thực hiện trên thiết bị của người dùng."

Lỗ hổng này bắt nguồn từ thực tế là phương pháp xác minh chủ thẻ (CVM – dùng để xác minh xem liệu cá nhân thực hiện giao dịch có phải là chủ thẻ hợp pháp hay không) không được bảo vệ bằng mật mã nếu phát sinh những thay đổi mới.

Hậu quả là, bộ xác minh giao dịch thẻ (Card Transaction Qualifiers – CTQ) có chức năng quyết định xem phương pháp xác minh CVM nào được yêu cầu cho giao dịch, có thể bị sửa đổi và thông báo sai cho thiết bị đầu cuối PoS bỏ qua xác minh mã PIN, và rằng quy trình xác minh đã được thực hiện qua một thiết bị của chủ thẻ, như đồng hồ hay điện thoại thông minh (đây được gọi là phương pháp xác minh chủ thẻ qua thiết bị).

Khai thác các giao dịch ngoại tuyến mà không bị tính phí

Ngoài ra, các nhà nghiên cứu còn phát hiện ra một lỗ hổng thứ hai, liên quan đến các giao dịch ngoại tuyến không tiếp xúc trên các thẻ Visa hoặc thẻ Mastercard đời cũ. Lỗ hổng này cho phép kẻ tấn công thay đổi một phần dữ liệu được gọi là "Application Cryptogram" (AC) trước khi nó được chuyển đến thiết bị đầu cuối (terminal).

Thẻ ngoại tuyến thường được sử dụng để thanh toán trực tiếp các hàng hóa và dịch vụ từ tài khoản ngân hàng của chủ thẻ mà không yêu cầu mã PIN. Nhưng vì các giao dịch này không được kết nối với hệ thống trực tuyến, nên nó sẽ bị chậm từ 24 đến 72 giờ cho đến khi ngân hàng xác nhận được tính hợp pháp của giao dịch bằng cách sử dụng mật mã. Và chỉ sau khi xác nhận thành công, thì số tiền mua hàng mới được trừ trên tài khoản.

Vì thế, tội phạm mạng có thể lợi dụng cơ chế xử lý chậm trễ này, dùng thẻ của người dùng để thực hiện các giao dịch ngoại tuyến có giá trị thấp mà không bị tính phí. Bên cạnh việc lấy cắp các khoản tiền thanh toán mua hàng trong thời gian ngân hàng từ chối giao dịch do sai mật mã.

"Cơ chế này đã vô tình tạo ra một cuộc tấn công "miễn phí" cho tội phạm mạng. Chúng có thể mua các hàng hóa hoặc dịch vụ có giá trị thấp mà không hề bị tính phí giao dịch. Tuy nhiên, đây có lẽ không phải là một "mô hình kinh doanh hấp dẫn đối với tội phạm mạng" vì nó không mang lại quá nhiều lợi nhuận", các chuyên gia bảo mật cho biết.

Các biện pháp giảm thiểu được đề xuất

Bên cạnh việc thông báo cho Visa về các phát hiện của mình, các nhà nghiên cứu cũng đã đề xuất ba bản sửa lỗi phần mềm cho giao thức EMV để ngăn chặn các tấn công vượt qua xác minh mã PIN và tấn công giao dịch ngoại tuyến. Những bản sửa lỗi này bao gồm một cơ chế Xác thực dữ liệu động (DDA) để bảo vệ các giao dịch trực tuyến có giá trị cao và một quy định mới yêu cầu sử dụng mật mã trực tuyến trong tất cả các thiết bị đầu cuối PoS. Yêu cầu mới sẽ khiến các giao dịch ngoại tuyến được xử lý trực tuyến.

"Cuộc tấn công thử nghiệm của chúng tôi đã cho thấy mã PIN hoàn toàn vô ích trong các giao dịch không tiếp xúc của Visa. Đồng thời, nó cho thấy sự khác biệt đáng ngạc nhiên trong quy trình bảo mật các giao thức thanh toán không tiếp xúc của Mastercard và Visa. Nó đã chứng minh được Mastercard an toàn hơn Visa," các nhà nghiên cứu kết luận.

"Những lỗi bảo mật này đã vi phạm các thuộc tính bảo mật cơ bản như quy trình xác thực và các quy định đảm bảo khác trong khâu chấp nhận các giao dịch", nhóm nghiên cứu cho biết thêm.

Tham khảo Thehackernews.com

>> Có thể bạn quan tâm: Microsoft tuyên bố ngừng hỗ trợ cập nhật bảo mật cho Windows 10 1903 từ 8/12/2020

Bizfly Cloud là nhà cung cấp dịch vụ điện toán đám mây với chi phí thấp, được vận hành bởi VCCorp.

Bizfly Cloud là một trong 4 doanh nghiệp nòng cốt trong "Chiến dịch thúc đẩy chuyển đổi số bằng công nghệ điện toán đám mây Việt Nam" của Bộ TT&TT; đáp ứng đầy đủ toàn bộ tiêu chí, chỉ tiêu kỹ thuật của nền tảng điện toán đám mây phục vụ Chính phủ điện tử/chính quyền điện tử.

Độc giả quan tâm đến các giải pháp của Bizfly Cloud có thể truy cập tại đây.

DÙNG THỬ MIỄN PHÍ và NHẬN ƯU ĐÃI 3 THÁNG tại: Manage.bizflycloud