Chỉ cần 5 phút để hiểu IDS là gì? IDS SO VỚI IPS và Tường lửa

Theo tìm hiểu hệ thống mạng bị xâm nhập, mất dữ liệu, gián đoạn thời gian hoạt động,... Tất cả đều là cơn ác mộng của các nhân viên quản trị và bảo mật hệ thống mạng. Đó chính là lý do các hệ thống IDS ra đời. Tuy nhiên, không phải ai cũng hiểu được cụ thể IDS là gì. Bài viết sẽ này Bizfly Cloud sẽ giúp bạn nắm được cơ bản các kiến thức liên quan đến IDS.

IDS là gì?

Trên thị trường hiện nay có rất nhiều sản phẩm IDS khác nhau. Do đó, bạn cần nắm rõ được khái niệm IDS là gì, các loại IDS và cách thức hoạt động của chúng.

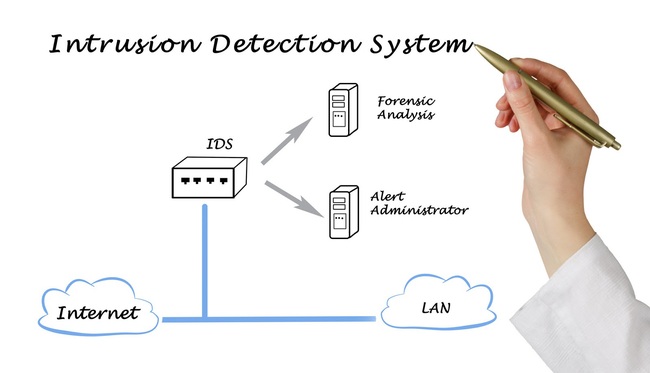

IDS là viết tắt của Intrusion Detection System - Hệ thống Phát hiện Xâm nhập. Đây là các phần mềm hoặc công cụ giúp bạn bảo mật hệ thống và cảnh báo mỗi khi có xâm nhập. IDS thường là một phần của các hệ thống bảo mật hoặc phần mềm khác, đi kèm với nhiệm vụ bảo vệ hệ thống thông tin.

Các tính năng quan trọng nhất của IDS bao gồm: giám sát traffic mạng và các hoạt động khả nghi; đưa ra các cảnh báo về những điểm bất thường cho hệ thống và đơn vị quản trị mạng; kết hợp với tường lửa, phần mềm diệt virus tạo nên một hệ thống bảo mật hoàn chỉnh.

IDS là viết tắt của Intrusion Detection System - Hệ thống Phát hiện Xâm nhập

Khi đọc đến đây, nhiều bạn sẽ nghĩ tường lửa hoặc các phần mềm chống virus cũng được xem là một dạng IDS. Tuy nhiên, khi quy mô của doanh nghiệp phát triển, tường lửa hoặc phần mềm chống virus không đủ để bảo vệ toàn hệ thống khỏi các cuộc tấn công. Chúng chỉ là một phần rất nhỏ của toàn hệ thống bảo mật.

Bạn cần sử dụng IDS như một phần chính thức của hệ thống mạng. Khi ấy, IDS có thể captured toàn hệ thống, kết hợp với trí tuệ nhân tạo và các cấu hình được định dạng từ trước để theo dõi những bất thường xảy ra trong hệ thống, xác định các cuộc tấn công xảy ra khi nào hoặc phân tích cách thức các cuộc tấn công xảy ra.

Phân loại IDS

Sau khi hiểu được IDS là gì, các bạn có thể tự hỏi làm thế nào để phân loại IDS. Về cơ bản, có 3 loại IDS khác nhau, hoặc có thể nói là 3 "phần", tùy thuộc bạn nhận định đây là các phần riêng lẻ, hay là một hệ thống. Chúng bao gồm:

Network IDS (NIDS)

Network Nod IDS (NNIDS)

Host IDS (HIDS)

Ở cấp độ cơ bản, IDS hệ thống mạng và IDS nút mạng sẽ tập trung vào các lượt truy cập mạng, trong khi IDS máy chủ tập trung vào các hành động và các tệp trên máy chủ.

Network IDS

NIDS thường được bố trí tại những điểm dễ bị tấn công trong hệ thống. Thông thường, chúng cũng kiểm soát toàn bộ các mạng con và cố gắng so sánh tất cả các truy cập với kho dữ liệu các yếu tố tấn công. NIDS dễ bảo mật và gây khó khăn cho những kẻ xâm nhập. Nói cách khác, kẻ xâm nhập sẽ không nhận ra mình đã bị NIDS phát hiện.

Tuy nhiên, NIDS phân tích một lượng lớn các lượt truy cập mạng, vì vậy đôi khi chúng không phát hiện được các tấn công dưới dạng truy cập được mã hóa. Trong một số trường hợp, NIDS cần các thao tác thủ công của quản trị viên để đảm bảo cấu hình chính xác.

Nod Network IDS

NNIDS cũng hoạt động như NIDS, tuy nhiên chúng chỉ áp dụng với một máy chủ trong một thời gian nhất định, chứ không phải trên toàn bộ mạng con.

Host IDS

HIDS hoạt động trên tất cả thiết bị trong hệ thống có kết nối Internet và tất cả những phần còn lại của hệ thống mạng doanh nghiệp. So với NIDS, HIDS có khả năng giám sát sâu hơn các truy cập nội bộ. Có thể xem HIDS là lớp bảo mật thứ hai, chống lại các tấn công không được NIDS phát hiện.

HIDS sẽ kiểm tra các tệp toàn hệ thống và so sánh với những "hình" đã được "chụp" từ trước để xem xét có những khác biệt đáng kể (vượt ra ngoài việc sử dụng bình thường của doanh nghiệp), sau đó cảnh báo cho quản trị viên.

So sánh IDS - IPS - Tường lửa

Khi hiểu được IDS là gì, nhiều người sẽ có xu hướng so sánh IDS với IPS và tường lửa.

Nói một cách đơn giản, IDS là hệ thống phát hiện xâm nhập, không có khả năng "phản ứng" lại các xâm nhập. IDS là một phần của các công cụ bảo mật lớn hơn, còn bản thân IDS chỉ là một hệ thống giám sát.

IPS (Intrusion Prevention System) là Hệ thống Ngăn chặn Xâm nhập. Như vậy, IPS bao gồm IDS cùng hệ thống kiểm soát hoặc phản hồi. IDS không thể điều chỉnh các xâm nhập, trong khi IPS có khả năng ngăn chặn phát tán dựa vào nội dung của các xâm nhập.

Cả IDS và IPS đều là các hệ thống dựa trên dữ liệu những mối đe dọa đã được biết đến. IDS cần quản trị viên xem xét những mối nguy được cảnh báo, trong khi IPS có thể tự ngăn chặn các mối nguy này.

Về tường lửa. Tường lửa được cấu hình để chặn tất cả truy cập, sau đó bạn sẽ cài đặt để cho phép một số loại truy cập nhất định. Trong khi đó, cách thức làm việc của IPS và IDS hoàn toàn ngược lại, cho phép tất cả các truy cập và chỉ cảnh báo/ chặn một số truy cập cụ thể. Vì vậy, tốt nhất bạn nên sử dụng kết hợp tường lửa với IPS hoặc IDS.

Chức năng chính của IDS

- IDS cho phép bạn tăng cường bảo mật cho các thiết bị mạng và dữ liệu mạng có giá trị bằng cách giám sát lưu lượng mạng đáng ngờ và thông báo đến bạn. Mạng của bạn cần bảo mật mạnh mẽ để bảo vệ thông tin hiện có và truyền dữ liệu mạng bên trong và bên ngoài. Các cuộc tấn công mạng ngày càng tinh vi và thường xuyên, vì vậy điều quan trọng là phải có một hệ thống phát hiện xâm nhập toàn diện và hiệu quả.

- Hệ thống phát hiện xâm nhập giúp tổ chức dữ liệu mạng quan trọng. Mạng của bạn tạo ra hàng tấn thông tin mỗi ngày thông qua các hoạt động thường xuyên và hệ thống phát hiện xâm nhập có thể giúp bạn phân biệt hoạt động nào quan trọng hơn. Một hệ thống phát hiện xâm nhập có thể giúp bạn không phải tìm kiếm thông tin quan trọng của hàng nghìn nhật ký hệ thống. Điều này có thể giúp bạn tiết kiệm thời gian, giảm công sức thủ công và giảm thiểu lỗi của con người khi phát hiện xâm nhập.

- Các hệ thống ngăn chặn xâm nhập được xây dựng để phát hiện, sắp xếp và cảnh báo chuyên sâu về lưu lượng mạng vào/ra, xác định chính xác thông tin quan trọng nhất. Bằng cách lọc thông qua lưu lượng mạng, hệ thống phát hiện xâm nhập có thể giúp xác định mức độ tuân thủ của mạng và các thiết bị của nó.

- IDS được tạo ra để tối ưu hóa việc phát hiện và ngăn chặn xâm nhập bằng cách lọc qua luồng lưu lượng. Điều này có thể giúp bạn tiết kiệm thời gian, năng lượng và tài nguyên trong khi phát hiện hoạt động đáng ngờ trước khi nó biến thành một mối đe dọa toàn diện. IDS cũng cung cấp khả năng hiển thị cao hơn đối với lưu lượng mạng, có thể giúp bạn chống lại các hoạt động độc hại, xác định trạng thái tuân thủ và cải thiện hiệu suất mạng tổng thể. IDS của bạn càng nắm bắt và hiểu được hoạt động độc hại trên mạng của bạn, thì IDS càng có thể thích ứng với các cuộc tấn công ngày càng tinh vi.

Hoạt động của IDS

Sau khi thu thập dữ liệu, một IDS được thiết kế để quan sát lưu lượng mạng và match với các mẫu lưu lượngvới các cuộc tấn công đã biết. Thông qua phương pháp này (đôi khi được gọi là tương quan mẫu hay Pattern Correlation), một hệ thống ngăn chặn xâm nhập có thể xác định xem hoạt động bất thường có phải là một cuộc tấn công mạng hay không.

Một khi hoạt động đáng ngờ hoặc độc hại được phát hiện, hệ thống phát hiện xâm nhập sẽ gửi báo động đến các kỹ thuật viên hoặc quản trị viên CNTT được chỉ định. Báo động IDS cho phép bạn nhanh chóng bắt đầu khắc phục sự cố và xác định các nguồn gốc của vấn đề hoặc phát hiện và ngăn chặn các tác nhân gây hại trong quá trình theo dõi của chúng.

Các hệ thống phát hiện xâm nhập chủ yếu sử dụng hai phương pháp phát hiện xâm nhập chính: phát hiện xâm nhập dựa trên chữ ký (signature-based intrusion detection) và phát hiện xâm nhập dựa trên sự bất thường (Anomaly-based intrusion detection).

- Phát hiện xâm nhập dựa trên chữ ký được thiết kế để phát hiện các mối đe dọa có thể xảy ra bằng cách so sánh lưu lượng mạng nhất định và dữ liệu nhật ký với các mẫu tấn công hiện có. Những mẫu này được gọi là chuỗi - sequences (do đó có tên) và có thể bao gồm byte sequences, được gọi là chuỗi lệnh độc hại. Tính năng phát hiện dựa trên chữ ký cho phép bạn phát hiện và xác định chính xác các cuộc tấn công đã biết.

- Phát hiện xâm nhập dựa trên sự bất thường thì ngược lại — nó được thiết kế để xác định chính xác các cuộc tấn công không xác định, chẳng hạn như phần mềm độc hại mới và thích ứng với chúng một cách nhanh chóng bằng cách sử dụng máy học. Các kỹ thuật máy học cho phép IDS tạo ra các đường cơ sở của hoạt động đáng tin cậy (được gọi là mô hình tin cậy). Sau đó so sánh hành vi mới với các mô hình tin cậy đã được xác minh. Cảnh báo giả có thể xảy ra khi sử dụng IDS dựa trên bất thường, vì lưu lượng mạng hợp pháp chưa xác định trước đây có thể bị xác định sai là hoạt động độc hại.

Hybrid intrusion detection systems hay Hệ thống phát hiện xâm nhập, là sự kết hợp sử dụng tính năng phát hiện xâm nhập dựa trên chữ ký và dựa trên sự bất thường để tăng phạm vi hệ thống ngăn chặn xâm nhập của bạn. Điều này cho phép bạn xác định càng nhiều mối đe dọa càng tốt. Một hệ thống phát hiện xâm nhập toàn diện (IDS) có thể hiểu các kỹ thuật trốn tránh mà tội phạm mạng sử dụng để đánh lừa hệ thống ngăn chặn xâm nhập nghĩ rằng không có một cuộc tấn công nào đang diễn ra.

Ưu và nhược điểm của IDS

Khi tìm hiểu về IDS, không thể không nhắc đến những ưu và nhược điểm của công cụ này, để có thể đưa ra quyết định có nên lắp đặt hay không.

Ưu điểm

- Thích hợp sử dụng để thu thập số liệu, bằng chứng phục vụ công tác điều tra và ứng cứu sự cố

- Đem đến cái nhìn bao quát, toàn diện về toàn bộ hệ thống mạng

- Là công cụ thích hợp phục vụ việc kiểm tra các sự cố trong hệ thống mạng.

Nhược điểm

- Cần được cấu hình hợp lý, nếu không sẽ gây ra tình trạng báo động nhầm

- Khả năng phân tích traffic mã hóa tương đối thấp

- Chi phí phát triển và vận hành hệ thống tương đối cao.

Ngoài ra, khi triển khai IDS, bạn cần chú ý đến những tiêu chí như: xác định công nghệ IDS; xác định thành phần; cài đặt cấu hình an toàn và phù hợp cho IDS; xác định vị trí hợp lý lắp đặt IDS; xây dựng các cơ chế quản lý, tổ chức; ngăn chặn tối đa các cảnh báo nhầm và những bất tiện không đáng có từ sự cố này.Với những thông tin bài viết cung cấp, hi vọng bạn đã hiểu được phần nào IDS là gì, nắm được phân loại một số dạng IDS cũng như điểm mạnh và điểm yếu của IDS. Trong thời đại công nghệ số hiện nay, trang bị một IDS cho doanh nghiệp là điều cấp thiết và thiết thực, để bảo vệ chính doanh nghiệp của bạn khỏi những nguy cơ tiềm ẩn trên hệ thống.

Tham khảo dnsstuff.com