Tin tặc Iran giả dạng nhà báo để lừa nạn nhân cài đặt phần mềm độc hại

Theo Bizfly Cloud tìm hiểu một nhóm hacker của Iran nổi danh với các vụ tấn công nhắm tới cơ quan chính phủ như Quốc phòng, Quân sự và Ngoại giao, hiện tiếp tục đóng giả nhà báo tiếp cận người dùng thông qua LinkedIn và WhatsApp để cài các phần mềm độc hại vào thiết bị của họ.

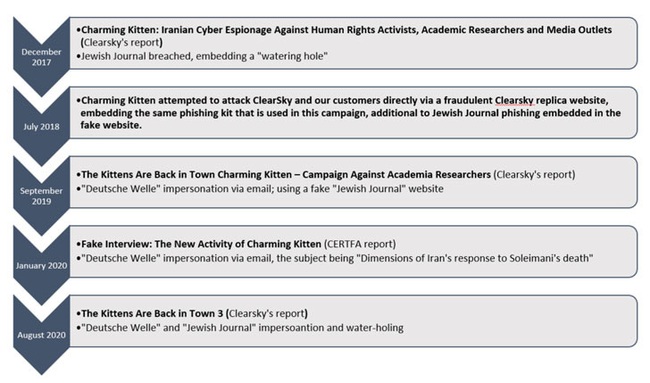

Chi tiết về chiến thuật mới của nhóm APT "Charming Kitten" (tiền thân là nhóm APT35) được công ty Clearsky - Israel cho biết, "bắt đầu từ tháng 7 năm 2020, chúng tôi đã xác định một TTP mới của nhóm, mạo danh 'Deutsche Welle' và 'Tạp chí Jewish' bằng cách gửi email và tin nhắn WhatsApp để tiếp cận mục tiêu và thuyết phục họ mở một liên kết độc hại. "

Tin tặc Iran giả dạng nhà báo để lừa nạn nhân cài đặt phần mềm độc hại

Đây được cho là lần đầu tiên các kẻ tấn công thực hiện một cuộc tấn công khai thác lỗ hổng thông qua WhatsApp và LinkedIn, bao gồm cả việc gọi điện thoại cho nạn nhân.

Sau khi công ty Deutsche Welle cảnh báo về việc mạo danh và lỗ hổng trong trang web của họ, đài truyền hình Đức xác nhận, "phóng viên mà Charming Kitten đóng giả đã không gửi bất kỳ email nào cho nạn nhân cũng như bất kỳ nhà nghiên cứu học thuật nào khác ở Israel trong vài tuần vừa qua. "

Charming Kitten (còn được gọi với các bí danh APT35, Parastoo, NewsBeef và Newscaster) từng được biết đến với một loạt các chiến dịch bí mật kể từ tháng 12 năm 2017 với mục đích lấy cắp thông tin nhạy cảm từ các nhà hoạt động nhân quyền, nhà nghiên cứu học thuật và các phương tiện truyền thông.

Tin tặc Iran giả dạng nhà báo để lừa nạn nhân cài đặt phần mềm độc hại

The Watering Hole (cuộc tấn công có chủ đích vào các cơ quan, tổ chức, doanh nghiệp) - trong trường hợp được triển khai với một liên kết độc hại nhúng trong domain Deutsche Welle - đã gửi phần mềm độc hại đánh cắp thông tin qua WhatsApp.

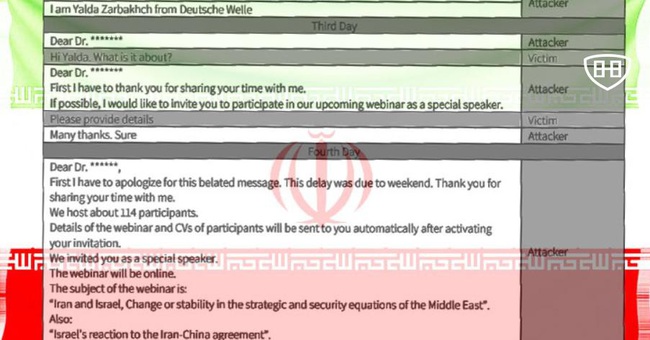

Clearsky giải thích: "Kẻ giả mạo bắt đầu gửi 1 email đến các mục tiêu để bắt chuyện. Sau một cuộc trò chuyện ngắn với mục tiêu, kẻ tấn công Charming Kitten yêu cầu chuyển cuộc trò chuyện sang WhatsApp. Nếu mục tiêu từ chối chuyển sang WhatsApp, kẻ tấn công sẽ gửi tin nhắn qua hồ sơ LinkedIn giả mạo."

Trong một kịch bản khác, kẻ tấn công thậm chí còn thực hiện bước nhắn tin và gọi điện cho nạn nhân để lấy lòng tin và sau đó hướng dẫn người đó qua các bước kết nối với hội thảo trên web bằng liên kết độc hại.

Mặc dù APT35 có thể đã tìm ra một thủ thuật che mắt còn rất mới, nhưng đây không phải là lần đầu tiên các tin tặc Iran sử dụng các kênh truyền thông xã hội để do thám những người được công chúng quan tâm.

Trong chiến dịch "Operation Newscaster" (một hoạt động gián điệp mạng nhắm vào các nhà quân sự và chính trị sử dụng mạng xã hội, được cho là do Iran thực hiện) kéo dài ba năm bị phát hiện bởi iSIGHT Partners (hiện thuộc sở hữu của FireEye) vào năm 2014, kẻ đe dọa đã tạo tài khoản Facebook giả và một trang web tin tức giả mạo để theo dõi các nhà lãnh đạo quân sự và chính trị ở Hoa Kỳ, Israel và các quốc gia khác.

"Trong chiến dịch này, chúng tôi quan sát thấy những kẻ tấn công sẵn sàng nói chuyện điện thoại trực tiếp với nạn nhân, sử dụng các cuộc gọi WhatsApp và số điện thoại hợp pháp của Đức. TTP này không phổ biến và gây nguy hiểm cho danh tính giả của những kẻ tấn công", các nhà nghiên cứu của Clearsky cho biết .

Tham khảo Thehackernews.com

>> Có thể bạn quan tâm: IMAP - Thuật ngữ cần biết với người dùng ứng dụng đọc email

Bizfly Cloud là nhà cung cấp đa dịch vụ với chi phí thấp nhất thị trường trong lĩnh vực điện toán đám mây, được vận hành bởi VCCorp.

Bizfly Cloud là một trong 4 doanh nghiệp nòng cốt trong "Chiến dịch thúc đẩy chuyển đổi số bằng công nghệ điện toán đám mây Việt Nam" của Bộ TT&TT; đáp ứng đầy đủ toàn bộ tiêu chí, chỉ tiêu kỹ thuật của nền tảng điện toán đám mây phục vụ Chính phủ điện tử/chính quyền điện tử.

Độc giả quan tâm đến các giải pháp của Bizfly Cloud có thể truy cập tại đây.

DÙNG THỬ MIỄN PHÍ tại: Manage.bizflycloud.vn