Tấn công mạng: Nguyên nhân và giải pháp?

Một cuộc tấn công mạng là bất kỳ hình thức tấn công nào của các quốc gia, nhóm, cá nhân hoặc tổ chức nhắm vào các hệ thống máy tính, cơ sở hạ tầng, mạng máy tính... bằng nhiều cách khác nhau. Tấn công mạng ngày càng trở nên phức tạp và nguy hiểm, hãy cùng Bizfly Cloud tìm hiểu về nguyên nhân và giải pháp dành cho chúng thông qua bài biết sau nhé!

1. Nguyên nhân của các cuộc tấn công mạng

Hacke đưa ra quyết định tấn công vào hệ thống của bạn bởi 4 lí do chính dưới đây:

– Website, hệ thống mạng, thiết bị, ứng dụng có lỗ hổng.

– Hệ thống chứa những nguy cơ tấn công, nguy cơ bị ăn cắp dữ liệu thông tin.

– Hệ thống chứa các thông tin quan trọng, nhạy cảm hoặc tài sản có giá trị.

– Thậm chí, chẳng cần lí do gì cao siêu, đơn thuần hacker chỉ tấn công với mục đích cho vui, vì thích, hoặc nâng cao kỹ năng Hacking.

Hình thức tấn công: Có thể từ ngoài vào trong hoặc từ nội bộ của hệ thống; có chủ ý hoặc không.

Vậy làm thế nào để xác định có xảy ra tấn công mạng?

Đối với máy tính, bạn có thể nhận thấy được thiết bị của mình có những tín hiệu lạ, bất thường, hình ảnh hoặc tống tiền… Hacker thường dùng những hệ điều hành có mã nguồn mở để tấn công.

2. Các mô hình tấn công

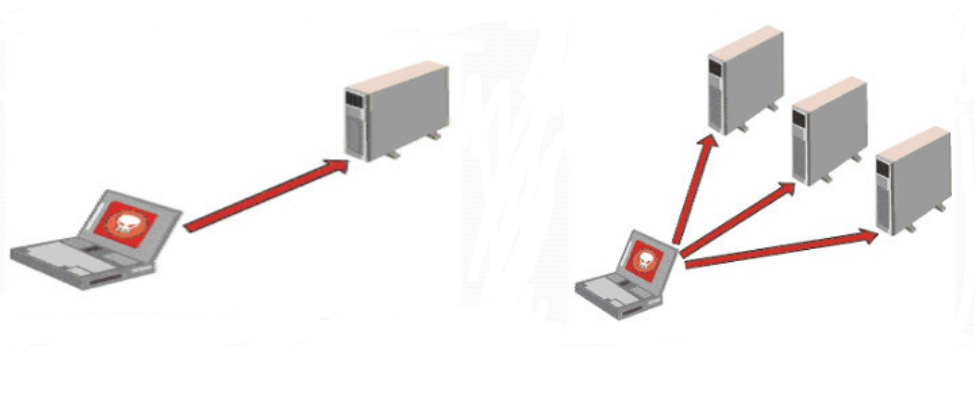

- Mô hình tấn công mạng truyền thống

Mô hình tấn công truyền thống này được tạo dựng theo nguyên tắc "1 đến 1" hoặc "1 đến nhiều" (như hình minh họa).

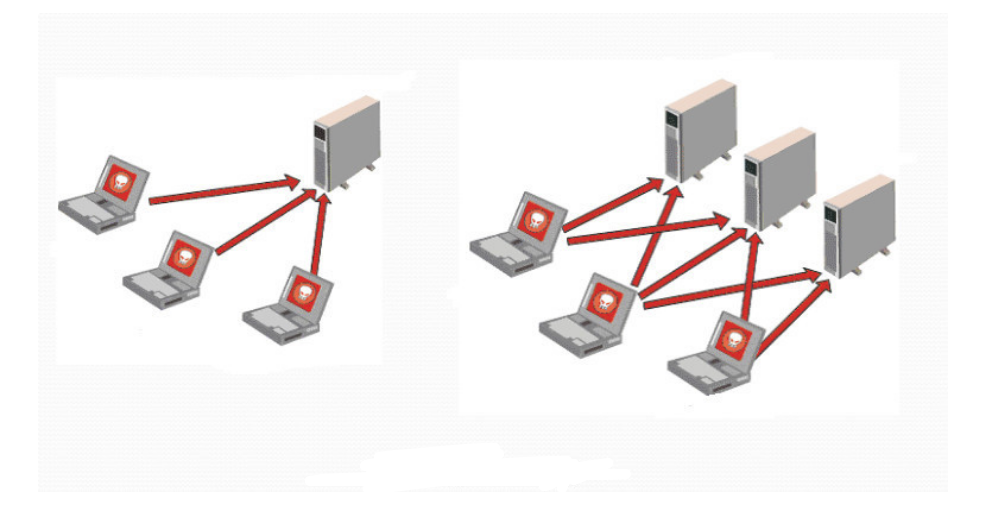

- Mô hình tấn công mạng phân tán

Khác với mô hình truyền thống ở số lượng, mô hình phân tán có mối quan hệ "nhiều đến 1" và từ "nhiều đến nhiều".

Tấn công theo kiểu này chính là dựa trên các cuộc tấn công "cổ điển" thuộc nhóm "từ chối dịch vụ". Hay nói cách khác, tấn công theo hình thức phân tán dựa vào các cuộc tấn công Flood, Storm.

3. Các bước tấn công mạng

B1: Xác định mục tiêu

B2: Thu thập thông tin mục tiêu, trinh sát tìm lỗ hổng

B3: Lựa chọn mô hình tấn công

B4: Thực hiện tấn công

B5: Xóa dấu vết (nếu cần thiết)

Các bước tấn công của hacker được thể hiện trong bảng dưới đây:

4. Các hình thức tấn công mạng

Có 5 hình thức cơ bản như sau:

(1) Tấn công nhằm ngăn chặn thông tin

Thông tin của cá nhân, doanh nghiệp hoặc tổ chức có thể bị phá hủy, ngăn chặn, không sử dụng được. Đây là hình thức Hacker tấn công với mục đích làm mất khả năng sẵn sàng phục vụ, đáp ứng của thông tin.

(2) Tấn công chặn bắt thông tin

Chắc bạn cũng đã từng nghe về cụm từ “chặn bắt gói tin”, “công cụ bắt gói tin WhireShark” rồi. Hình thức tấn công này tức là Hacker có thể truy cập vào tài nguyên, thông tin bí mật của tổ chức để tiến hành nghe lén, chặn bắt.

(3) Tấn công với mục đích sửa đổi thông tin

Tin tặc có thể truy cập vào hệ thống sau đó chỉnh sửa thông tin mạng. Hình thức này gọi là tấn công vào tính toàn vẹn của thông tin.

(4) Chèn thông tin giả mạo

Nhằm đánh lừa người dùng, sửa đổi thông tin, tống tiền tổ chức… Hacker có thể chèn thông tin và dữ liệu giả vào hệ thống. Đây là hình thức tấn công đánh vào tính xác thực thông tin.

(5) Tấn công bị động, tấn công chủ động

- Tấn công bị động thường có mục đích là muốn biết thông tin truyền trên mạng. Chúng có thể sử dụng 2 kiểu là: khai thác nội dung thông điệp hoặc phân tích dòng dữ liệu. Nhìn chung, tấn công bị động (passive attack) rất khó bị phát hiện vì nó không làm thay đổi dữ liệu và không để lại bất kì dấu vết nào.

Hiểu một cách đơn giản, dễ hiểu hơn, bạn hãy tưởng tượng như việc đột nhập vào ngôi nhà, kẻ xấu sẽ đột nhập vào cửa sổ từ phía sau để vào bên trong ăn cắp tài sản, và chủ nhân khó lòng có thể lần ra dấu vết của chúng.

- Tấn công theo kiểu chủ động (active attacks) có thể chia thành các loại nhỏ như: giả mạo người dùng, chương trình; dùng lại, chặn bắt các thông điệp và truyền lại cho đối tượng với mục đích bất hợp pháp; sửa đổi thông điệp; từ chối dịch vụ.

Hi vọng bạn đã hiểu rõ hơn về các cuộc tấn công mạng, từ đó nâng cao ý thức bảo mật cho chính mình và tổ chức nhắm nâng cao hiệu quả làm việc và kinh doanh hơn nữa.

Theo Bizfly Cloud chia sẻ

Có thể bạn quan tâm: [Infographic] Phương thức tấn công mạng APT là gì?