Phát hiện lỗ hổng bảo mật mới trong phần mềm diệt virus khiến máy tính của bạn dễ bị tin tặc tấn công

TheoBizfly Cloud chia sẻ các nhà nghiên cứu bảo mật vừa tiết lộ chi tiết về lỗ hổng bảo mật được tìm thấy trong các phần mềm diệt virus được sử dụng rộng rãi trong cộng đồng. Được biết, lỗ hổng này có thể cho phép tin tặc tự nâng cấp đặc quyền truy cập, nhờ đó các phần mềm độc hại hoạt động được trong hệ thống bị xâm nhập mà không bị loại bỏ bởi các phần mềm antivirus hay chính tường lửa của máy tính.

Theo báo cáo của phòng nghiên cứu CyberArk đưa ra vào hôm nay và chia sẻ với The Hacker News, các đặc quyền cao của User được cấp cho phần mềm diệt virus thường khiến máy tính dễ bị tấn công và bị khai thác thông qua các tệp dễ bị thao túng, dẫn đến tình huống phần mềm độc hại dễ dàng có được các đặc quyền cấp cao trên hệ thống.

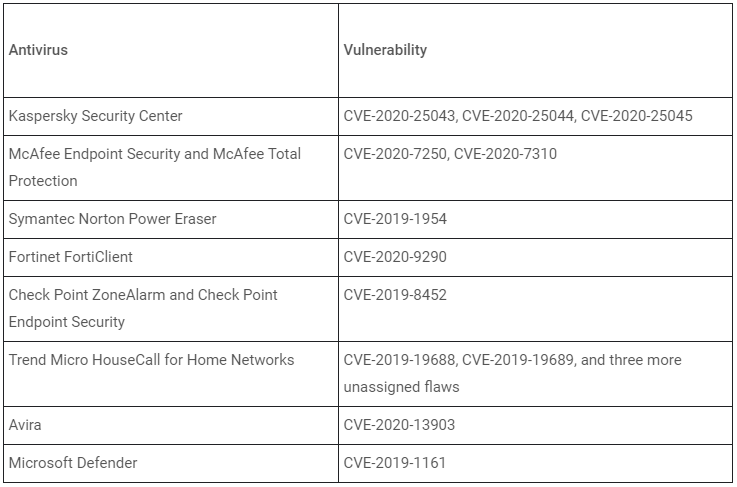

Các lỗ hổng này ảnh hưởng tới một loạt các phần mềm diệt vi-rút, như là : Kaspersky, McAfee, Symantec, Fortinet, Check Point, Trend Micro, Avira và Microsoft Defender. Các phần mềm này cũng đã được vá lỗi bởi các nhà phát triển của chúng ngay sau khi phát hiện lỗ hổng.

Tác động xấu gây ra bởi các lỗ hổng này là khả năng xóa tệp từ các thư mục tùy ý, cho phép hacker loại bỏ bất kỳ tệp nào, cũng như xóa bỏ nội dung của bất kỳ tệp nào trong hệ thống.

Theo CyberArk, nguyên nhân gây ra lỗ hổng là do DACL mặc định (viết tắt của Discretionary Access Control Lists) cho thư mục "C: \ ProgramData" của Windows, cho phép lưu trữ dữ liệu người dùng mà không yêu cầu quyền bổ sung.

Mọi người dùng đều có quyền ghi và xóa các thư mục ở cấp cơ sở, điều này làm tăng khả năng leo thang đặc quyền khi một quy trình không được cấp quyền tạo ra một thư mục mới trong "ProgramData" sau đó cho phép các quy trình có đặc quyền truy cập vào.

Trong một vài trường hợp, người ta quan sát thấy rằng hai quy trình khác nhau - một quy trình có đặc quyền và một quy trình đang xử lý với tư cách là người dùng cục bộ đã xác thực - cùng chia sẻ một tệp nhật ký. Điều này có thể cho phép hacker khai thác quy trình đặc quyền để xóa tệp và tạo một liên kết tượng trưng trỏ đến bất kỳ tệp nào mà hacker muốn có.

Các nhà nghiên cứu của CyberArk cũng khám phá ra cách thức tạo một thư mục mới trong "C: \ ProgramData" trước khi một quy trình đặc quyền được thực thi.

Khi làm như vậy, họ nhận thấy rằng trình cài đặt chống vi-rút McAfee được chạy sau khi tạo thư mục "McAfee", người dùng tiêu chuẩn (Standard Users) có toàn quyền kiểm soát thư mục, cho phép người dùng cục bộ (Local Users) có được quyền cao hơn bằng cách thực hiện tấn công liên kết tượng trưng.

Trên hết, một lỗ hổng chiếm quyền điều khiển DLL trong Trend Micro, Fortinet và các phần mềm diệt vi-rút khác có thể đã bị kẻ tấn công khai thác để đặt tệp DLL độc hại vào thư mục ứng dụng và nâng cao đặc quyền.

Đưa ra lời khuyên rằng danh sách kiểm soát truy cập cần phải được hạn chế để ngăn chặn các lỗ hổng xóa tệp tùy ý, CyberArk nhấn mạnh sự cần thiết phải cập nhật các khung cài đặt để giảm thiểu các cuộc tấn công DLL Hijacking.

Tuy rằng các lỗ hổng này đã được nhà phát triển ứng dụng vá lại, nhưng CyberArk vẫn đưa ra nhắc nhở về các điểm yếu trong phần mềm, bao gồm cả những phần mềm nhằm cung cấp khả năng bảo vệ máy tính khỏi vi-rút đều có thể là đường dẫn cho phần mềm độc hại.

Các nhà nghiên cứu của CyberArk cho biết: "Tình trạng xảy ra những lỗ hổng này thường do sự leo thang hoàn toàn mọi đặc quyền của hệ thống cục bộ. Do mức độ đặc quyền cao của các phần mềm mà một lỗ hổng trong đó có thể giúp phần mềm độc hại tồn tại ngay trong chính phần mềm diệt Virus, dẫn đến nhiều hệ lụy xấu, gây hại cho các tổ chức, doanh nghiệp. "

Theo Thehackernews.com

>> Có thể bạn quan tâm: Mã nguồn Microsoft Windows XP bị rò rỉ trực tuyến