Một số kiểu tấn công hạ tầng mạng ISP phổ biến và các giải pháp phòng chống tấn công

Tấn công hạ tầng mạng đặc biệt là tấn công vào hạ tầng mạng ISP đang là mối quan tâm lo ngại không chỉ của cá nhân, doanh nghiệp mà còn là của các nhà cung cấp dịch vụ Internet. Vậy tấn công hạ tầng mạng ISP là gì, hiện nay đang có những kiểu tấn công nào và làm sao để phòng chống những cuộc tấn công đó. Cùng với Bizfly Cloud tìm hiểu trong bài viết này nhé.

Tìm hiểu về tấn công hạ tầng mạng?

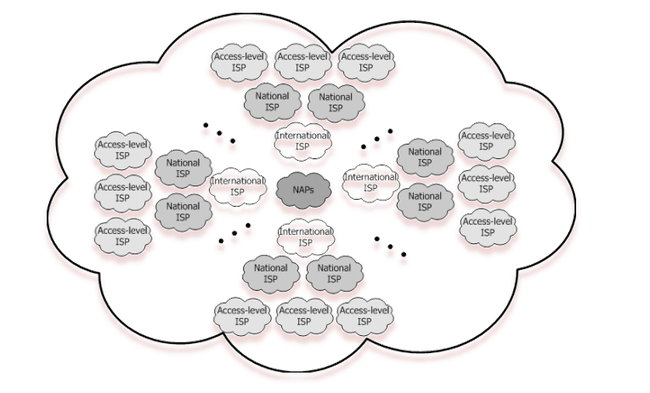

ISP(Internet Service Provider) có nghĩa là nhà cung cấp dịch vụ Internet. Các ISP có nhiệm vụ cung cấp dịch vụ Internet cho các tổ chức, cá nhân hay doanh nghiệp, cơ quan nhà nước. Hệ thống của tổ chức, cá nhân khi bị tấn công thì đa số luồng tấn công đều đi qua cơ sở hạ tầng của ISP trước. Ngoài ra, chính các ISP cũng có thể là mục tiêu tấn công của tội phạm công nghệ cao.

Như vậy tấn công hạ tầng mạng ISP là các cuộc tấn công của tội phạm mạng nhằm vào cơ sở hạ tầng của các ISP để làm ngưng trệ các dịch vụ mà ISP cung cấp. Trong quá khứ đã từng có nhiều cuộc tấn công hạ tầng mạng như vậy. Ví dụ như vào tháng 10/2016, tội phạm Internet đã sử dụng Mirai botnet để tạo ra cuộc tấn công DDoS nhắm vào hạ tầng mạng Internet của đất nước Liberia và làm cho Internet của đất nước này hoàn toàn bị tê liệt.

Việc chống lại các cuộc tấn công hạ tầng mạng của tội phạm công nghệ cao không chỉ là nhiệm vụ của riêng nhà cung cấp ISP mà còn là của khách hàng, của người dùng Internet và có thể là của cả quốc gia, dân tộc.

Hiện nay, có các kiểu tấn công hạ tầng mạng ISP phổ biến như: Tấn công DDoS, Tấn công IP Spoofing, Tấn công Route leaking và BGP Hijacking.

DDOS là các cuộc tấn công từ chối dịch vụ phân tán mà tin tặc tạo ra thường nhắm vào 2 layer theo mô hình OSI là Layer 4 (transport) và Layer 7 (Application). Tuy nhiên, tấn công hạ tầng mạng ISP thường xảy ra ở layer 4. Vì thế trong bài viết này sẽ chỉ đề cập đến các kiểu tấn công ở layer 4 của mạng ISP.

Vì đường tải lên (uplink) tới ISP của khách hàng có giới hạn nên nếu tin tặc sử dụng kiểu tấn công layer 4 nhắm vào hạ tầng của tổ chức, doanh nghiệp thì sẽ rất khó chống đỡ. Để có thể phòng chống các cuộc tấn công này phải có cả sự hỗ trợ của các nhà cung cấp ISP. Có 2 kiểu tấn công phổ biến theo dạng này là tấn công về băng thông (volumetric attack) và tấn công về kết nối (connection attack).

1. Tấn công về băng thông (volumetric attack)

UDP flood

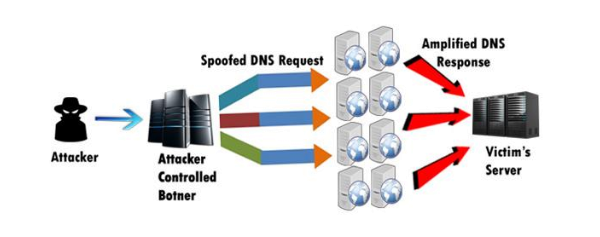

Để thực hiện các cuộc tấn công UDP flood, tin tặc đã lợi dụng cơ chế connectionless của UDP và gửi liên tiếp các bản tin UDP trên 1 port cố định hoặc trên các port ngẫu nhiên. Amplification Attack (tấn công khuếch đại) là 1 ví dụ của kiểu tấn công này.

Theo đó, tin tặc thực hiện các thao tác gửi các bản tin DNS/NTP… liên tục đến các máy chủ DNS/NTP… chạy dịch vụ mà có lỗ hổng, bằng IP nguồn là IP giả mạo của nạn nhân (victim). Theo đó, các server DNS/NTP...sẽ gửi trả lại các bản tin response theo luồng được khuếch đại tới hệ thống nạn nhân và làm hệ thống này bị nghẽn băng thông hạ tầng.

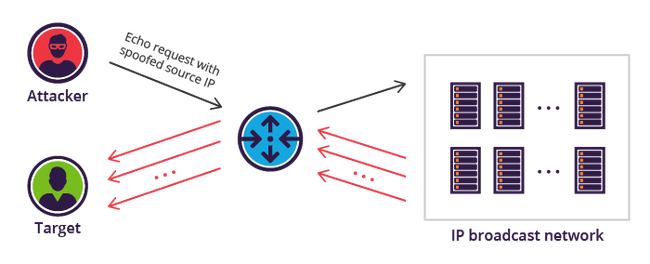

ICMP flood

Để tấn công hạ tầng mạng ICMP flood, kẻ tấn công sẽ thực hiện gửi liên tục các bản tin ICMP với kích thước lớn bằng nguồn IP giả mạo IP của victim. Hành động này sẽ làm nghẽn hạ tầng bằng cách trả về liên tục các bản tin từ các thiết bị trung gian như hệ thống mạng, tường lửa hay máy chủ.

2. Tấn công về kết nối (connection attack)

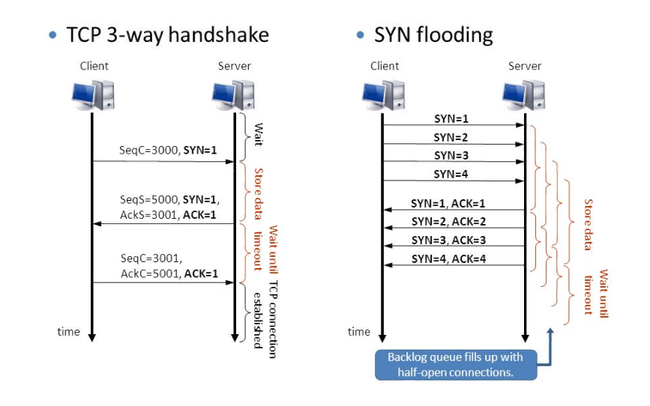

Đây là kiểu tấn công hạ tầng mạng DDOS nhắm vào các kết nối tại layer 4. Ví dụ điển hình của loại tấn công này là kiểu tấn công SYNC flood. Cuộc tấn công này làm vượt quá các ngưỡng về kết nối để gây ra tình trạng cạn kiệt tài nguyên của mục tiêu ở các thiết bị state-full như Firewall, máy chủ,…

Để thực hiện cuộc tấn công này thì tin tặc lợi dụng cơ chế connection-oriented của giao thức TCP. Quá trình bắt tay TCP có cơ chế bắt tay 3 bước. Khi tin tặc gửi các bản tin TCP sẽ cố tính không hoàn thiện quá trình bắt tay 3 bước này bằng cách gửi liên tục SYNC mà không gửi ACK, thường với IP nguồn giả mạo gây tình trạng ngập lụt băng thông và quá tải hệ thống.

Phương pháp phòng chống tấn công hạ tầng mạng DDoS

Để chống lại các cuộc tấn công hạ tầng mạng DDOS, có thể áp dụng một số giải pháp liên quan đến các thiết bị định tuyến trên mạng lưới như: Remote-triggered black hole (RTBH) hay BGP flowspec hoặc xây dựng hệ thống cleaning system (giải pháp hoàn chỉnh kết hợp phần mềm và lớp mạng)

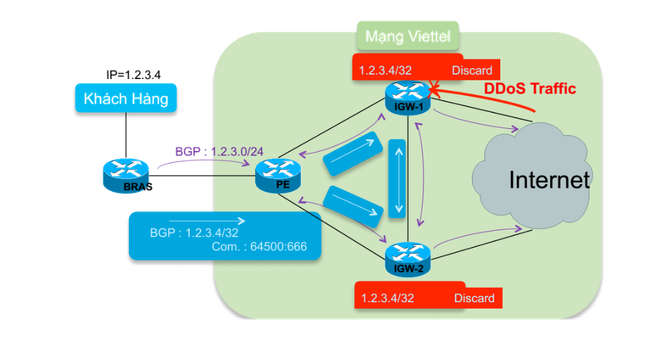

1. Remote-triggered black hole (RTBH)

Cách làm này là tạo ra một IP không tồn tại hay còn gọi là một black hole. Cần phải tạo sẵn một route tới black hole qua null trên các thiết bị định tuyến lớp biên. Khi xảy ra tấn công hạ tầng mạng DDoS, trên router trigger định tuyến sẽ dựa vào destination-based hoặc source-based với next hop là black hole và inject vào BGP để thực hiện tạo một route đến IP bị tấn công

Sau đó, các thiết bị định tuyến lớp biên sẽ drop lưu lượng tấn công ngay tại biên khiến cho luồng lưu lượng bị chặn mà không chảy vào trong mạng. Cuối cùng là xóa đường đi trên thiết bị kích hoạt định tuyến khi hết đợt tấn công. Cách làm này có ưu điểm là cứu nhanh mạng lưới nhưng lại có nhược điểm là dịch vụ của IP bị black hole.

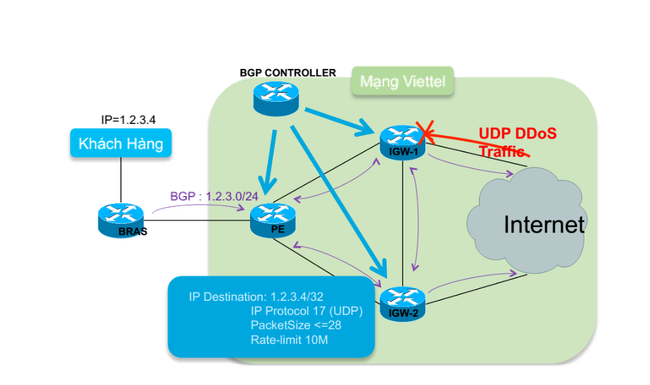

2. BGP flowspec

Đây là phương pháp phòng chống tấn công hạ tầng mạng DDoS bằng tính năng BGP flowspec là một tính năng mới được hỗ trợ trên một vài thiết bị định tuyến đời mới như của Juniper, Cisco…

Phương pháp này có cách thức xử lý gần giống với phương pháp RTBH ở trên. Tuy nhiên, không chỉ đơn thuần là định tuyến như phương pháp RTBH, thiết bị kích hoạt định tuyến của phương pháp này có thể cập nhật bản tin BGP xuống các thiết bị định tuyến lớp biên theo một chính sách nhất định. Vì vậy lưu lượng tấn công sẽ bị chặn lọc chính xác đến kiểu tấn công, dịch vụ bị tấn công (như theo phân mảnh, theo cổng…)

Ưu điểm của phương pháp này là cứu được mạng lưới và IP bị tấn công mà không mất dịch vụ. Tuy nhiên nó còn tồn tại nhược điểm là vẫn cần phải xác định được IP bị tấn công (hệ thống xác định – detection).

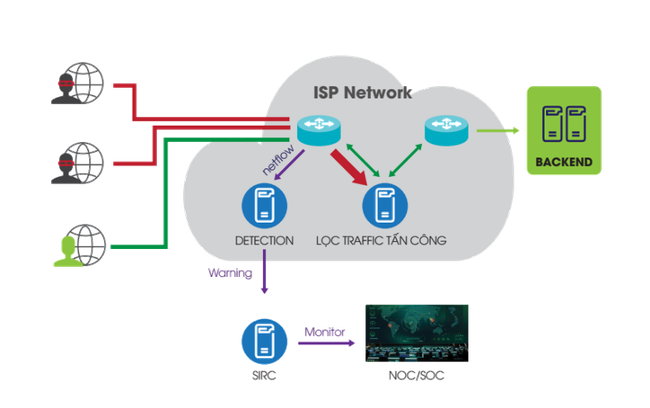

3. Xây dựng hệ thống cleaning system (giải pháp hoàn chỉnh kết hợp phần mềm và lớp mạng)

Có thể xây dựng hệ thống chống tấn công hạ tầng mạng DDoS theo 2 cách: Cách 1 là chặn ngay lưu lượng tấn công tại lớp biên để không chạy bên trong hạ tầng mạng ISP (chặn từ lớp network). Cách 2 là sử dụng hệ thống lọc scrubber để divert (làm sạch) lưu lượng độc hại.

Có thể xây dựng hệ thống này gồm các thành phần như sau:

- Hệ thống detection: hệ thống này để xác định các cuộc tấn công bằng các công nghệ NetFlow, data mining.

- Scrubber: Hệ thống lọc lưu lượng bằng cách sử dụng các công nghệ DPI.

- Chuyển hướng và ngăn chặn trên lớp mạng: bằng cách sử dụng các thiết bị định tuyến được tích hợp các công nghệ như RTBH, BGPflow spec.

IP spoofing và chống IP spoofing IP spoofing là gì?

Như đã trình bày ở trên, trong các cuộc tấn công ngập lụt SYNC, tin tặc chủ yếu sử dụng các IP giả mạo IP nguồn. Vì thế IP spoofing là tấn công bằng cách giả mạo địa chỉ IP và chống IP spoofing là việc chống lại thủ đoạn giả mạo IP nguồn để hạn chế các cuộc tấn công hạ tầng mạng DDOS ngập lụt SYNC.

Phương pháp phòng chống IP spoofing

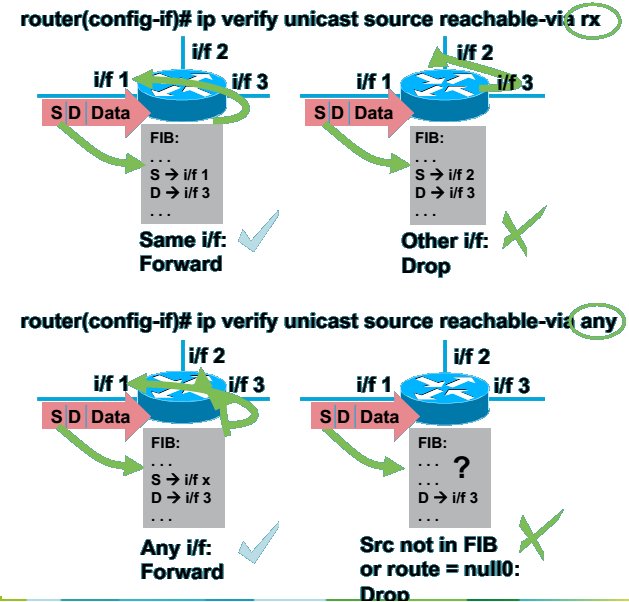

Để phòng chống IP spoofing, có thể dùng tính năng URPF trên các Router lớp biên để kiểm tra IP nguồn của gói tin đến có trùng với bảng FIB không và có 2 chế độ. Chế độ strict mode nghĩa là interface đến khác với interface tương ứng với nguồn trong bảng FIB thì bỏ. Và chế độ loose mode nghĩa là khác hoặc không có trong FIB thì bỏ.

Giải pháp này chỉ thực sự phù hợp với các mạng nhỏ. Trường hợp hệ thống mạng lớn và có bộ định tuyến lớp biên có nhiều tuyến đường ra mạng ngoài thì khi đó, gói tin yêu cầu và gói tin trả lời đi theo các interface khác nhau sẽ không còn hiệu quả nữa.

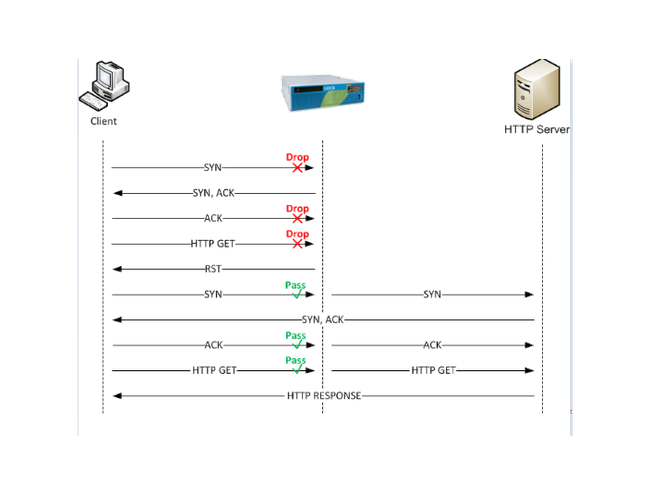

Giải pháp xây dựng hệ thống SYNC Proxy

Đây là giải pháp kiểm tra kết nối nửa (half connection) rất hiệu quả nhằm ngăn chặn các gói tin yêu cầu giả mạo địa chỉ IP và chưa hoàn thiện phiên TCP. Cách làm của giải pháp này là đi xây dựng một hệ thống có tên Proxy đứng giữa kết nối từ client đến server để kiểm tra quá trình bắt tay 3 bước có được thiết lập hay không.

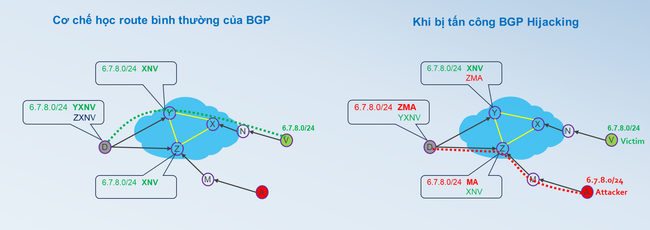

Tấn công hạ tầng mạng BGP hijacking, route leaking Tấn công BGP hijacking là gì?

Mục đích của các cuộc tấn công hạ tầng mạng BGP hijacking là làm mất dịch vụ, chặn bắt lưu lượng…bằng cách chiếm quyền sở hữu một dải IP không phải của mình (ví dụ như dải IP không được quy hoạch cho cá nhân, đơn vị, mạng lưới,…) Sau cùng, tội phạm mạng sẽ quảng bá một đường ra Internet với đường origin (trường AS Path và AS Origin) là của chúng.

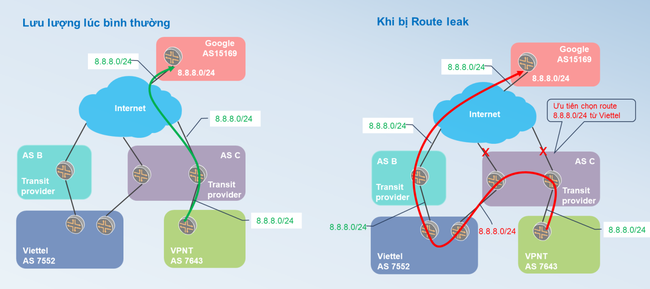

Tấn công route leaking là gì?

Tấn công hạ tầng mạng Route leaking là những cuộc tấn công nhằm mục đích gây mất dịch vụ, ngưng trệ, hoặc chặn bắt lưu lượng bằng cách thay đổi tuyến đường của một dải mạng và làm lưu lượng đến dải mạng đó phải transit đi qua mạng của kẻ tấn công. Nếu cấu hình quảng bá định tuyến nhầm trên các router chạy BGP như quảng bá các route specific,…thì rất dễ xảy ra các cuộc tấn công route leaking.

Phương pháp phòng chống tấn công BGP hijacking, route leaking

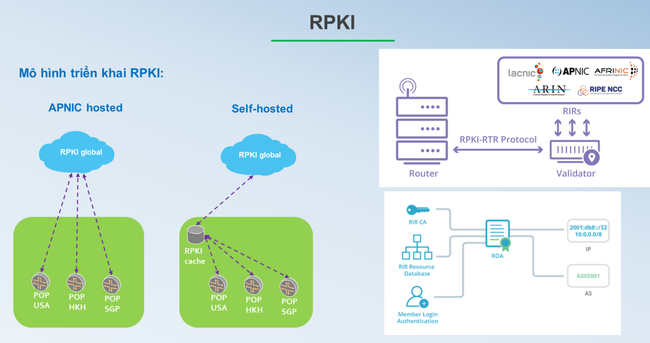

Có thể xây dựng hạ tầng RPKI (Resource Public Key Infrastructure), hoặc sử dụng BGPsec (RFC-8205) để phòng chống các cuộc tấn công BGP hijacking.

Đối với các cuộc tấn công route leaking, để chống lại chúng thì giải pháp chính hiện nay phụ thuộc vào chính sách quảng bá định tuyến (route filtering) giữa các ISP với nhau và giữa ISP với các Upstream provider.

Ngoài ra để phòng chống tấn công hạ tầng mạng BGP hijacking, route leaking thì nhà cung cấp ISP cũng phải tuân thủ một số nguyên tắc như sau: 1. Không nên quảng bá những đường truyền nhận từ các peering trong nước qua quốc tế. 2. Không nên quảng bá những đường truyền nhận từ quốc tế về và sau đó quảng bá lại cho nhà cung cấp dịch vụ cấp trên. Ngoài ra các ISP chỉ được quảng bá dải địa chỉ IP của nhà mạng và các AS thuê kênh transit.

Còn đối với nhà cung cấp dịch vụ cấp trên thì phải nên giới hạn số lượng route nhận từ nhà mạng quảng bá sang và chỉ nhận đúng dải địa chỉ IP tương ứng với AS của nhà mạng được cấp phát theo cơ quan đăng ký Internet khu vực (RIR - regional Internet registry).

Đến đây có lẽ bạn đã hiểu rõ được một số kiểu tấn công hạ tầng mạng ISP phổ biến và các giải pháp phòng chống các kiểu tấn công đó. Để không là nạn nhân của các cuộc tấn công hạ tầng mạng thì bạn nên chọn cho mình những nhà cung cấp hạ tầng mạng tốt và có uy tín trên thị trường hiện nay.

Bizfly Cloud là đơn vị có hạ tầng thiết bị mạnh mẽ, ổn định và bảo mật với đội ngũ kỹ sư, chuyên gia an ninh mạng dày dặn kinh nghiệm. Đội ngũ này luôn sẵn sàng tham gia vào quá trình xây dựng hạ tầng mạng bảo mật cao và ứng biến nhanh khi có những sự cố như tấn công hạ tầng mạng xảy ra.

Bizfly Anti DDOS - Giải pháp chống tấn công từ chối dịch vụ vượt trội cho ứng dụng và website thuộc hệ sinh thái điện toán đám mây Bizfly Cloud. Với đội ngũ kỹ thuật viên trình độ cao và kinh nghiệm lâu năm làm việc trong các công nghệ khác nhau như cloud, mobile, web… Bizfly Cloud có đủ khả năng để hỗ trợ đưa ra những giải pháp và công nghệ toàn diện giúp doanh nghiệp bảo mật và an toàn.

Để được tư vấn vui lòng liên hệ: (024) 7302 8888-(028) 7302 8888