[DR.VCCloud] Hãy làm theo các bước hướng dẫn này để bảo vệ máy tính của bạn khỏi Ransomware Petya

Hôm nay, một loạt các công ty tư nhân trên thế giới đã thông báo về việc bị dính ransomware. Hiện chưa thể khẳng định các trường hợp này có liên quan đến nhau, một số trong đó cho thấy vụ việc này có tính xâu chuỗi. Cùng Bizfly Cloud tìm hiểu thông tin chi tiết qua bài viết dưới đây.

1.Ransomware Petya là gì?

Đợt ransomware này có tên là Petya hoặc Petrwrap, một dạng ransomware khá phổ biến. Cũng theo công ty anti-virus Avira, Petya lợi dụng lỗ hổng EternalBlue bị một nhóm hacker với tên gọi The Shadow Brokers. EternalBlue là một lỗ hổng tương tự với thứ mà WannaCry đã dùng để tấn công hàng nghìn máy tính trên khắp thế giới bằng cách lợi dụng giao thức truyền dữ liệu SMB. Thực tế, Microsoft đã sớm đưa ra bản vá để bịt lỗ hổng nhưng người dùng có cập nhật hay không lại là một chuyện khác.

2. Vẫn là kịch bản cũ

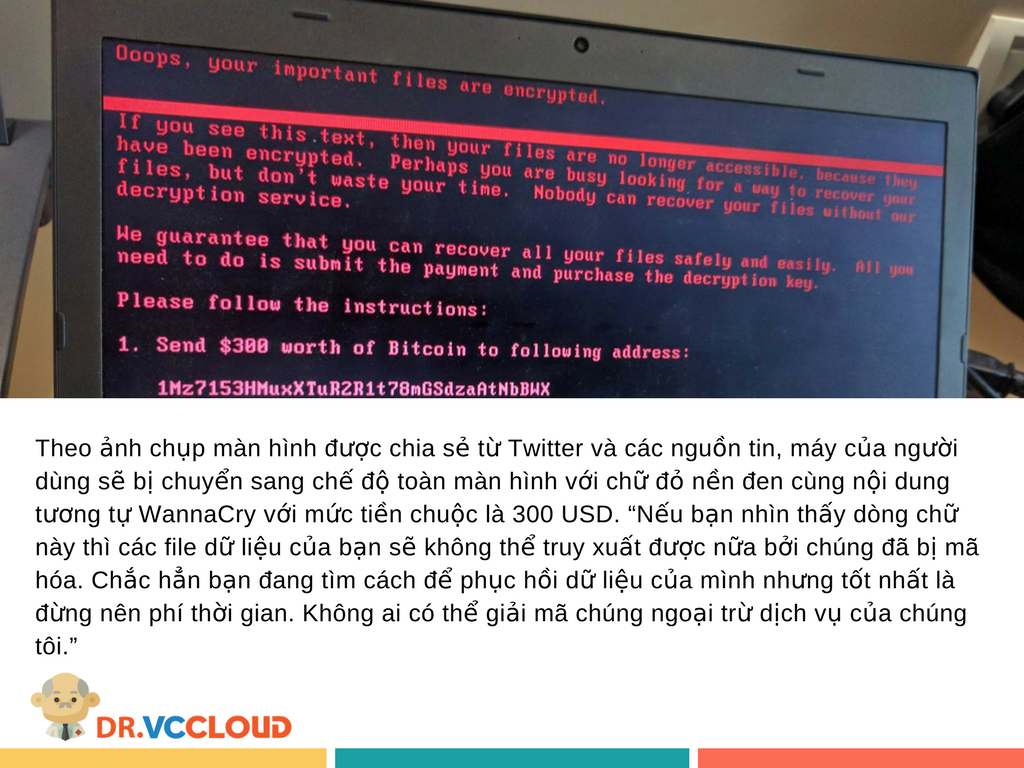

Ransomware Petya khi lây nhiễm vào máy tính sẽ khóa các phân vùng MFT và MBR của ổ cứng, khiến cho máy tính không thể khởi động được và các dữ liệu cũng không thể truy xuất. Các nạn nhân bị ransomware tấn công bắt buộc phải trả một khoản tiền chuộc cho hacker, ngoài ra không có cách nào có thể khôi phục hệ thống.

3.Cách phòng chống Petya

Tìm ra phương pháp không cho ransomware Petya mã hóa dữ liệu

Sau khi Petya gây ra những vụ tấn công quy mô lớn trên toàn cầu, các chuyên gia bảo mật bắt đầu phân tích để tìm kiếm một lỗ hổng trong cơ chế mã hóa của nó hoặc một tên miền lây lan mã độc. Cơ chế Kill Switch này đã từng giúp họ ngăn chặn mã độc WannaCry lây lan.

Trong quá trình phân tích mã độc Petya, chuyên gia bảo mật Amit Serper là người đầu tiên phát hiện ra Petya hoạt động theo một cơ chế đặc biệt. Đó là mã độc này sẽ tìm kiếm một tập tin và sẽ thoát khỏi vòng lặp mã hóa nếu như tập tin đó tồn tại trong ổ đĩa của máy tính.

Điều này có nghĩa là nạn nhận bị Petya tấn công có thể tự tạo một tập tin như vậy trên máy tính của mình, đặt nó ở chế độ read-only và chặn không cho quá trình mã hóa của Petya được thực thi.

Tuy nhiên phương pháp này không phải Kill Switch, nó giống một loại vaccine ngăn chặn không cho ransomware mã hóa dữ liệu. Nhưng máy tính của người dùng vẫn sẽ bị lây nhiễm mã độc. Phương pháp này cũng không thể ngăn chặn ransomware lây nhiễm trên diện rộng, người dùng phải tự tạo tập tin một cách thủ công để bảo vệ mình.

Kích hoạt vaccine ngăn chặn mã độc Petya

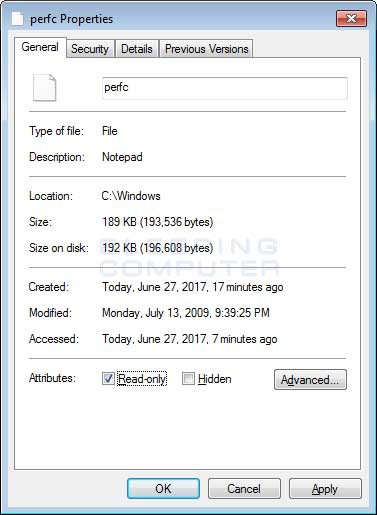

Để tạo vaccine bảo vệ máy tính của bạn khỏi mã độc Petya, bạn cần phải tạo một tập tin có tên Perfc trong thư mục C:\Windows và đặt ở chế độ read-only. Tập tin này đã được các chuyên gia bảo mật tạo ra sẵn và bạn chỉ cần tải về tại đây.

Nếu muốn tự thực hiện một cách thủ công để đảm bảo an toàn, các bạn có thể thực hiện theo từng bước sau đây.

Đầu tiên hãy cấu hình Windows để hiển thị các thành phần mở rộng của tập tin. Vào tùy chọn Folder Options và bỏ chọn mục ‘Hide extensions for known file types’.

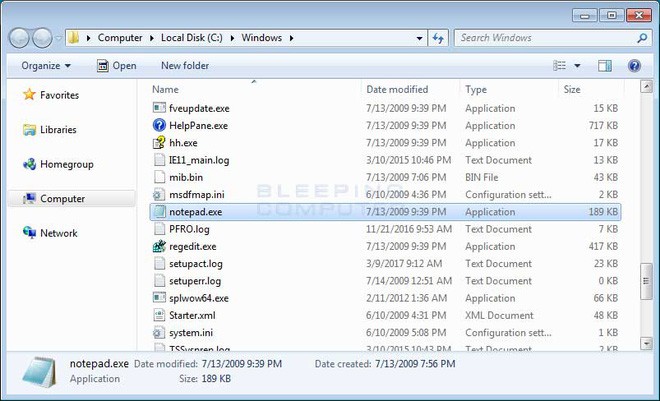

Tiếp đó, vào thư mục C:\Windows và di chuyển xuống dưới để thấy notepad.exe. Sao chép notepad.exe bằng tổ hợp phím Ctrl C và Ctrl V.

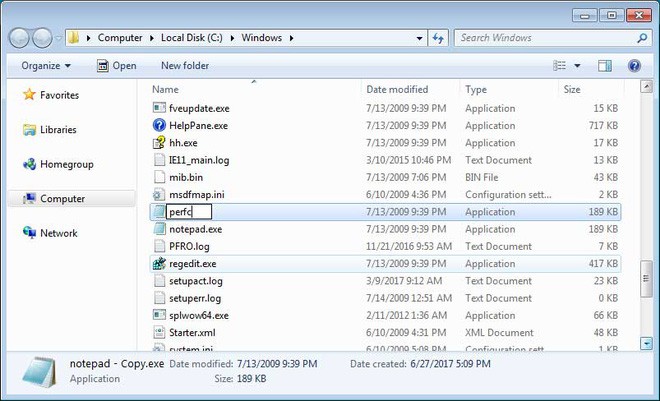

Sau khi sao chép, chương trình mới sẽ là notepad - Copy.exe. Tiếp đó hãy đổi tên của chương trình này thành Perfc.

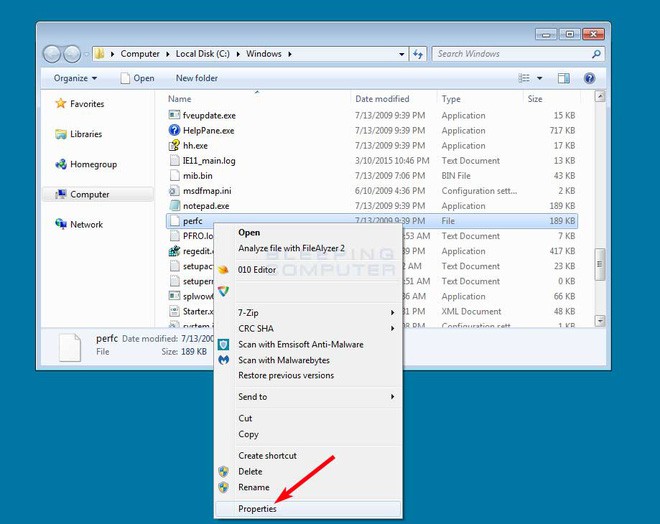

Sau khi tập tin Perfc được tạo ra, bạn cần chuyển nó thành chế độ read-only. Nhấp chuột phải vào tập tin và lựa chọn Properties.

Tick vào ô Read-only trong tab Gerenal và sau đó lưu lại thay đổi này bằng nút Apply.

Máy tính của bạn sẽ được bảo vệ trước khi mã độc Petya mã hóa các dữ liệu.

Theo Bizfly Cloud chia sẻ

>> Bài viết được quan tâm: MICROSOFT tung bản vá khắc phục lỗ hổng nghiêm trọng CVE-2017-8543

![[DR.VCCloud] Hãy làm theo các bước hướng dẫn này để bảo vệ máy tính của bạn khỏi Ransomware Petya](https://techvccloud.mediacdn.vn/2018/1/Untitled-design.png)