REVOLTE - Cuộc tấn công cho phép tin tặc giải mã mã hóa VoLTE để theo dõi các cuộc gọi điện thoại

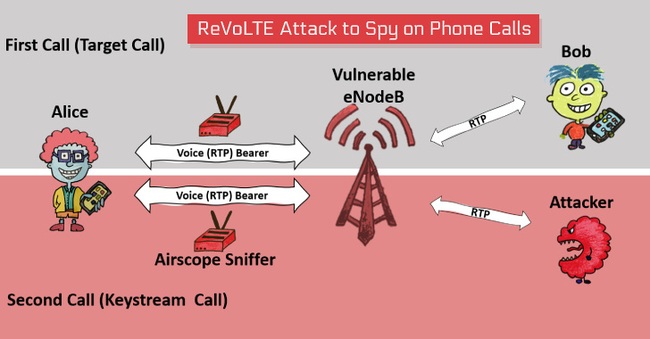

Bizfly Cloud chia sẻ - Một nhóm các nhà nghiên cứu đã thu hút sự chú ý của những đầu báo lớn vào đầu năm nay sau phát hiện về vấn đề bảo mật nghiêm trọng trong mạng 4G LTE và 5G . Một cuộc tấn công mới có tên là 'ReVoLTE', cho phép tin tặc tấn công từ xa phá vỡ lớp mã hóa sử dụng trong các cuộc gọi thoại VoLTE để theo dõi nạn nhân.

Cuộc tấn công không khai thác bất kỳ lỗ hổng nào trong giao thức thoại qua LTE (VoLTE), thay vào đó, nó tác động để làm suy yếu sóng mạng di động LTE của hầu hết các nhà cung cấp dịch vụ viễn thông trên diện rộng, qua đó kẻ tấn công nghe trộm các cuộc gọi điện thoại được mã hóa của nạn nhân .

VoLTE hay giao thức Voice over Long Term Evolution là giao thức truyền thông không dây tốc độ cao tiêu chuẩn dành cho điện thoại di động và thiết bị đầu cuối, bao gồm các thiết bị sử dụng công nghệ IoT (Internet of Things) và các thiết bị đeo, sử dụng công nghệ truy cập vô tuyến 4G LTE.

Điểm mấu chốt của vấn đề là, hầu hết các nhà cung cấp mạng di động thường sử dụng cùng một Keystream (mã tự sinh ngẫu nhiên) cho hai cuộc gọi tiếp theo trong một kết nối vô tuyến để mã hóa dữ liệu thoại giữa điện thoại và một trạm (tháp thu phát sóng điện thoại di động ).

Do đó, cuộc tấn công ReVoLTE đã khai thác việc sử dụng lại cùng một mã khóa bởi các trạm dễ bị tấn công, cho phép kẻ tấn công giải mã nội dung của các cuộc gọi thoại hỗ trợ VoLTE trong tình huống sau.

Tuy nhiên, việc sử dụng lại dòng khóa có thể dự đoán không phải là vấn đề mới xuất hiện mà đã được Muhammad Taqi Raza cùng với Songwu Lu công bố lần đầu tháng 11 năm 2018, nhưng cuộc tấn công ReVoLTE đã biến nó thành sự thật cho những tiên đoán vào hai năm về trước.

Cuộc tấn công ReVoLTE hoạt động như thế nào?

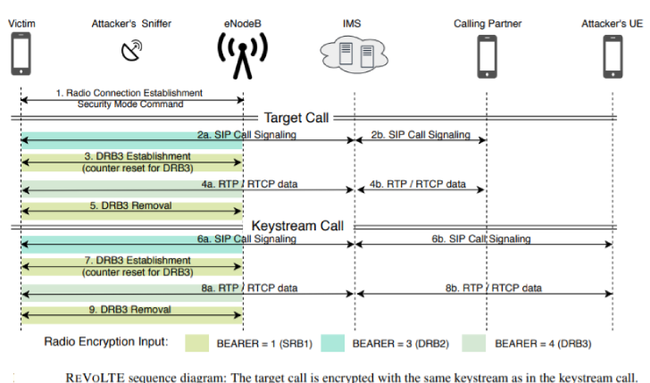

Để bắt đầu cuộc tấn công này, Hacker phải được kết nối với cùng một trạm cơ sở mạng di động với nạn nhân và đặt một đường dẫn để theo dõi và ghi lại nội dung các cuộc gọi do nạn nhân thực hiện cho người khác, sau đó giải mã cuộc gọi thoại, đây chính là giai đoạn đầu của cuộc tấn công ReVoLTE.

Khi nạn nhân kết thúc cuộc gọi thoại, kẻ tấn công sẽ nhận được yêu cầu gọi thoại của nạn nhân, thường chỉ xảy ra trong vòng khoảng 10s, điều này sẽ làm cho mạng di động dễ bị tấn công khi cuộc gọi mới được bắt đầu, khi đó kết nối vô tuyến giữa nạn nhân và kẻ tấn công nằm cùng trên một tần số, điều này giống với cuộc gọi bị theo dõi giữa nạn nhân và người nhận cuộc điện thoại trước đó.

"Việc sử dụng lại Keystream chỉ xảy ra khi cuộc gọi đích và Keystream đều sử dụng cùng một loại khóa mã hóa. Vì khóa này được cập nhật cho mọi kết nối vô tuyến mới, nên kẻ tấn công phải đảm bảo rằng gói dữ liệu đầu tiên của cuộc gọi có Keystream phải hoạt động trong lúc cuộc gọi bị theo dõi đang được diễn ra." - Các nhà nghiên cứu cho biết.

Sau khi được kết nối, chuỗi hành động tiếp theo là một phần của giai đoạn thứ hai, kẻ tấn công cần thu hút nạn nhân tham gia vào một cuộc trò chuyện và ghi lại nó ở dạng văn bản rõ ràng, điều này sẽ giúp kẻ tấn công tính toán Keystream được sử dụng cho các cuộc gọi tiếp theo.

Theo các nhà nghiên cứu, thực hiện XOR-ing (Phép tuyển loại trừ) các dòng khóa với khung mã hóa tương ứng của cuộc gọi mục tiêu được ghi lại trong giai đoạn đầu sẽ giải mã nội dung của nó, cho phép kẻ tấn công nghe được nội dung cuộc trò chuyện mà nạn nhân đã nói trước đó.

"Các kết quả đều dẫn đến cùng một luồng mã khóa, nên tất cả dữ liệu thông qua RTP (Giao thức truyền tải thời gian thực) được mã hóa theo cách giống như dữ liệu thoại của cuộc gọi đích. Ngay sau khi tạo đủ lượng dữ liệu trong luồng khóa, kẻ tấn công sẽ hủy cuộc gọi", Theo thông tin được các báo đăng tải.

Tuy nhiên, thời lượng của cuộc gọi thứ hai phải lớn hơn hoặc bằng cuộc gọi đầu tiên để giải mã từng khung dữ liệu ; nếu không, nó chỉ có thể giải mã một phần của cuộc trò chuyện.

"Điều quan trọng cần lưu ý là kẻ tấn công phải lôi kéo nạn nhân vào một cuộc trò chuyện để kéo dài thời gian. Anh ta/cô ta nói chuyện với nạn nhân càng lâu, thì càng có nhiều nội dung của cuộc giao tiếp trước đó mà anh ta/cô ta có thể giải mã"

"Mỗi khung dữ liệu được liên kết với một số lượng cụ thể và được mã hóa bằng một luồng khóa riêng lẻ được trích xuất trong quá trình tính toán luồng khóa. Cùng một số lượng khung sẽ tạo ra cùng một luồng khóa, số lượng sẽ đồng bộ hóa các luồng khóa với các khung được mã hóa của lệnh gọi đích. XOR-nhập luồng khóa với khung được mã hóa tương ứng sẽ giải mã được cuộc gọi bị nhắm đến.

"Chúng tôi hướng tới việc giải mã hoàn chỉnh các cuộc gọi, tuy nhiên để có thể giải mã hoàn toàn như vậy, các cuộc gọi cần phải cung cấp đủ số lượng gói tin, nếu không chúng tôi chỉ có thể giải mã một phần của cuộc hội thoại."

Phát hiện cuộc tấn công và giải mã ReVoLTE

Để minh chứng cho tính khả thi của cuộc tấn công ReVoLTE, một nhóm nghiên cứu từ Đại học Ruhr Bochum thử nghiệm cuộc tấn công giả định.

Nhóm nghiên cứu đã sử dụng máy phân tích downlink Airscope của Software Radio System để gây tắc nghẽn lưu lượng được mã hóa và ba chiếc điện thoại hệ điều hành Android để ghi chép nội dung cuộc thoại bị nghe lén trên điện thoại của kẻ tấn công. Sau đó, các nhà nghiên cứu so sánh hai cuộc hội thoại được ghi lại, xác định khóa mã hóa và cuối cùng là đi giải mã các phần còn lại của cuộc gọi.

aDemonstration of the ReVoLTE attack in a commerical LTE network.

Video trên mô tả tiến trình thực hiện cuộc tấn công ReVoLTE, theo các nhà nghiên cứu, tin tặc có thể phải tiêu tốn tới 7000 đô la cho việc thiết lập cuộc tấn công và cuối cùng là giải mã lưu lượng đường xuống.

Nhóm nghiên cứu đã kiểm tra một số vô tuyến được chọn ngẫu nhiên trên khắp nước Đức để xác định phạm vi của sự cố và nhận thấy rằng nó ảnh hưởng đến 12 trong số 15 trạm thu phát sóng ở Đức, nhưng các nhà nghiên cứu dự đoán lỗ hổng bảo mật này hiện cũng đang gây ảnh hưởng đến nhiều quốc gia khác.

Các nhà nghiên cứu đã thông báo cho các nhà cung cấp dịch vụ viễn thông ở Đức bị ảnh hưởng về cuộc tấn công ReVoLTE thông qua quy trình Chương trình Tiết lộ Lỗ hổng Phối hợp của GSMA vào đầu tháng 12 năm 2019 và các nhà phát triển đã tiến hành cập nhật các bản vá vào thời điểm đưa ra thị trường.

Vì vấn đề này cũng ảnh hưởng đến một số lượng lớn các nhà cung cấp dịch vụ viễn thông trên toàn thế giới, vì vậy, các nhà nghiên cứu đã phát hành một ứng dụng Android mã nguồn mở có tên là ' Mobile Sentinel ' mà bạn có thể sử dụng để phát hiện xem mạng 4G và các trạm thu – phát sóng của họ có dễ bị tấn công bởi ReVoLTE hay không.

Các nhà nghiên cứu — David Rupprecht, Katharina Kohls và Thorsten Holz của Đại học RUB Bochum và Christina Pöpper của NYU Abu Dhabi — cũng đã phát hành một trang web chuyên dụng và cung cấp tài liệu nghiên cứu dưới dạng PDF , có tiêu đề "Gọi cho tôi nếu bạn muốn : Nghe lén cuộc gọi LTE được mã hóa với REVOLTE", tại đây bạn có thể tìm hiểu rõ hơn về REVOLTE.

Tham khảo Thehackernews.com

>> Có thể bạn quan tâm: Cuộc tấn công lừa đảo nhắm vào người dùng Netflix bằng các liên kết "có vẻ tin cậy"