Reflected XSS là gì? Làm sao để biết bị Reflected XSS tấn công

Một trong những hình thức tấn công cross-site scripting khá phổ biến hiện nay chính là Reflected XSS. Đây là một hình thức tấn công khá nguy hiểm vì dù chỉ một trong số 1.000 người nhận email nhấp vào liên kết, thì vẫn có tới hàng chục người dùng khác bị nhiễm. Vậy Reflected XSS là gì và làm sao để phát hiện được chúng? Cùng Bizfly Cloud tìm hiểu trong bài viết sau.

Reflected XSS là gì?

Reflected XSS là một dạng tấn công cross-site scripting. Các hacker sẽ chèn mã JavaScript độc hại vào trang web rồi dụ người xem click vào liên kết có chứa mã độc. Khi người dùng nhấp vào liên kết chứa mã độc này, mã sẽ được thực thi trong trình duyệt của họ mà không cần lưu trữ trên máy chủ. Từ đó kẻ xấu có thể truy cập vào các thông tin nhạy cảm như cookie, session ID,...

Reflected XSS là gì?

Mục tiêu của các cuộc tấn công Reflected XSS

Các cuộc tấn công Reflected XSS được thực hiện nhằm những mục đích như sau:

- Đánh cắp thông tin người dùng: Kẻ tấn công có thể lấy cắp cookies hoặc session tokens, từ đó chiếm quyền kiểm soát tài khoản của nạn nhân trên các website mà họ đang sử dụng.

- Thực hiện hành động không mong muốn: Sau khi chiếm quyền thực thi, kẻ tấn công có thể thực hiện các hành động như gửi tin nhắn giả mạo, thay đổi thông tin tài khoản hoặc thậm chí phát tán mã độc đến những người dùng khác.

- Kiểm soát trình duyệt: Mã độc được thực thi trong trình duyệt của nạn nhân chính là công cụ để các kẻ tấn công chỉnh sửa, kiểm soát giao diện người dùng hoặc thu thập thêm dữ liệu từ người dùng mà họ không hề hay biết.

- Phát tán mã độc: Kẻ tấn công có thể sử dụng Reflected XSS để phát tán mã độc sang các máy tính khác, tạo ra một mạng lưới các thiết bị bị nhiễm.

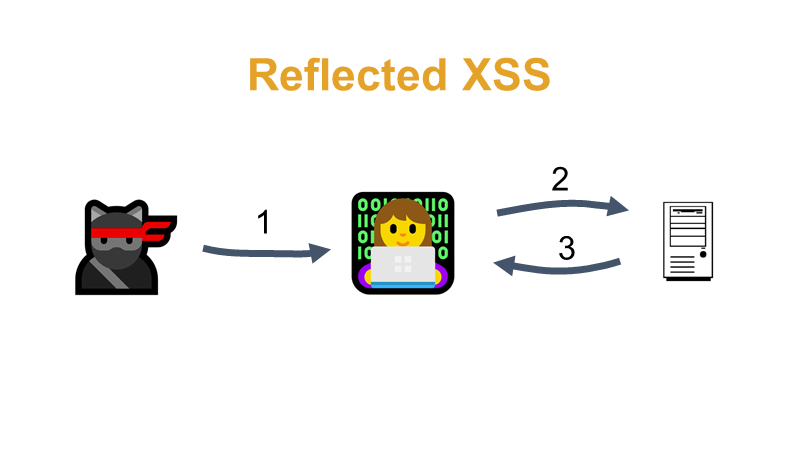

Reflected XSS được triển khai như thế nào?

Quá trình triển khai Reflected XSS cũng tương tự như các dạng tấn công cross-site scripting khác, đều gồm 4 bước chính sau:

- Bước 1: Kẻ tấn công tạo ra một URL có chứa mã độc, thường là JavaScript. Ví dụ: http://example.com/search?query=<script>alert('XSS')</script>

- Bước 2: Kẻ tấn công gửi liên kết độc hại qua email, mạng xã hội hoặc các phương tiện khác để lừa nạn nhân click vào.

- Bước 3: Khi nạn nhân nhấp vào liên kết, trình duyệt của họ gửi yêu cầu đến máy chủ với các tham số trong URL. Nếu ứng dụng web không kiểm tra và xử lý dữ liệu đầu vào một cách an toàn, nó sẽ phản hồi lại với mã độc đã được chèn.

- Bước 4: Mã độc được phản hồi từ máy chủ sẽ được thực thi trong môi trường trình duyệt của nạn nhân.

Cách check Reflected XSS

Sử dụng công cụ tự động

Hiện nay có rất nhiều công cụ tự động có thể giúp phát hiện lỗ hổng Reflected XSS, ví dụ như Burp Suite, OWASP ZAP, và Acunetix. Những công cụ này có khả năng quét và phân tích các tham số đầu vào của trang web để xác định xem có lỗ hổng XSS hay không.

Khi sử dụng các công cụ này, bạn chỉ cần nhập URL và công cụ sẽ tự động thực hiện các cuộc thử nghiệm. Nếu phát hiện được lỗ hổng, công cụ sẽ cung cấp thông tin chi tiết về cách khắc phục.

Thực hiện kiểm tra thủ công

Ngoài việc sử dụng công cụ tự động, việc thực hiện kiểm tra thủ công cũng rất quan trọng. Nhân viên bảo mật có thể kiểm tra các tham số URL bằng cách chèn mã JavaScript vào để xem nếu mã đó được thực thi hay không.

Ví dụ, bạn có thể thử nghiệm với các tham số đầu vào như:

http://example.com/search?q=alert('XSS')

Nếu khi bạn nhấp vào liên kết này và thấy cửa sổ cảnh báo xuất hiện, điều này cho thấy trang web có thể bị tổn thương bởi Reflected XSS.

Kiểm tra tất cả các điểm nhập dữ liệu

Một cách kiểm tra xem bạn có đang bị Reflected XSS chình là kiểm tra riêng từng điểm nhập dữ liệu trong các yêu cầu HTTP của ứng dụng. Điểm nhập là bất kỳ dữ liệu nào trong chuỗi truy vấn URL, đường dẫn tệp hoặc nội dung tin nhắn, bao gồm các tham số và tiêu đề HTTP. Tuy nhiên, có thể khó khai thác tiêu đề HTTP cho các cuộc tấn công XSS hơn.

Sử dụng các giá trị ngẫu nhiên

Bạn thử gửi các giá trị chữ số ngẫu nhiên, duy nhất cho mỗi điểm nhập dữ liệu để kiểm tra xem phản hồi có phản ánh các giá trị hay không. Các giá trị này phải đủ ngắn và đơn giản để vượt qua hầu hết các xác thực đầu vào, chỉ chứa các chữ cái và số. Chúng cũng cần có đủ ký tự để giảm khả năng trùng khớp ngẫu nhiên, do đó các giá trị có khoảng tám ký tự sẽ hoạt động tốt nhất.

Kết luận

Từ việc đánh cắp thông tin cá nhân đến thực hiện các cuộc tấn công phishing cho thấy Reflected XSS là một mối đe dọa nghiêm trọng mà mọi người cần chú ý, đặc biệt là các doanh nghiệp. Hy vọng rằng qua bài viết này của Bizfly Cloud, bạn đọc đã hiểu thêm về một dạng tấn công cross-site scripting phổ biến hiện nay.