Lỗ hổng Cisco Jabber có thể cho phép tin tặc tấn công hệ thống Windows từ xa

Theo Bizfly Cloud tìm hiểu nhà sản xuất thiết bị mạng - Cisco đã phát hành phiên bản update cho ứng dụng nhắn tin và họp nhóm Jabber dành cho Windows, được nâng cấp với các bản vá cho một loạt lỗ hổng — nếu bị kẻ xấu tấn công, có thể cho phép tin tặc truy cập từ xa, thực thi mã tùy ý.

Các lỗ hổng này được phát hiện bởi công ty an ninh mạng Watchcom của Na Uy trong thời gian Pentest (Penetration Testing là hình thức kiểm tra hệ thống CNTT của bạn có thể bị tấn công hay không, bằng cách giả lập các vụ tấn công thử nghiệm). Lỗ hổng ảnh hưởng đến tất cả các phiên bản hiện được hỗ trợ của Jabber Client (12.1-12.9) và đã được Cisco cập nhật ngay sau đó.

Cisco đã phát hành phiên bản update cho ứng dụng nhắn tin và họp nhóm Jabber dành cho Windows

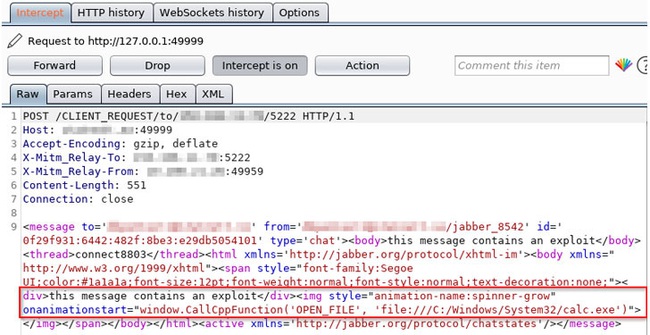

Hai trong số bốn lỗ hổng trên có thể bị khai thác để thực thi mã lệnh từ xa (RCE) trên các hệ thống bị nhắm mục tiêu, bằng cách gửi các tin nhắn đặc biệt tới các cuộc trò chuyện nhóm hoặc các cá nhân cụ thể.

Nghiêm trọng nhất trong số đó là CVE-2020-3495, CVSS 9,9/10. Lỗ hổng này được gây ra bởi việc xác thực nội dung tin nhắn không hợp lệ, khiến kẻ tấn công lợi dụng và gửi những tin nhắn độc hại qua giao thức truyền tải thông điệp tới máy của nạn nhân (Extensible Messaging and Presence Protocol).

"Việc khai thác thành công có thể cho phép tin tặc thực thi các mã lệnh tùy ý trên hệ thống máy tính của nạn nhân, chiếm được các đặc quyền tài khoản của người dùng đang chạy phần mềm máy khách Cisco Jabber, và chiếm được quyền điều khiển máy tính", Cisco cho biết trong một thông báo được đăng tải vào hôm qua.

Việc phát hiện 4 lỗ hổng này diễn ra chỉ sau vài ngày, kể từ khi Cisco cảnh báo về một lỗ hổng Zero-day đang bị khai thác tập trung trong phần mềm cục bộ định tuyến trên hệ điều hành IOS của họ.

Lỗ hổng XSS trở thành lỗ hổng RCE

XMPP (ban đầu được gọi là Jabber) là một giao thức truyền thông dựa trên XML được sử dụng để tạo điều kiện cho việc nhắn tin tức thời giữa hai hoặc nhiều thực thể mạng bất kỳ.

Nó cũng được thiết kế nâng cấp để đáp ứng các chức năng bổ sung, một trong số đó là XEP-0071: XHTML-IM - một đặc tả đưa ra các quy tắc trao đổi nội dung HTML bằng giao thức XMPP.

Lỗ hổng XSS trở thành lỗ hổng RCE

Lỗ hổng trong phần mềm Cisco Jabber phát sinh từ lỗ hổng cross-site scripting (XSS) khi phân tích cú pháp các tin nhắn XHTML-IM.

Các nhà nghiên cứu của Watchcom giải thích: "Ứng dụng không lọc đúng cách các message HTML được gửi đến và thay vào đó chuyển chúng qua một bộ lọc XSS thiếu sót".

Do đó, một tin nhắn XMPP hợp lệ có thể bị ngăn chặn và sửa đổi, khiến ứng dụng chạy một tệp thực thi tùy ý đã tồn tại trong đường dẫn tệp cục bộ của ứng dụng.

Để đạt được điều này, phải tận dụng một chức năng nào đó của ứng dụng dễ bị tấn công, và phải thực hiện trong khung nhúng Chromium (CEF) - một khung mã nguồn mở sử dụng để nhúng trình duyệt web Chromium trong các ứng dụng khác - có thể bị kẻ xấu lợi dụng thực thi hành vi giả mạo các file có đuôi ". exe " trên máy của nạn nhân.

Tuy nhiên, những kẻ tấn công phải thực hiện yêu cầu cấp quyền truy cập vào domain XMPP của nạn nhân để gửi các tin nhắn dạng XMPP độc hại mới có thể khai thác thành công lỗ hổng.

Ngoài ra, ba lỗ hổng khác trong Jabber là CVE-2020-3430, CVE-2020-3498, CVE-2020-3537 cũng có thể bị khai thác gán các lệnh độc hại và gây ra việc tiết lộ thông tin, bao gồm chức năng lén lút thu thập các "băm" mật khẩu NTLM của người dùng(NTLM password hashes).

Với việc các ứng dụng hội nghị truyền hình trở nên phổ biến sau đại dịch Covid-19 diễn ra, điều cần thiết trong lúc này là người dùng Jabber cần ngay lập tức update lên phiên bản mới nhất của phần mềm để giảm thiểu rủi ro bị tấn công bởi tin tặc.

Đại diện phía Watchcom cho biết: "Với sự phổ biến của ứng dụng họp hội nghị truyền hình trong các tổ chức thuộc mọi quy mô, giờ đây, những ứng dụng này đang trở thành mục tiêu hấp dẫn đối với những kẻ tấn công mang mục đích xấu". "Rất nhiều thông tin nhạy cảm được chia sẻ thông qua các cuộc gọi video hoặc tin nhắn chuyển tiếp tức thời, và các ứng dụng này cũng được phần lớn nhân viên của các công ty trên thế giới sử dụng, kể cả những người có đặc quyền truy cập vào các hệ thống CNTT khác."

"Do đó, thực hiện các kiểm tra bảo mật của các ứng dụng này là điều tối quan trọng và cấp thiết hơn là phải đảm bảo rằng cả bản thân ứng dụng lẫn cơ sở hạ tầng được liên kết đều vượt qua các tiêu chuẩn bảo mật được quản trị viên hệ thống đã đặt ra."

Tham khảo Thehackernews.com

Bizfly Cloud là nhà cung cấp dịch vụ điện toán đám mây với chi phí thấp, được vận hành bởi VCCorp.

Bizfly Cloud là một trong 4 doanh nghiệp nòng cốt trong "Chiến dịch thúc đẩy chuyển đổi số bằng công nghệ điện toán đám mây Việt Nam" của Bộ TT&TT; đáp ứng đầy đủ toàn bộ tiêu chí, chỉ tiêu kỹ thuật của nền tảng điện toán đám mây phục vụ Chính phủ điện tử/chính quyền điện tử.

Độc giả quan tâm đến các giải pháp của Bizfly Cloud có thể truy cập tại đây.

DÙNG THỬ MIỄN PHÍ và NHẬN ƯU ĐÃI 3 THÁNG tại: Manage.bizflycloud