Lỗ hổng bảo mật xuất hiện trên Instagram có thể cho phép tin tặc truy cập vào điện thoại của bạn từ xa

Bạn đã bao giờ tự hỏi làm thế nào mà tin tặc có thể "hack" chiếc smartphone của mình từ xa? Cùng Bizfly Cloud tìm hiểu những thông tin chi tiết ngay tại bài viết này nhé.

Trong một báo cáo được chia sẻ với The Hacker News ngày hôm nay, các nhà nghiên cứu của Check Point đã nêu chi tiết về một lỗ hổng nghiêm trọng trong ứng dụng Instagram của Android, có thể cho phép Hacker truy cập từ xa và chiếm quyền kiểm soát thiết bị di động của nạn nhân chỉ bằng một hình ảnh được chế tác đặc biệt.

Điều đáng lo ngại là lỗ hổng này không chỉ cho phép những kẻ tấn công thực hiện các thao tác trên ứng dụng Instagram — như xem tin nhắn riêng tư của nạn nhân hay thậm chí xóa hoặc đăng ảnh trên chính tài khoản của họ — mà còn thực thi mã tùy ý trên thiết bị.

Theo một vài lời khuyên từ Facebook, lỗ hổng này được gây ra do nguyên nhân tràn bộ đệm. Lỗ hổng được đặt tên là CVE-2020-1895, có thang điểm CVSS: 7,8/10, ảnh hưởng đến tất cả các phiên bản của ứng dụng Instagram cũ hơn bản 128.0.0.26.128, được phát hành vào ngày 10 tháng 2 đầu năm nay.

Phía Check Point cho biết: "Lỗ hổng này biến thiết bị thông minh trở thành một công cụ theo dõi nạn nhân theo cách mà họ không hề biết, cũng như cho phép Hacker thao túng mã lệnh tùy ý gây hại đối với tài khoản Instagram của họ".

"Cuộc tấn công có thể dẫn đến sự bùng nổ của một cuộc xâm phạm quyền riêng tư quy mô lớn và thậm chí có thể ảnh hưởng đến danh tiếng công ty - hoặc dẫn đến rủi ro bảo mật, và có thể dẫn đến những vấn đề nghiêm trọng hơn nữa."

Sau khi được phát hiện ra, các nhà phát triển ngay lập tức báo cáo cho Facebook. Ngay lập tức, họ đã giải quyết vấn đề này bằng một bản cập nhật vá lỗi được phát hành vào sáu tháng trước. Việc tiết lộ vụ việc này ra ngoài đã bị trì hoãn suốt thời gian qua để cho phép phần lớn người dùng Instagram cập nhật ứng dụng, giảm thiểu rủi ro mà lỗ hổng này có thể gây ra.

Mặc dù Facebook đã đưa ra xác nhận rằng cho tới thời điểm này vẫn chưa có dấu hiệu nào cho thấy lỗ hổng này đã bị khai thác trên các hệ thống, nhưng sự phát hiện lỗ hổng này được ám chỉ như là một lời nhắc nhở về lý do tại sao chúng ta cần phải cập nhật ứng dụng thường xuyên và lưu ý đến các quyền được cấp cho chúng.

Lỗ hổng bảo mật tràn bộ đệm

Theo Check Point, lỗ hổng làm tràn bộ đệm gây ra hỏng bộ nhớ, cho phép Hacker thực thi mã lệnh từ xa, cho phép các quyền cần thiết để truy cập vào máy ảnh, danh bạ, GPS, thư viện ảnh và micrô của người dùng, có thể được tận dụng để thực hiện bất kỳ hành động nguy hại nào trên thiết bị của nạn nhân.

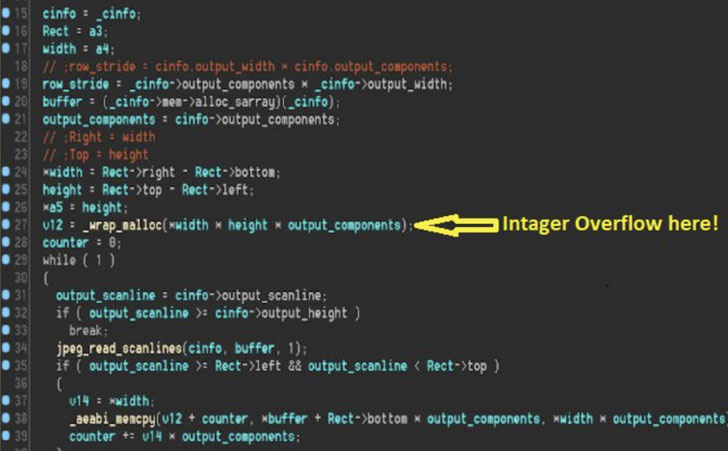

Về bản thân lỗ hổng, nó bắt nguồn từ cách Instagram tích hợp MozJPEG - một thư viện mã hóa JPEG mã nguồn mở nhằm mục đích giảm băng thông và cung cấp khả năng nén tốt hơn cho hình ảnh được tải lên - dẫn đến tràn số nguyên (Integer overflow) khi hàm "read_jpg_copy_loop" cố gắng phân tích cú pháp một hình ảnh độc hại với kích thước được xử lý đặc biệt.

Khi làm như vậy, tin tặc có thể giành quyền kiểm soát dung lượng của bộ nhớ được cấp cho hình ảnh, độ dài của dữ liệu được ghi đè và cuối cùng, nội dung của vùng bộ nhớ bị tràn, do đó, kẻ tấn công có khả năng làm hỏng bộ nhớ. các vị trí trong bộ đệm và chuyển hướng thực thi mã tùy ý.

Tất cả những gì Hacker cần làm là gửi một hình ảnh dạng JPEG bị lỗi cho nạn nhân qua email hoặc WhatsApp. Khi người nhận lưu hình ảnh vào thiết bị và bật Instagram, việc khai thác sẽ diễn ra tự động, cấp cho kẻ tấn công toàn quyền kiểm soát ứng dụng.

Thậm chí có thể tệ hơn, việc khai thác này có thể được sử dụng để làm hỏng ứng dụng Instagram của người dùng và khiến nó không thể truy cập được trừ khi nó bị xóa và cài đặt lại trên thiết bị.

Lỗ hổng bảo mật cho thấy, việc kết hợp thư viện của bên thứ ba vào ứng dụng và dịch vụ là một liên kết có bảo mật yếu nếu như việc tích hợp thực hiện còn chưa tốt.

Gal Elbaz, chuyên viên bảo mật của Check Point cho biết: "Trong lúc tìm phương pháp vá lỗ hổng CVE-2020-1895 thì các nhà phát triển phần mềm cũng đã tiện tay vá luôn một số lỗ hổng khác. " Có khả năng là, nếu như không bị các chuyên viên bảo mật tìm ra, một trong những lỗ hổng này có thể bị khai thác cho một kịch bản RCE chỉ bằng một cú nhấp chuột.

"Không được may cho lắm là rất có thể các lỗ hổng khác vẫn còn hoặc sẽ xuất hiện trong tương lai. Do đó, việc kiểm tra liên tục mã phân tích định dạng phương tiện này cả trong thư viện hệ điều hành và thư viện bên thứ ba, là điều hoàn toàn cần thiết. "

Yaniv Balmas, người đứng đầu bộ phận nghiên cứu an ninh mạng tại Check Point, đã đưa ra các lưu ý an toàn sau cho người dùng smartphone như sau:

- Cập nhật! Cập nhật! Cập nhật ngay lập tức! Đảm bảo rằng bạn thường xuyên cập nhật ứng dụng di động và update hệ điều hành của thiết bị đang sử dụng. Hàng chục bản vá bảo mật quan trọng đã và đang được phát hành trong các bản cập nhật hàng tuần và mỗi bản vá có thể có tác động nghiêm trọng đến quyền riêng tư của bạn.

- Giám sát quyền. Chú ý hơn đến các ứng dụng xin phép được cấp quyền. Các nhà phát triển ứng dụng sẽ thường yêu cầu người dùng cấp quyền quá mức cho phép và người dùng cũng rất dễ dàng nhấp vào 'Cho phép' mà không cần suy nghĩ kỹ.

- Hãy suy nghĩ kỹ về các phê duyệt gợi ý. Hãy dành vài giây để suy nghĩ trước khi bạn phê duyệt bất cứ điều gì. Đặt ra câu hỏi: "Tôi có thực sự muốn cấp cho ứng dụng kiểu này quyền truy cập không, Ứng dụng này có thực sự cần cấp quyền này không?" nếu câu trả lời là KHÔNG, KHÔNG ĐƯỢC PHÊ DUYỆT.

Theo Thehackernews.com

>> Có thể bạn quan tâm: Cisco Talos phát hiện lỗ hổng của Chrome cho phép điều khiển từ xa