Làm thế nào để ngăn chặn và dừng cuộc tấn công Brute Force?

Hãy dành ra một giây và trả lời câu hỏi đơn giản này trước khi đọc bài viết: Bạn có bao nhiêu mật khẩu? (Không hề dễ nhớ phải không?)

Theo báo cáo năm 2018 từ LastPass, trung bình một người dùng trong doanh nghiệp sở hữu 191 mật khẩu. Đó là một số lượng đáng kinh ngạc của 47.750 mật khẩu được sử dụng bởi một công ty có quy mô trung bình vào khoảng 250 nhân viên.

Khoảng 81% các vi phạm dữ liệu được xác nhận là do mật khẩu yếu hoặc mật khẩu bị đánh cắp. Do đó hãy chắc chắn rằng mật khẩu của bạn đủ mạnh mẽ và khó đoán nhất có thể!

Trong bài viết này, Bizfly Cloud sẽ đi sâu vào các cuộc tấn công brute force - chúng là gì, tin tặc đang sử dụng chúng như thế nào và các kỹ thuật phòng ngừa.

Tấn công Brute Force là gì?

Tấn công brute force là một trong những phương pháp hack đơn giản và ít phức tạp nhất. Đúng như cái tên của nó, brute force attack là các cuộc tấn công thủ công và không có nhiều kĩ thuật phức tạp: thử đoán mật khẩu vô số lần để tìm ra mật khẩu đúng, hay còn gọi là brute force algorithm.

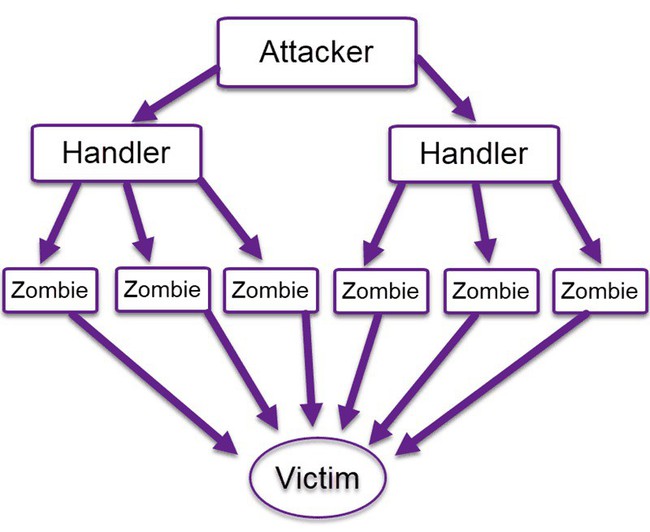

Kẻ tấn công nhằm mục đích giành quyền truy cập vào tài khoản người dùng bằng cách cố gắng đoán tên username/email và mật khẩu. Thông thường, động cơ đằng sau brute force attack là sử dụng tài khoản bị vi phạm để thực hiện một cuộc tấn công quy mô lớn, đánh cắp dữ liệu nhạy cảm, tắt hệ thống hoặc kết hợp cả ba yếu tố này với nhau.

Việc tạo mã thực thi kiểu tấn công này không cần quá nhiều tư duy hay kiến thức, thậm chí còn có các công cụ tự động có sẵn, có khả năng gửi vài nghìn lần thử mật khẩu mỗi giây.

Bạn có thể tìm hiểu về các công cụ có sẵn đó tại link sau: brute force download (https://resources.infosecinstitute.com/popular-tools-for-brute-force-attacks/#gref)

>> Có thể bạn quan tâm: Tấn công Brute Force do Cyber Actors tiến hành

Cách xác định Brute Force Attack

Brute force attack rất dễ dàng để xác định và điều tra. Bạn có thể phát hiện ra chúng bằng cách xem Apache access log hoặc Linux log file. Cuộc tấn công sẽ để lại một loạt các nỗ lực đăng nhập không thành công, như sau đây:

Sep 21 20:10:10 host proftpd[25197]: yourserver (usersip[usersip]) - USER theusername (Login failed): Incorrect password.

Khóa tài khoản có tác dụng chống tấn công không? (Locking-Out Account)

Khóa tài khoản sau một số lần thử mật khẩu không chính xác là cách phổ biến để xử lý các brute force attack. Thật không may, cách này thôi là chưa đủ.

Tin tặc có thể khởi động các cuộc tấn công trên diện rộng bằng cách thử một mật khẩu duy nhất trên vài nghìn máy chủ. Trái ngược với việc thử nhiều mật khẩu trên một máy chủ, phương pháp này không kích hoạt khóa tài khoản và nó khéo léo bỏ qua cơ chế phòng thủ này.

Ví dụ: nếu một máy chủ bị tấn công thường xuyên, hàng trăm tài khoản người dùng có thể bị khóa liên tục. Máy chủ của bạn sẽ là con mồi dễ dàng cho việc từ chối dịch vụ. Hãy chủ động phát hiện và ngăn chặn các cuộc tấn công DDoS.

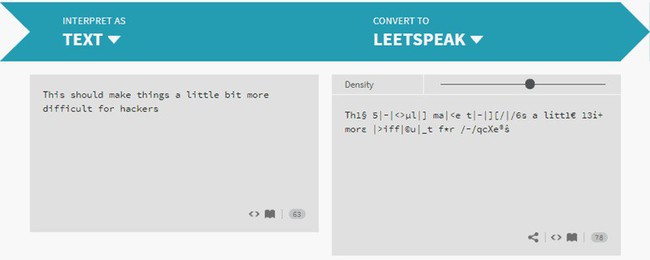

Có nên sử dụng "LEET-speak" không?

"Leetspeak" là một ngôn ngữ internet mã hóa bất kỳ văn bản nào bằng cách dịch sang các ký tự ASCII. Đôi khi, đó là một cách hiệu quả để thêm một lớp bảo mật khác của Google vào việc quản lý mật khẩu, nhưng tin tặc đã bắt kịp và bắt đầu sử dụng từ điển thay thế các chữ cái bằng các ký tự Leet thông thường. Tương tự như vậy đối với các phương thức mã hóa phổ biến khác, chẳng hạn như SHA-1.

Kỹ thuật phòng chống tấn công Brute Force

Có nhiều phương pháp để ngăn chặn brute force attack. Hãy áp dụng cho mình một chính sách mật khẩu mạnh. Mỗi web application hoặc public server phải được sử dụng mật khẩu mạnh (ví dụ: đối với tài khoản người dùng chuẩn ít nhất tám chữ cái bao gồm số, chữ hoa, chữ thường và ký tự đặc biệt) và thực hiện thay đổi mật khẩu thường xuyên.

Sau đây là các phương pháp để ngăn chặn brute force attack:

- Hạn chế các nỗ lực đăng nhập thất bại

- Không cho user root truy cập qua SSH bằng cách chỉnh sửa tệp sshd_config

- Đừng sử dụng một cổng mặc định, chỉnh sửa Port line trong sshd_config file

- Sử dụng Captcha

- Giới hạn đăng nhập vào một địa chỉ hoặc phạm vi IP được chỉ định

- Xác thực hai yếu tố

- URL đăng nhập duy nhất

- Theo dõi log Máy chủ

1. Hạn chế các nỗ lực đăng nhập thất bại

Như đã nêu ở trên, việc thực hiện khóa tài khoản sau một số lần đăng nhập không thành công là không hiệu quả vì nó giúp máy chủ của bạn dễ dàng trở thành con mồi cho các cuộc tấn công từ chối dịch vụ. Tuy nhiên, nếu được thực hiện với độ trễ lũy tiến, phương pháp này trở nên hiệu quả hơn nhiều.

Khóa tài khoản với độ trễ lũy tiến chỉ khóa một tài khoản trong một khoảng thời gian đã đặt sau một số lần đăng nhập không thành công được chỉ định. Điều này có nghĩa là các công cụ brute force attack tự động sẽ không có tác dụng, quản trị viên của bạn sẽ không phải đối phó với việc mở khóa hàng trăm tài khoản cứ sau 10 phút.

2. Không cho user root truy cập qua SSH bằng cách chỉnh sửa tệp sshd_config

Các SSH brute force thường được thực hiện trên user root của máy chủ. Đảm bảo không thể truy cập user root thông qua SSH bằng cách chỉnh sửa tệp sshd_config. Đặt tùy chọn 'DenyUsers root' và 'PermitRootLogin no'.

3. Đừng sử dụng một cổng mặc định, chỉnh sửa Port line trong sshd_configfile

Hầu hết các cuộc tấn công SSH tự động được thử trên cổng mặc định 22, do đó, chạy sshd trên một cổng khác là một cách hữu ích để đối phó với brute force attack.

Để chuyển sang một cổng không chuẩn, hãy chỉnh sửa port line trong sshd_configfile của bạn.

4. Sử dụng Captcha

Chúng ta đều đã quen với việc xem CAPTCHA trên internet. CAPTCHA không khác gì những nét vẽ nguệch ngoạc bởi một đứa trẻ hai tuổi, nhưng chúng lại có công năng vô cùng lớn - khiến các bot tự động cũng phải chào thua.

Hãy nhớ rằng việc sử dụng các công cụ như CAPTCHA ảnh hưởng tiêu cực đến trải nghiệm người dùng.

5. Giới hạn đăng nhập vào một địa chỉ hoặc phạm vi IP được chỉ định

Nếu bạn chỉ cho phép truy cập từ một địa chỉ hoặc phạm vi IP được chỉ định, những kẻ tấn công sẽ cần phải nỗ lực để vượt qua trở ngại đó và giành quyền truy cập. Nó giống như đặt một vành đai bảo mật xung quanh dữ liệu và tất cả những người không có nguồn gốc từ địa chỉ IP phù hợp đều không được phép truy cập.

Bạn có thể thiết lập bằng cách phân chia một cổng truy cập từ xa đến một địa chỉ IP tĩnh. Nếu không có địa chỉ IP tĩnh, bạn có thể định cấu hình VPN thay thế. Nhược điểm là cách này có thể không phù hợp với mọi trường hợp sử dụng.

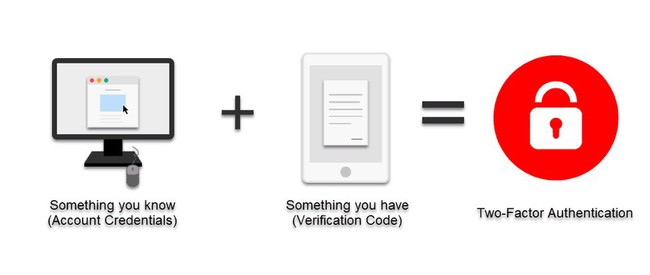

6. Xác thực hai yếu tố - 2-Factor Authentication (2FA)

Xác thực hai yếu tố giúp gia tăng tuyến phòng thủ chống lại brute force attack, làm giảm đáng kể nguy cơ vi phạm dữ liệu.

Điều tuyệt vời về 2FA là chỉ riêng mật khẩu là không đủ. Ngay cả khi kẻ tấn công bẻ khóa mật khẩu, chúng sẽ phải có quyền truy cập vào điện thoại thông minh hoặc ứng dụng email. Những kẻ tấn công rất kiên trì có thể cố gắng vượt qua trở ngại đó, nhưng hầu hết sẽ quay lại và tìm kiếm mục tiêu dễ dàng hơn.

Lưu ý:

Xác thực hai yếu tố rất hiệu quả đối với nhiều loại tấn công, bao gồm cả các cuộc tấn công keylogger.

7. URL đăng nhập duy nhất

Tạo URL đăng nhập duy nhất cho các nhóm người dùng khác nhau. Điều này sẽ không ngăn được brute force attack nhưng giới thiệu biến bổ sung đó sẽ khiến mọi thứ trở nên khó khăn hơn một chút (tốn thời gian) cho kẻ tấn công.

8. Theo dõi log Máy chủ

Hãy phân tích các tập tin log thường xuyên. Quản trị viên phải biết rằng các tệp log rất cần thiết để duy trì một hệ thống.

Các ứng dụng quản lý log, chẳng hạn như Logwatch, có thể giúp bạn thực hiện kiểm tra hàng ngày và có thể tự động tạo báo cáo hàng ngày.

Bắt đầu phòng ngừa và bảo vệ hệ thống khỏi brute force attack ngay hôm nay

Một kẻ tấn công có kỹ năng và kiên trì sẽ luôn tìm cách để đột nhập.Tuy nhiên, thực hiện kết hợp các phương pháp được nêu ở trên sẽ giảm thiểu khả năng bạn trở thành nạn nhân của một cuộc tấn công Brute Force.

Theo Bizfly Cloud chia sẻ

>> Có thể bạn quan tâm: Brute Force Attack là gì? Phải làm gì để phòng chống?