IP Spoofing là gì? Cách nhận biết và phòng tránh IP Spoofing hiệu quả

Spoofing là một loại tấn công mạng được sử dụng bởi hacker để có được quyền truy cập trái phép vào một máy tính hoặc mạng, IP Spoofing là loại phổ biến nhất trong các phương pháp giả mạo. Với IP Spoofing hacker có thể che giấu nguồn gốc thật của các gói tin IP để tránh cho việc biết nguồn gốc của cuộc tấn công trở nên khó khăn hơn. Một khi đã có quyền truy cập vào mạng hoặc thiết bị/máy chủ, các tội phạm mạng thường khai thác chúng để lấy dữ liệu và biến máy tính họ thành zombie và sử dụng để phát động các cuộc tấn công DoS. Vậy IP Spoofing là gì? cách thức hoạt động và cách phòng tránh như nào hãy cùng Bizfly Cloud tìm hiểu ngay qua bài viết dưới đây.

IP Spoofing là gì?

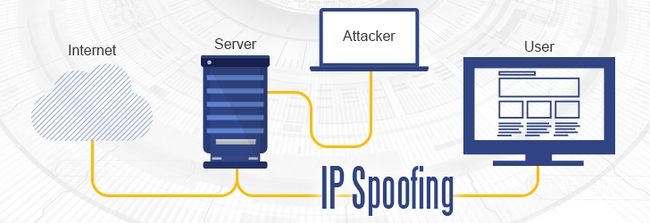

Địa chỉ IP được sử dụng để giao tiếp giữa các thiết bị trên internet. Các tội phạm mạng sử dụng một địa chỉ IP giả để che giấu và giả mạo một hệ thống khác. Về cơ bản làm cho khó hơn cho hệ thống đích phát hiện. Những cuộc tấn công như vậy đi kèm với ý định ăn cắp dữ liệu, nhiễm phần mềm độc hại hoặc virus vào máy tính của bạn hoặc thậm chí là làm sập máy chủ của bạn.

IP Spoofing là gì?

Cách thức hoạt động của IP Spoofing

Vậy, hãy đi sâu hơn vào cách thức hoạt động của IP Spoofing. Địa chỉ IP là một chuỗi số xác định thiết bị của bạn trên internet và mọi thiết bị kết nối với internet đều có một địa chỉ IP, với việc sử dụng địa chỉ IP này chúng có thể trao đổi dữ liệu. Dưới đây là hình dạng của một gói tin tiêu đề IP:

IP Spoofing lợi dụng nguồn bằng cách giả mạo nguồn bên trong gói tin, tương tự như việc đặt một địa chỉ trả lời giả trên hộp thư. Hầu hết thời gian khi một gói tin IP di chuyển để đến đích nó đi qua nhiều thiết bị trung gian hoặc bộ định tuyến không kiểm tra địa chỉ nguồn.

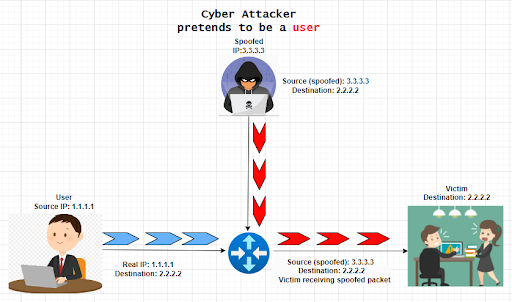

Trong ví dụ dưới đây, bạn có thể thấy rằng kẻ tấn công mạng đã thành công thay đổi IP nguồn của gói tin từ 1.1.1.1 thành 3.3.3.3 (IP đã thay đổi).

cách-thức tấn công IP Spoofing

Bây giờ, giả sử có người muốn phá rối và hoàn toàn ngắt kết nối dịch vụ internet của họ, họ có thể gửi các gói tin với địa chỉ nguồn giả mạo đến nạn nhân đó với số lượng gói tin nhiều đến mức nạn nhân không còn tài nguyên để xử lý các gói tin hợp lệ. Kẻ tấn công có thể sử dụng nhiều địa chỉ nguồn giả khác nhau trên nhiều gói tin và thường không khả thi để truy nguyên kẻ tấn công về nguồn gốc của nó để chặn cuộc tấn công tại nạn nhân. Tình hình thậm chí còn tệ hơn khi kẻ tấn công có thể chiếm quyền điều khiển các nút trung gian để khuếch đại cuộc tấn công bằng cách kích hoạt nút đó gửi đến nạn nhân các gói tin rất lớn, đòi hỏi nhiều tài nguyên hơn để xử lý như thấy trong hình ảnh dưới đây.

Các loại IP Spoofing

Ba loại dưới đây là những loại IP Spoofing phổ biến nhất:

Tấn công từ chối dịch vụ phân tán (DDoS)

Distributed Denial of Service (DDoS) là cuộc tấn công mạng phổ biến nhất sử dụng phương pháp giả mạo về cơ bản là làm quá tải máy chủ, dịch vụ hoặc mạng mục tiêu bằng lưu lượng Internet.

Đặc điểm chính của các cuộc tấn công DDoS

- Volume-based attacks(Tân công dựa trên số lượng): Ý tưởng là làm bão hòa băng thông của máy chủ mục tiêu. Một số cách thực hiện là tạo ra các luồng ICMP, luồng UDP và các luồng gói tin giả mạo khác. Cuộc tấn công được đo bằng bit mỗi giây (bps).

- Protocol attacks (Tấn công giao thức): Những cuộc tấn công này khai thác điểm yếu trong các giao thức mạng. Ví dụ, trong TCP nó sẽ sử dụng SYN flood. Tấn công gói tin phân mảnh là một ví dụ khác, trong đó các gói tin được phân mảnh và tập hợp lại để tránh các biện pháp kiểm soát an ninh và phát động tấn công. Ping of death và Smurf DDoS là một số ví dụ khác. Những cuộc tấn công này được đo bằng gói tin mỗi giây (pps).

- Application layer attacks (Tấn công lớp ứng dụng): Những cuộc tấn công này nhắm vào các ứng dụng hoặc dịch vụ cụ thể, làm cho cuộc tấn công trông giống như lưu lượng hợp pháp. Ví dụ bao gồm HTTP floods, GET/POST floods và Slowloris. Những cuộc tấn công này được đo bằng yêu cầu mỗi giây (rps).

Che giấu thiết bị botnet

IP Spoofing có thể được sử dụng để truy cập máy tính bằng cách che giấu botnet. Một botnet khi đã có quyền truy cập vào PC sẽ được kẻ tấn công kiểm soát từ một nguồn duy nhất. Các PC bị ảnh hưởng bởi botnet thực hiện các cuộc tấn công độc hại thay mặt cho kẻ tấn công.

Tấn công Man-In-The-Middle

Tấn công Man-in-the-middle được sử dụng để thay đổi các gói tin và truyền chúng mà không cho người gửi hoặc người nhận ban đầu biết. Nếu kẻ tấn công giả mạo địa chỉ IP và có quyền truy cập vào tài khoản cá nhân, họ có thể theo dõi mọi khía cạnh của giao tiếp. Khi đã có quyền truy cập, thông tin cá nhân có thể dễ dàng bị đánh cắp, kẻ tấn công có thể hướng người dùng đến các trang web giả mạo, và nhiều hơn nữa. Theo thời gian, tin tặc thu thập được nhiều thông tin bí mật mà họ có thể sử dụng hoặc bán - điều này có nghĩa là một cuộc tấn công man-in-the-middle có thể có giá trị và sinh lợi hơn so với các cuộc tấn công khác.

Tấn công Man-In-The-Middle

Cách phát hiện IP Spoofing

Các công cụ giám sát mạng có thể được sử dụng để phân tích lưu lượng tại các điểm cuối. Mặc dù người dùng cuối khó có thể phát hiện các cuộc tấn công IP Spoofing, việc thay đổi IP nguồn được thực hiện ở tầng Mạng, tức là Tầng 3 của mô hình truyền thông Kết nối các hệ thống mở (OSI). Vì sự thay đổi được thực hiện ở cấp độ gói tin nên nó không để lại dấu hiệu của sự thay đổi. Thông thường, các yêu cầu kết nối giả mạo có thể trông giống như thật từ bên ngoài. Hãy thảo luận về các cách bạn có thể giảm thiểu các cuộc tấn công như vậy:

- Packet filtering (Lọc các gói tin): Được sử dụng để phân tích các gói tin nhằm kiểm tra bất kỳ sự không nhất quán nào giữa địa chỉ IP của gói tin và địa chỉ IP được chi tiết trong danh sách kiểm soát truy cập (ACLs), nó được sử dụng để phát hiện các gói tin bị giả mạo.

- Ingress filtering ( Lọc nguồn vào): Kiểm tra các gói tin đến để đánh giá xem tiêu đề IP nguồn có khớp với địa chỉ nguồn được cho phép hay không. Nếu không vượt qua kiểm tra, gói tin sẽ bị loại bỏ.

- Egress filtering (Lọc đầu ra): Các gói tin đi ra được xác minh địa chỉ nguồn của chúng có khớp với những địa chỉ của mạng tổ chức hay không. Điều này ngăn chặn người dùng nội bộ khởi tạo các cuộc tấn công IP Spoofing.

Cách bảo vệ chống lại IP Spoofing

Với cách thức hoạt động của IP Spoofing, nó che giấu danh tính của kẻ tấn công vì khó có thể truy nguyên về nguồn gốc ban đầu của nó. Tuy nhiên, chúng ta có thể thực hiện một số bước chống giả mạo để giảm thiểu rủi ro của các cuộc tấn công như vậy.

- Liên tục quét mạng để phát hiện các hoạt động bất thường

- Cơ chế lọc gói tin để phát hiện các IP nguồn khác biệt so với mạng đã đăng ký của tổ chức

- Xác thực tất cả các địa chỉ IP và triển khai công cụ ngăn chặn tấn công mạng

- Kích hoạt Reserve Path Forwarding trên Bộ định tuyến/Tường lửa để xác minh rằng lưu lượng sẽ bị chặn trên một giao diện nếu nó có nguồn gốc từ các địa chỉ IP giả mạo.

Tham khảo: Giải pháp phòng chống tấn công website Bizfly Anti DDos

Kết luận

IP Spoofing vẫn là một loại tấn công mạng phổ biến và nguy hiểm, cho phép kẻ tấn công có được quyền truy cập trái phép vào mạng và hệ thống bằng cách che giấu danh tính thật của họ. Việc thay đổi địa chỉ IP nguồn và truy nguyên về nguồn gốc của cuộc tấn công là cực kỳ khó khăn. Như đã thảo luận trong vụ tấn công giả mạo GitHub, nhiều chiến thuật đã được sử dụng và chúng hiệu quả trong việc lừa dối người dùng để lấy thông tin, dẫn đến việc đánh cắp thông tin đăng nhập, truy cập trái phép và khai thác thêm.

Để giảm thiểu các cuộc tấn công như vậy, chúng ta cần sử dụng hệ thống giám sát mạng toàn diện, các công cụ như lọc gói tin, lọc đầu vào và đầu ra. Ngoài ra, các kỹ thuật tiên tiến như kích hoạt Reverse Path Forwarding trên bộ định tuyến và tường lửa sẽ giúp xác minh nguồn gốc của gói tin IP.

Một cách tiếp cận chủ động là điều bắt buộc để bảo vệ mạng và người dùng khỏi các cuộc tấn công IP Spoofing, điều này sẽ giúp giảm thiểu rủi ro và tác động của các cuộc tấn công như vậy và giúp bảo vệ dữ liệu.