DNS Hijacking là gì? Làm thế nào để phát hiện và phòng tránh?

Bạn đã bao giờ trải qua tình cảm lạc giữa các tuyến mạng và không biết đâu sẽ là đích đến hay chưa? Đó là những gì mà các nạn nhân của DNS Hijacking gặp phải. Vậy thực tế DNS Hijacking là gì, nó gây ra những phiền toái ra sao và làm thế nào để phát hiện, phòng tránh? Hãy để Bizfly Cloud giúp bạn giải đáp ở bài viết dưới đây!

DNS Hijacking là gì?

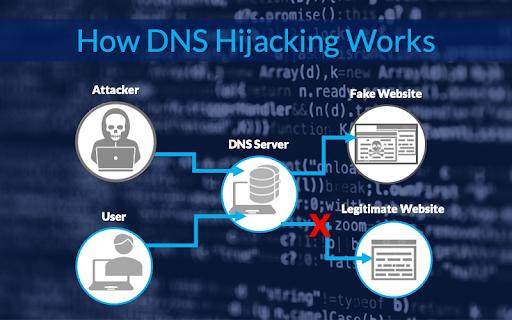

DNS Hijacking có tên gọi khác là DNS redirection attack. Nó được hiểu là một dạng tấn công mà những truy vấn DNS thông qua trình duyệt sẽ bị phân giải không đúng khiến nạn nhân bị điều hướng sang web chứa mã độc hoặc website mà chúng mong muốn. DNS Spoofing sẽ tập trung vào việc làm thay đổi bản ghi DNS, còn DNS Hijacking sẽ thay đổi cách thiết lập DNS bằng việc cài đặt malware vào máy người dùng. Khi đó hacker sẽ kiểm soát được router, tiếp cận DNS hoặc hach quá trình giao tiếp.

DNS Hijacking là gì?

Trong số các loại tấn công thì DNS Hijacking đang là loại nguy hiểm nhất. Nó có thể làm ảnh hưởng đến doanh nghiệp hoặc cá nhân. Doanh nghiệp có thể bị tấn công website, điều hướng khách hàng ghé qua website sang web lừa đảo mà chúng thiết lập. Lúc này chúng sẽ đánh cắp dữ liệu cá nhân nhạy cảm hoặc thông tin đăng nhập. Còn với cá nhân, chúng sẽ thực hiện scam phishing.

DNS Hijacking hoạt động như thế nào?

DNS Hijacking thường hoạt động với các bước cụ thể sau đây:

- Chọn mục tiêu: Kẻ tấn công sẽ xác định mục tiêu mà họ muốn chuyển hướng, có thể là một trang web phổ biến hoặc một hệ thống quan trọng.

- Can thiệp vào quá trình phân giải DNS: Nếu là tấn công máy chủ DNS, kẻ tấn công xâm nhập vào máy chủ và thay đổi các bản ghi DNS. Với người dùng cuối, kẻ tấn công sử dụng phần mềm độc hại để thay đổi cài đặt DNS trên thiết bị của người dùng. Trường hợp tấn công mạng, kẻ tấn công sử dụng kỹ thuật "Man-in-the-Middle" để can thiệp vào quá trình giao tiếp DNS.

- Chuyển hướng yêu cầu: Khi người dùng gửi yêu cầu truy cập trang web, thay vì nhận được địa chỉ IP đúng của trang web đó, họ sẽ được chuyển hướng đến địa chỉ IP do kẻ tấn công kiểm soát.

- Thực hiện hành vi: Trang web giả mạo có thể được thiết kế để đánh cắp thông tin cá nhân, cài đặt phần mềm độc hại, hoặc thực hiện các hành vi lừa đảo khác.

Các kiểu tấn công DNS Hijacking điển hình

DNS Hijacking sẽ có các kiểu tấn công điển hình sau đây:

Local DNS Hijacking

Local DNS Hijacking xảy ra khi kẻ tấn công thay đổi thiết lập DNS trên máy tính của nạn nhân. Đây là cách thức thực hiện:

Thay đổi tệp hosts: Kẻ tấn công thay đổi tệp hosts trên máy tính của nạn nhân, định tuyến các yêu cầu truy cập đến địa chỉ IP khác (có thể là máy chủ độc hại) thay vì đến máy chủ hợp pháp.

Các kiểu tấn công DNS Hijacking điển hình

Cài đặt phần mềm độc hại: Chúng sẽ cài đặt phần mềm độc hại trên máy tính của nạn nhân để thay đổi thiết lập DNS, chuyển hướng truy cập các trang web hợp pháp sang trang web độc hại.

Sử dụng Router

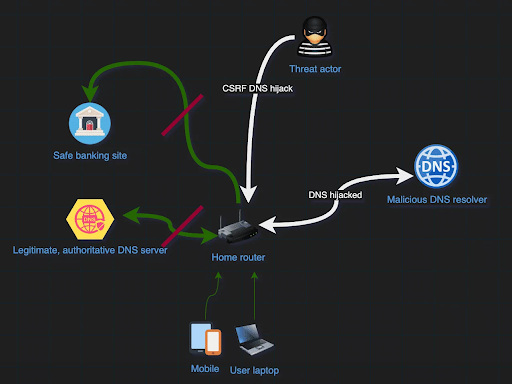

Tấn công sử dụng router thường nhằm vào router của người dùng hoặc doanh nghiệp để thay đổi thiết lập DNS trên thiết bị:

- Tấn công qua firmware yếu: Kẻ tấn công khai thác lỗ hổng trong firmware của router, từ đó truy cập và thay đổi thiết lập DNS.

- Tấn công qua mật khẩu mặc định: Nhiều người dùng không thay đổi mật khẩu mặc định của router, điều này cho phép kẻ tấn công dễ dàng truy cập vào quản trị router và thay đổi thiết lập DNS.

- Khai thác lỗ hổng bảo mật khác: Sử dụng kỹ thuật tấn công như brute force hoặc exploit các lỗ hổng bảo mật khác để xâm nhập vào hệ thống router và thay đổi cài đặt DNS

Dựa vào tấn công Man-in-the-middle

Man-in-the-middle là kiểu tấn công mà kẻ tấn công chèn vào giữa quá trình truyền thông giữa người dùng và máy chủ DNS:

- Giả mạo DNS: Kẻ tấn công chặn và thay đổi các yêu cầu DNS của người dùng, sau đó cung cấp phản hồi giả mạo, hướng người dùng đến các trang web độc hại.

- Tấn công qua mạng không dây không bảo mật: Khi người dùng kết nối đến mạng Wifi không bảo mật, kẻ tấn công có thể thực hiện tấn công Man-in-the-middle để chặn và thay đổi các yêu cầu DNS của người dùng.

- ARP Spoofing: Chúng thường sử dụng kỹ thuật ARP Spoofing để giả mạo địa chỉ MAC của máy chủ DNS, từ đó chuyển hướng các yêu cầu DNS đến máy chủ giả mạo do kẻ tấn công kiểm soát.

Giả mạo máy chủ DNS

DNS Server Spoofing là khi kẻ tấn công giả mạo hoặc thiết lập máy chủ DNS để cung cấp thông tin DNS sai lệch:

- Giả mạo phản hồi DNS: Kẻ tấn công thiết lập một máy chủ DNS giả mạo để trả lời các truy vấn DNS với các thông tin sai lệch, hướng lưu lượng mạng đến các trang web độc hại.

- Cache Poisoning: Tấn công vào cache của máy chủ DNS hợp pháp, lưu trữ các bản ghi DNS giả mạo trong cache để các truy vấn sau đó nhận được phản hồi sai lệch.

- Tấn công vào máy chủ DNS công cộng: Nhắm vào các máy chủ DNS công cộng để thay đổi hoặc giả mạo các bản ghi DNS, ảnh hưởng đến người dùng trên diện rộng.

Cách phát hiện cuộc tấn công DNS Hijacking

Hiện tại có nhiều cách khác nhau để phát hiện liệu DNS có bị hack hay không. Bạn có thể tham khảo một số cách sau đây:

Sử dụng Ping

Ping là câu lệnh thường được dùng với mục đích kiểm tra địa chỉ IP có tồn tại không. Trường hợp nếu trình duyệt của bạn đang ping tới địa chỉ IP không tồn tại nhưng vẫn phân giải, điều này chứng tỏ DNS đã bị hack.

Nếu sử dụng macOS, bạn hãy vào ứng dụng Terminal -> ping kaspersky 123456.com -> Nếu kết quả là cannot resolive thì DNS vẫn ổn.

Nếu sử dụng window, bạn mở command Prompt -> ping kaspersky 123456.com -> Nếu kết quả là cannot resolve thì DNS vẫn ổn.

Kiểm tra kỹ lưỡng Router

Tiếp theo hãy dùng những website trực tuyến để kiểm tra Router. Hiện nay, những dịch vụ này hoạt động bằng việc kiểm tra xem với DNS resolver đáng tin cậy. Bạn thực hiện như sau:

- Bước 1: Đăng nhập vào giao diện quản trị của router thông qua địa chỉ IP của router (thường là 192.168.1.1 hoặc 192.168.0.1).

- Bước 2: Kiểm tra cài đặt DNS của router trong phần Network Settings hoặc tương tự.

- Bước 3: Đảm bảo rằng địa chỉ DNS trỏ tới máy chủ DNS của nhà cung cấp dịch vụ mạng (ISP) hoặc tới máy chủ DNS mà bạn tin tưởng (ví dụ: Google DNS là 8.8.8.8 và 8.8.4.4).

- Bước 4: Kiểm tra log của router để phát hiện các hoạt động bất thường hoặc đăng nhập không hợp lệ.

Sử dụng công cụ bên ngoài kiểm tra DNS

Hiện nay có rất nhiều công cụ bên ngoài giúp bạn kiểm tra xem tên miền có bị tấn công DNS Hijacking không chẳng hạn như DNSstuff, DNSMap, What’s My DNS. Bạn chỉ cần nhập tên miền mà mình muốn kiểm tra vào các công cụ này. Sau đó so sánh kết quả từ những vị trí khác nhau để xác minh tất cả các vị trí trả về đều cùng một địa chỉ IP. Nếu các địa chỉ IP trả về từ các vị trí địa lý khác nhau không khớp với nhau hoặc không khớp với địa chỉ IP chính thức của tên miền, có thể bạn đã bị tấn công DNS Hijacking.

Làm cách nào chống lại cuộc tấn công DNS Hijacking?

Để phòng tránh các cuộc tấn công DNS Hijacking xảy ra, bạn cần thực hiện các điều sau đây:

Kiểm tra cẩn thận cài đặt DNS trong Router

Đầu tiên, bạn cần kiểm tra địa chỉ DNS trong router để đảm bảo rằng nó chỉ sử dụng các máy chủ DNS tin cậy, chẳng hạn như Google DNS (8.8.8.8, 8.8.4.4) hoặc Cloudflare (1.1.1.1). Tiếp đến là luôn cập nhật firmware của router để khắc phục các lỗ hổng bảo mật tiềm ẩn. Đối với một số router cho phép khóa cài đặt DNS để ngăn chặn việc thay đổi mà không có sự cho phép.

Sử dụng khóa đăng ký tên miền cho tài khoản

Hãy sử dụng khóa đăng ký tên miền từ nhà cung cấp dịch vụ tên miền để ngăn chặn các thay đổi trái phép đối với thông tin tên miền. Người dùng cũng nên kích hoạt xác thực hai yếu tố trên tài khoản quản lý tên miền để tăng cường bảo mật.

Sử dụng các công cụ anti-malware

Hãy chắc chắn rằng phần mềm anti-malware luôn được cập nhật để bảo vệ chống lại các mối đe dọa mới nhất và thực hiện quét định kỳ trên tất cả các thiết bị để phát hiện và loại bỏ malware.

Thực hiện thay đổi mật khẩu Router thường xuyên

Sử dụng mật khẩu mạnh, bao gồm cả chữ cái viết hoa, viết thường, số và ký tự đặc biệt. Bạn cũng cần đặt lịch thay đổi mật khẩu định kỳ, chẳng hạn như mỗi 3-6 tháng một lần để đảm bảo yếu tố bảo mật.

Hạn chế tối đa các quyền truy cập vào máy chủ của bạn

Áp dụng nguyên tắc quyền truy cập tối thiểu (least privilege principle) để chỉ cho phép những người dùng và dịch vụ cần thiết truy cập vào máy chủ. Đồng thời, thường xuyên kiểm tra và điều chỉnh quyền truy cập để đảm bảo không có quyền truy cập không cần thiết hoặc không hợp lệ.

Thông qua các thông tin trên, có thể thấy DNS Hijacking là một dạng tấn công vô cùng nguy hiểm và gây ra hiệu quả nghiêm trọng với người dùng. Để giúp tên miền được bảo vệ an toàn, bạn nên áp dụng các biện pháp bảo vệ và phòng tránh cụ thể mà chúng tôi vừa hướng dẫn ở phía trên. Hãy tiếp tục đồng hành cùng Bizfly Cloud để cập nhật thêm những thông tin mới nhất nhé!