Alert: Mối đe dọa đối với các thiết bị hạ tầng mạng ngày càng tăng - Giải pháp và đề xuất

1. Hệ thống bị ảnh hưởng

Thiết bị hạ tầng mạng (Network Infrastructure Devices)

2. Tổng quan

Sự tiến bộ không ngừng của các nhóm hacker có tổ chức và các đối thủ trên mạng tạo ra một mối đe dọa ngày càng tăng đối với các hệ thống thông tin trên quy mô toàn cầu. Mức độ đe dọa ngày càng tăng này đặt ra nhiều yêu cầu hơn cho công tác bảo vệ hệ thống thông tin đối với nhân viên bảo mật và quản trị mạng. Việc bảo vệ cơ sở hạ tầng mạng là vô cùng quan trọng để duy trì tính bảo mật, tính toàn vẹn và tính khả dụng của quá trình giao tiếp và dịch vụ xuyên suốt trên toàn bộ doanh nghiệp.

Nhằm giải quyết các mối đe dọa cho các thiết bị cơ sở hạ tầng mạng, cảnh báo này cung cấp thông tin về các hướng tấn công gần đây, thông tin về các mục tiêu của các tác nhân đe dọa liên tục (APT - advanced persistent threat), cùng với các khuyến nghị về phòng ngừa và giảm nhẹ giúp người dùng xử lí các sự cố liên quan tới hạ tầng mạng.

3. Mô tả

Cơ sở hạ tầng mạng bao gồm các thiết bị kết nối được thiết kế để truyền tải thông tin liên lạc cần thiết cho dữ liệu, ứng dụng, dịch vụ và đa phương tiện. Các bộ định tuyến và tường lửa là chính là hai thiết bị trọng tâm của cảnh báo này; Tuy nhiên, vẫn có khá nhiều thiết bị khác tồn tại trong hệ thống mạng, chẳng hạn như thiết bị chuyển mạch, cân bằng tải, hệ thống phát hiện xâm nhập,... Các thiết bị vành đai, như tường lửa và hệ thống phát hiện xâm nhập, là một trong những công nghệ truyền thống được sử dụng phổ biến nhằm mục đích tăng bảo mật mạng, nhưng hiện nay các mối đe dọa liên tục được nâng cấp và trở nên phức tạp hơn, chính vì vậy người dùng hãy luôn phải có những kế hoạch bảo mật có tính chiến lược cao. Do đó các tổ chức không còn có thể dựa vào các thiết bị vành đai này để bảo vệ mạng khỏi các nguy cơ bị xâm nhập được nữa. Ngoài ra, các tổ chức cũng cần phải có khả năng chịu đựng được các tác động/ tổn thất trong mạng nội bộ và cơ sở hạ tầng của chính mình.

Cơ sở hạ tầng mạng

Trong nhiều năm nay, các thiết bị mạng dễ bị tấn công đang là hướng tấn công được lựa chọn nhiều nhất và là một trong những kỹ thuật hiệu quả nhất cho các hacker tinh vi và các nhân tố độc hại cao cấp. Nhu cầu cải thiện an ninh cơ sở hạ tầng mạng luôn là vấn đề cấp thiết và quan trọng bậc nhất.

Không giống như các máy chủ luôn nhận được sự quan tâm về bảo mật một cách đáng kể và các công cụ bảo mật như phần mềm anti-malware, các thiết bị mạng thường hoạt động ở chế độ nền với rất ít sự giám sát, cho đến khi kết nối mạng bị hỏng hoặc bị giảm thì chúng mới được quan tâm tới. Các nhân tố độc hại trên mạng tận dụng sơ hở này và đó là lí do chúng thường nhắm mục tiêu tấn công vào các thiết bị mạng. Một khi đã xâm nhập được vào thiết bị, các sự cố có khả năng vẫn ẩn nấp ở đó không bị phát hiện trong khoảng thời gian dài. Sau một sự cố, nơi các quản trị viên và chuyên gia bảo mật thực hiện phân tích pháp y và lấy lại quyền kiểm soát, một nhân tố mạng độc hại với quyền truy cập liên tục trên các thiết bị mạng vẫn có khả năng gắn lại vào các máy chủ dù máy chủ đó đã được dọn sạch trong khoảng thời gian gần đây. Vì lý do này, quản trị viên cần phải đảm bảo cấu hình sao cho phù hợp và nắm chắc quyền kiểm soát các thiết bị mạng.

4. Sự gia tăng các mối đe dọa nhắm vào các hệ thống thông tin

SYNful Knock

Vào 9/2015, cuộc tấn công mang tên SYNful Knock đã được tiết lộ. SYNful Knock âm thầm thay đổi hình ảnh hệ điều hành của bộ định tuyến, cho phép kẻ tấn công chiếm chỗ đứng trên mạng của nạn nhân. Phần mềm độc hại sẽ được tùy chỉnh và cập nhật sau khi được nhúng vào. Khi hình ảnh độc hại được sửa đổi và được tải lên, nó sẽ ngay lập tức cung cấp một backdoor vào mạng của nạn nhân. Khi sử dụng gói TCP SYN được tạo thủ công, một kênh truyền thông sẽ được thiết lập giữa thiết bị bị xâm nhập và máy chủ điều khiển và lệnh độc hại (C2). Sự lây nhiễm này gây ra tác động vô cùng nghiêm trọng cho mạng và các thiết bị trong đó, chúng còn có thể tạo ra nhiều backdoor và xâm nhập thêm nhiều thiết bị khác nữa. Chỗ đứng này khiến cho kẻ tấn công có khả năng điều động và lây nhiễm sang các máy chủ khác, đồng thời truy cập được vào các dữ liệu nhạy cảm.

Các hướng lây nhiễm ban đầu không hề tận dụng lỗ hổng zero-day. Kẻ tấn công sử dụng thông tin đăng nhập mặc định để đăng nhập vào thiết bị, hoặc chiếm lấy thông tin đăng nhập yếu từ các thiết bị hoặc các giao tiếp không an toàn khác. Bộ cấy thường lưu trú trong một hình ảnh IOS đã được chỉnh sửa, khi hình ảnh này đã được load lên, nó sẽ duy trì sự tồn tại của mình trong môi trường, kể cả sau khi khởi động lại hệ thống. Sau đó, bất kỳ mô đun nào khác được tải bởi kẻ tấn công sẽ chỉ tồn tại trong bộ nhớ khả biến của bộ định tuyến và sẽ không khả dụng sau khi thiết bị khởi động lại. Tuy nhiên, các thiết bị này thường hiếm khi, hoặc thậm chí không bao giờ khởi động lại.

Để ngăn kích thước hình ảnh thay đổi, malware sẽ ghi đè lên một số chức năng hợp pháp của IOS bằng mã thực thi của riêng nó. Kẻ tấn công sẽ tiến hành kiểm tra chức năng của bộ định tuyến và xác định xem các chức năng nào có thể được ghi đè mà vẫn không gây ra sự cố trên bộ định tuyến. Do đó, các chức năng ghi đè này sẽ thay đổi nhờ vào các triển khai.

Kẻ tấn công có thể sử dụng mật khẩu backdoor bí mật trong ba tình huống xác thực khác nhau. Trong những tình huống này, đầu tiên, bộ cấy sẽ kiểm tra xem liệu đầu vào của người dùng có phải là mật khẩu backdoor hay không. Nếu đúng như vậy, quyền truy cập sẽ được cấp. Nếu không, mã được cấy sẽ chuyển tiếp thông tin đăng nhập cho các xác minh thông thường của các thông tin xác thực có khả năng hợp lệ. Điều này thường làm tăng số lượng nghi ngờ ít nhất. Cisco đã cung cấp một cảnh báo về hướng tấn công này tại đây.

Các cuộc tấn công khác nhằm vào các thiết bị cơ sở hạ tầng mạng cũng đã được báo cáo, bao gồm các malware phức tạp hơn, âm thầm thay đổi firmware trên thiết bị được sử dụng để tải hệ điều hành, từ đây phần mềm độc hại có thể đưa mã vào hệ điều hành đang chạy.

Cisco Adaptive Security Appliance (ASA)

Cisco ASA là thiết bị mạng cung cấp chức năng tường lửa và mạng riêng ảo (VPN). Các thiết bị này thường được triển khai ở rìa mạng, để bảo vệ cơ sở hạ tầng mạng của trang web và cung cấp cho người dùng từ xa quyền truy cập vào các tài nguyên cục bộ được bảo vệ.

Cisco ASA là thiết bị mạng cung cấp chức năng tường lửa và mạng riêng ảo (VPN)

Vào 6/2016, NCCIC đã nhận được một số báo cáo về các thiết bị Cisco ASA bị xâm nhập và bị sửa đổi một cách trái phép. Các thiết bị ASA hướng người dùng đến một vị trí, nơi mà các nhân tố độc hại đang cố gắng xây dựng cho người dùng một môi trường khiến người dùng tiết lộ thông tin đăng nhập của chính mình.

Người ta nghi ngờ rằng, các nhân tố độc hại đã tận dụng CVE-2014-3393 để nhiễm mã độc vào các thiết bị bị ảnh hưởng. Sau đó, nhân tố độc hại này có thể sửa đổi nội dung của hệ thống tệp bộ nhớ cache Random Access Memory Filing System (RAMFS) (RAMFS) và đưa mã độc vào cấu hình của công cụ. Tham khảo Cisco Security Advisory Multiple Vulnerabilities in Cisco ASA Software:(https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20141008-asa) để biết thêm thông tin và cách khắc phục.

Vào 8/2016, một nhóm có tên là "Shadow Brokers" (tạm dịch: Nhà môi giới bóng tối) đã công khai phát hành một số lượng lớn files, bao gồm các công cụ khai thác cho cả lỗ hổng cũ và mới. Các thiết bị Cisco ASA được cho rằng rất dễ bị tổn thương bởi các mã khai thác được phát hành. Đáp lại, Cisco đã phát hành một bản cập nhật để giải quyết lỗ hổng thực thi mã từ xa của Cisco ASA Simple Network Management Protocol (SNMP) (CVE-2016-6366). Ngoài ra, còn có một công cụ khai thác nhắm vào lỗ hổng Cisco đã vá trước đó (CVE-2016-6367). Mặc dù Cisco cung cấp các bản vá lỗi để khắc phục lỗ hổng thực thi mã từ xa CLI (command-line interface) của Cisco ASA trong năm 2011, thì các thiết bị vẫn chưa được vá và vẫn còn rất dễ bị tấn công như đã mô tả ở trên. Những kẻ tấn công có thể nhắm mục tiêu các lỗ hổng trong nhiều tháng hoặc thậm chí nhiều năm kể cả sau khi các bản vá lỗi đã được ban hành.

5. Ảnh hưởng

Nếu cơ sở hạ tầng mạng bị xâm nhập, tin tặc và những kẻ thù nguy hiểm có thể chiếm quyền kiểm soát toàn bộ cơ sở hạ tầng mạng, cho phép việc thỏa hiệp mở rộng phạm vi ra cả các loại thiết bị và dữ liệu khác, khiến cho lưu lượng truy cập bị chuyển hướng, bị thay đổi hoặc bị từ chối. Chúng sẽ có khả năng thao túng hệ thống, bao gồm tấn công từ chối dịch vụ, trộm cắp dữ liệu hoặc thay đổi dữ liệu một cách trái phép.

Những kẻ xâm nhập có quyền truy cập và có những đặc quyền với cơ sở hạ tầng có khả năng cản trở năng suất và ngăn cản việc thiết lập lại kết nối mạng. Ngay cả khi các thiết bị bị xâm nhập khác được phát hiện, việc theo dõi lại thiết bị cơ sở hạ tầng bị xâm nhập vẫn rất khó khăn.

Các nhân tố độc hại có quyền truy cập liên tục vào các thiết bị mạng có thể được gắn lại và di chuyển ngang sau khi chúng bị đẩy ra khỏi các máy chủ được khai thác trước đây.

6. Giải pháp

Phân tách các mạng và chức năng

Phân đoạn mạng thích hợp là một cơ chế bảo mật rất hiệu quả, nhằm ngăn chặn kẻ xâm nhập phát tán khai thác hoặc di chuyển ngang quanh mạng nội bộ.

Trên một mạng được phân đoạn kém, những kẻ xâm nhập có thể mở rộng tác động của chúng, nhằm kiểm soát các thiết bị quan trọng hoặc có quyền truy cập vào các dữ liệu nhạy cảm, các sở hữu trí tuệ quan trọng. Do đó, các kiến trúc sư bảo mật phải xem xét lại bố cục cơ sở hạ tầng tổng thể, tiến hành việc phân đoạn và chia tách. Việc phân tách này sẽ cô lập các phân đoạn mạng dựa trên vai trò và chức năng. Một mạng riêng biệt được bảo mật có thể chứa các sự cố độc hại, giảm tác động xấu từ những kẻ xâm nhập, trong trường hợp chúng đã chiếm được một chỗ đứng nào đó, ở đâu đó trong mạng.

- Sự phân tách vật lý của các thông tin nhạy cảm

Các phân đoạn Mạng cục bộ (LAN) được phân tách bằng các thiết bị mạng truyền thống như các bộ định tuyến. Bộ định tuyến được đặt giữa các mạng nhằm mục đích tạo ranh giới, tăng số lượng broadcast domains và lọc lưu lượng phát sóng của người dùng sao cho hiệu quả nhất. Các ranh giới này có thể được sử dụng để chứa các vi phạm an ninh, bằng cách hạn chế lưu lượng truy cập đến các phân đoạn riêng biệt và thậm chí có thể tắt các phân đoạn của mạng trong quá trình xâm nhập, hạn chế truy cập đối thủ.

Lời khuyên:

Thực hiện các nguyên tắc về đặc quyền ít nhất (Principles of Least Privilege) và "cần biết" (need-to-know) khi thiết kế các phân đoạn mạng.

Phân tách các thông tin nhạy cảm và các yêu cầu bảo mật thành các phân đoạn mạng.

Áp dụng các khuyến nghị bảo mật và toàn bộ các cấu hình an toàn cho tất cả các phân đoạn mạng và lớp mạng.

- Sự phân tách ảo của các thông tin nhạy cảm

Khi công nghệ thay đổi, các chiến lược mới được phát triển để cải thiện hiệu quả CNTT và kiểm soát an ninh mạng. Phân tách ảo là sự cô lập có logic của các mạng trên cùng một mạng vật lý. Các nguyên tắc thiết kế phân đoạn vật lý tương tự được áp dụng cho phân đoạn ảo, nhưng lại không hề yêu cầu phần cứng bổ sung. Các công nghệ hiện có có thể được sử dụng để ngăn chặn kẻ tấn công xâm nhập vào các phân đoạn mạng nội bộ khác.

Lời khuyên:

Sử dụng LAN ảo riêng để tách biệt người dùng khỏi phần còn lại của broadcast domains.

Sử dụng công nghệ Định tuyến và Chuyển tiếp Ảo (VRF - Virtual Routing and Forwarding) để phân đoạn lưu lượng mạng trên nhiều bảng định tuyến cùng một lúc trên một bộ định tuyến.

Sử dụng VPN để mở rộng máy chủ/ mạng một cách an toàn bằng cách tunneling qua mạng công cộng hoặc riêng tư.

Giới hạn truyền thông kênh ngang không cần thiết

Việc cho phép truyền thông workstation-to-workstation (trạm-trạm) không lọc (cũng như các liên lạc ngang hàng peer-to-peer khác) sẽ tạo ra các lỗ hổng nghiêm trọng, cho phép kẻ tấn công mạng dễ dàng lây lan sang nhiều hệ thống. Kẻ xâm nhập này có thể thiết lập một "beach head" (tạm dịch: đầu bãi biển) hoạt động hiệu quả trong mạng và sau đó lan truyền để tạo backdoors nhằm duy trì sự liên tục và gây khó khăn cho việc ngăn chặn và tiêu diệt của người bảo vệ.

Lời khuyên:

- Hạn chế giao tiếp bằng cách sử dụng quy tắc tường lửa dựa trên máy chủ để từ chối luồng gói từ các máy chủ khác trong mạng. Các quy tắc tường lửa có thể được tạo để lọc trên thiết bị lưu trữ, người dùng, chương trình hoặc địa chỉ IP để hạn chế quyền truy cập từ các dịch vụ và các hệ thống.

- Thực hiện một Danh sách điều khiển truy cập VLAN (VACL), một bộ lọc điều khiển truy cập đến/ từ VLAN. Các bộ lọc VACL nên được tạo ra để từ chối các gói tin có khả năng chuyển sang các VLAN khác.

- Phân tách mạng một sao cho thật logic bằng cách phân tách vật lý hoặc phân tách ảo, cho phép quản trị viên mạng tách biệt các thiết bị quan trọng trên các phân đoạn mạng.

Củng cố các thiết bị mạng

Một cách cơ bản để tăng cường an ninh cơ sở hạ tầng mạng là bảo vệ các thiết bị mạng với các cấu hình an toàn. Các cơ quan chính phủ, các tổ chức và các nhà cung cấp hiện đều đang đưa ra một loạt các tài nguyên cho các quản trị viên về cách củng cố cho các thiết bị mạng trở nên mạnh mẽ hơn.

Các tài nguyên này bao gồm các benchmark và các phương pháp hay nhất. Các lời khuyên ngay phía dưới đây nên được thực hiện tuân thủ các luật, quy định, chính sách bảo mật website, tiêu chuẩn và theo thực tế. Các hướng dẫn này cung cấp một cấu hình bảo mật cơ bản cho doanh nghiệp bảo vệ tính toàn vẹn của các thiết bị cơ sở hạ tầng mạng.

Lời khuyên:

- Tắt giao thức quản trị từ xa không được mã hóa được sử dụng để quản lý cơ sở hạ tầng mạng (ví dụ: Telnet, FTP).

- Tắt các dịch vụ không cần thiết (ví dụ: các giao thức khám phá, định tuyến nguồn, HTTP, SNMP, BOOTP).

- Sử dụng SNMPv3 (hoặc phiên bản tiếp theo) nhưng không sử dụng chuỗi cộng đồng SNMP.

- Truy cập an toàn vào các giao diện điều khiển, phụ trợ và dòng VTY.

- Thực hiện các chính sách mật khẩu mạnh mẽ và sử dụng mã hóa mật khẩu mạnh nhất hiện có.

- Bảo vệ router/ switch bằng cách kiểm soát danh sách truy cập của các quản trị viên từ xa.

- Hạn chế quyền truy cập vật lý vào bộ định tuyến/switch.

- Sao lưu cấu hình và lưu trữ ngoại tuyến. Sử dụng phiên bản mới nhất của hệ điều hành thiết bị mạng và cập nhật tất cả các bản vá lỗi.

- Định kỳ kiểm tra cấu hình bảo mật chống lại các yêu cầu bảo mật.

- Bảo vệ các tệp cấu hình bằng mã hóa và/ hoặc kiểm soát truy cập khi gửi chúng đi bằng điện tử và khi chúng được lưu trữ và sao lưu.

Truy cập an toàn vào thiết bị cơ sở hạ tầng

Các đặc quyền quản trị trên các thiết bị cơ sở hạ tầng cho phép truy cập vào các tài nguyên thường không có sẵn cho hầu hết người dùng, và cho phép thực hiện các thực thi lẽ ra bị hạn chế. Khi đặc quyền của quản trị viên được cấp phép không đúng cách, được cấp rộng rãi và/ hoặc không được kiểm tra chặt chẽ, những kẻ tấn công có thể khai thác sự lỏng lẻo này. Các đặc quyền bị xâm phạm này cho phép các đối thủ di chuyển ngang trong mạng, mở rộng quyền truy cập và có khả năng cho phép toàn quyền kiểm soát xương sống của cơ sở hạ tầng. Việc truy cập cơ sở hạ tầng trái phép có thể được giảm thiểu bằng cách thực hiện đúng các chính sách và thủ tục của việc an toàn truy cập.

Lời khuyên:

- Triển khai xác thực đa yếu tố

Xác thực là một quá trình nhằm xác thực đúng danh tính của người dùng. Kẻ tấn công luôn có xu hướng nhắm mục tiêu vào các quá trình xác thực yếu. Xác thực đa yếu tố sử dụng ít nhất hai thành phần nhận dạng để xác thực đúng danh tính của người dùng nhất định nào đó. Thành phần danh tính này sẽ bao gồm các nội dung mà chỉ có người dùng đó biết (ví dụ: mật khẩu); hoặc một đối tượng mà người dùng sở hữu (ví dụ: mã thông báo); hoặc một đặc điểm chỉ có duy nhất trên người dùng (ví dụ: sinh trắc học).

- Quản lý các đặc quyền truy cập

Hãy sử dụng một máy chủ được ủy quyền để lưu trữ các thông tin truy cập dùng cho việc quản lý thiết bị mạng. Loại máy chủ này cho phép quản trị viên chỉ định các mức đặc quyền khác nhau cho từng người dùng, dựa trên nguyên tắc "đặc quyền tối thiểu" (principle of least privilege). Nhờ việc chỉ định này, hệ thống sẽ tự động từ chối thực thi khi người dùng cố gắng thực hiện một lệnh trái phép nào đó.

Để tăng cường độ mạnh mẽ và sự vững chắc của việc xác thực người dùng, nếu có thể, bạn hãy triển khai thêm máy chủ cứng xác thực token (hard token authentication server), ngoài máy chủ AAA.

Xác thực đa yếu tố thực sự góp phần đáng kể trong việc tăng sự khó khăn cho những kẻ xâm nhập có mục đích xấu, những kể có ý muốn ăn cắp và sử dụng lại thông tin đăng nhập để giành giật quyền truy cập vào các thiết bị mạng.

- Quản lý thông tin đăng nhập quản trị

Việc xác thực đa yếu tố là giải pháp hàng đầu và tốt nhất mà các bạn nên triển khai ngay lập tức. Tuy nhiên, nếu các hệ thống không thể đáp ứng được việc xác thực đa yếu tố này, thì ít nhất bạn nên cải thiện mức độ bảo mật của mình bằng cách thay đổi mật khẩu mặc định bằng những mật khẩu có độ phức tạp cao.

Một mật khẩu được đánh giá là phức tạp bao gồm gồm ít nhất 14 ký tự chưa cả chữ thường, chữ hoa, số và ký tự đặc biệt. Tiếp đó, hãy áp dụng ngay các chính sách hết hạn và sử dụng lại cho các mật khẩu của hệ thống. Nếu một mật khẩu được lưu trữ để dành riêng cho các trường hợp truy cập khẩn cấp, hãy giữ chúng tại một vị trí ở ngoài mạng và được bảo vệ cẩn thận, chẳng hạn như két sắt an toàn.

Thực hiện quản lý ngoài băng tần (Out-of-Band Management)

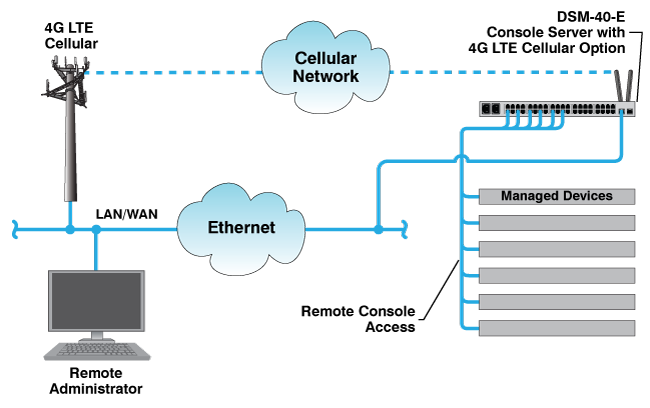

Quản lý Out-of-Band (OoB) sử dụng các đường truyền thông thay thế để quản lý các thiết bị cơ sở hạ tầng mạng từ xa.

Out-of-Band Management

Những đường dẫn chuyên dụng này có thể khác nhau về cấu hình và sẽ chứa bất kỳ thứ gì từ virtual tunneling đến các phân tách vật lý (physical separation). Sử dụng truy cập OoB để quản lý cơ sở hạ tầng mạng sẽ giúp tăng cường bảo mật bằng cách hạn chế quyền truy cập và phân tách lưu lượng người dùng khỏi lưu lượng quản lý mạng. Bên cạnh đó, quản lý OoB cung cấp các hoạt động giám sát an ninh và có thể thực hiện các hành động khắc phục sự cố ngay, đồng thời khiến cho kẻ xâm nhập không có khả năng quan sát và nhận biết được những thay đổi này.

Quản lý OoB có thể được thực hiện ảo hoặc thực hiện vật lý, hoặc lai của cả hai (ảo vật lý). Xây dựng cơ sở hạ tầng mạng vật lý bổ sung là lựa chọn an toàn nhất cho các nhà quản lý, mặc dù giải pháp này có thể rất tốn kém trong quá trình thực hiện và duy trì. Tuy việc triển khai ảo ít tốn kém hơn, nhưng hình thức này lại yêu cầu các thay đổi trong cấu hình và quản trị một cách đáng kể. Trong một số trường hợp, chẳng hạn như truy cập vào các địa điểm từ xa, tunnel được mã hóa ảo có thể là lựa chọn duy nhất có tính khả thi.

Lời khuyên:

- Tách lưu lượng truy cập mạng tiêu chuẩn khỏi lưu lượng truy cập quản lý.

- Thực thi lưu lượng quản lý trên thiết bị chỉ đến từ OoB.

- Áp dụng mã hóa cho tất cả các kênh quản lý.

- Mã hóa tất cả các truy cập từ xa vào các thiết bị cơ sở hạ tầng, như terminal hoặc dial-in servers.

- Quản lý tất cả các chức năng quản trị từ một máy chủ chuyên dụng (đầy đủ bản vá) qua một kênh an toàn, tốt nhất là trên OoB.

- Củng cố các thiết bị quản lý mạng bằng cách kiểm tra các bản vá lỗi, tắt các dịch vụ không cần thiết trên routers và switches, thực thi các chính sách mật khẩu mạnh. Giám sát mạng và xem lại nhật ký Implement access controls chỉ cho phép các dịch vụ quản trị hoặc dịch vụ quản lý được yêu cầu (SNMP, NTP SSH, FTP, TFTP).

Xác nhận tính toàn vẹn của phần cứng và phần mềm

Các sản phẩm được mua thông qua các kênh trái phép thường được gọi là thiết bị "giả mạo" (counterfeit), "hạ cấp"(secondary) hoặc "thị trường xám" (grey market). Đã có rất nhiều báo chí thông cáo về vấn đề các phần cứng và phần mềm lậu, giả mạo được đưa vào thị trường. Các sản phẩm giả mạo này đều chưa được kiểm tra kỹ lưỡng về việc chúng có đáp ứng được các tiêu chuẩn chất lượng hay không, do đó nếu sử dụng các phần mềm và phần cứng không rõ gốc gác này sẽ đặt hệ thống mạng của bạn vào những rủi ro không lường trước được.

Grey market

Thiếu hiểu biết về tính hợp pháp và chính thống của phần cứng, phần mềm, vô hình chung, bạn đang góp phần vào các nguy cơ làm tổn hại tính toàn vẹn tổng thể của môi trường mạng. Các sản phẩm được giao dịch trên thị trường "chợ trời" trôi nổi thường là các thiết bị giả, bị đánh cắp hoặc đã cũ kĩ và lỗi thời. Sử dụng các sản phẩm này, bạn có thể gây ảnh hưởng trực tiếp đến hiệu suất và xâm phạm tính bảo mật, tính toàn vẹn, tính khả dụng của các tài sản mạng. Hơn nữa, biết đâu các phần mềm độc hại hoặc phần cứng độc hại đã được cài đặt sẵn trên thiết bị mà bạn mua, điều này thật nguy hiểm! Ngoài ra, những phần mềm độc hại và trái phép có thể được tải lên thiết bị của bạn trong quá trình hoạt động, vì vậy việc kiểm tra tính toàn vẹn của phần mềm phải được ưu tiên thực hiện thường xuyên.

Lời khuyên:

- Duy trì kiểm soát chặt chẽ chuỗi cung ứng; chỉ giao dịch mua bán với các đại lý được ủy quyền.

- Yêu cầu người bán lại (reseller) thực hiện kiểm tra tính toàn vẹn chuỗi cung ứng, để xác thực tính chính thống của phần cứng và phần mềm đó.

- Kiểm tra thiết bị xem có dấu hiệu giả mạo hay không.

- Xác nhận số sê-ri từ nhiều nguồn.

- Tải xuống phần mềm, bản cập nhật, bản vá và bản nâng cấp từ các nguồn được xác thực.

- Thực hiện xác minh hàm băm và so sánh các giá trị với cơ sở dữ liệu của nhà cung cấp để phát hiện ra những sửa đổi trái phép đối với firmware.

- Giám sát và đăng nhập thiết bị, xác minh cấu hình mạng của thiết bị theo lịch trình thông thường.

- Đào tạo chủ sở hữu mạng, quản trị viên và nhân viên mua sắm để giúp họ tăng nhận thức về các thiết bị lậu, giả mạo, kém chất lượng.

VCCLoud via www.us-cert.gov

>> Có thể bạn quan tâm: Security tip: Làm sao để giảm Spam