Lỗ hổng bảo mật là gì? Một số kỹ thuật tấn công mạng phổ biến

Chúng ta đã nghe nhiều về các cảnh báo lỗ hổng bảo mật hay cuộc tấn công vào hệ thống/phần mềm nhưng chưa hiểu rõ ý nghĩa của thuật ngữ này và một số kỹ thuật tấn công mạng tin tặc sử dụng. Trong bài viết này, Bizfly Cloud sẽ đồng hành cùng bạn tìm hiểu tường tận về lỗ hổng bảo mật và một số kỹ thuật tin tặc đang dùng để tấn công hệ thống của bạn.

Hiểu đúng và đủ sẽ giúp chúng ta nâng cao cảnh giác cùng trang bị kỹ năng cần thiết để phát hiện và xử lý các cuộc xâm nhập bất hợp pháp.

Những điều cơ bản cần biết về lỗ hổng bảo mật

Lỗ hổng bảo mật là gì?

Lỗ hổng bảo mật là những lỗi hoặc điểm yếu trên hệ điều hành hay phần mềm của hệ thống mà qua đó, tin tặc lợi dụng để khai thác tài nguyên của chúng ta phục vụ cho mục đích của họ.

Microsoft đưa ra định nghĩa về lỗ hổng bảo mật: Là các điểm yếu trong sản phẩm, cho phép kẻ tấn công thỏa hiệp tính toàn vẹn, tính khả dụng và tính bảo mật của sản phẩm đó.

Nguyên nhân tạo ra các lỗ hổng bảo mật

Sau khi đã hiểu được lỗ hổng bảo mật là gì, chúng ta hãy cùng nhau tìm hiểu những nguyên nhân gây ra lỗ hổng bảo mật sau đây:

- Độ phức tạp của hệ thống: Hệ thống càng phức tạp thì xác suất của lỗ hổng, sai sót trong cấu hình càng cao

- Tính phổ biến: Các phần cứng, hệ điều hành, mã hoặc phần mềm càng phổ biến thì khả năng tin tặc có thể tìm thấy hoặc có thông tin về lỗ hổng càng cao.

- Mức độ kết nối của thiết bị: Một thiết bị càng được kết nối nhiều thì xác suất xuất hiện lỗ hổng càng cao.

- Quản lý mật khẩu kém: Tấn công brute-force có thể phá những mật khẩu yếu hoặc việc sử dụng lại mật khẩu có thể gây ra 1 hoặc nhiều vi phạm dữ liệu và là nguyên nhân gây ra lỗ hổng.

- Lỗi hệ điều hành: Hệ điều hành cũng có thể có lỗ hổng giống như bất kỳ phần mềm nào khác. Thường thì những hệ điều hành chạy mặc định và cho tất cả người dùng có quyền truy cập đầy đủ có thể tạo cơ hội cho các vi-rút hay phần mềm độc hại thực thi các lệnh.

- Việc sử dụng Internet: Lỗ hổng bảo mật tỷ lệ thuận với tần suất sử dụng Internet vì khi sử dụng Internet các phần mềm gián điệp và phần mềm quảng cáo có thể được tự động cài đặt trên máy tính.

- Lỗi phần mềm: Khi phát triển phần mềm thì lập trình viên có thể vô tình hoặc cố ý để lại lỗ hổng có thể khai thác.

- Không kiểm tra đầu vào của người dùng: Trang web hoặc phần mềm có thể thực thi các lệnh SQL ngoài ý muốn và gây ra lỗ hổng nếu nó cho rằng tất cả các đầu vào đều an toàn.

- Con người: Con người sau hệ thống của bất kỳ tổ chức nào có thể là nguyên nhân lớn nhất gây ra lỗ hổng và là mối đe dọa hàng đầu đối với các tổ chức đó. Kiểu tấn công này còn được gọi là tấn công phi kỹ thuật (social engineering).

Lỗ hổng bảo mật là những lỗi hoặc điểm yếu trên hệ điều hành hay phần mềm của hệ thống

Phân loại lỗ hổng bảo mật

Có thể phân chia theo 3 loại:

Lỗ hổng loại C: tin tặc lợi dụng tạo ra các cuộc tấn công kiểu DOS (Denial of Services - Từ chối dịch vụ). Mục đích của chúng chỉ muốn làm giảm chất lượng dịch vụ, ngưng trệ - gián đoạn hệ thống nhưng không phá hỏng dữ liệu hay chiếm đoạt quyền kiểm soát hệ thống.

Lỗ hổng loại B: tin tặc tự động phân quyền truy cập hệ thống mà không cần kiểm tra tính hợp lệ dẫn tới hệ quả chúng có thể lấy các dữ liệu quan trọng, thông tin mật.

Lỗ hổng loại A: tin tặc có thể truy cập trái phép vào hệ thống và thực hiện các thủ thuật để phá hủy toàn bộ hệ thống.

Một số kỹ thuật tấn công mạng tin tặc lợi dụng lỗ hổng bảo mật để tấn công

Tấn công bị động, tấn công chủ động

Tấn công bị động

Đây là một dạng tấn công rất nguy hiểm và khó bị phát hiện do tin tặc đi qua các lỗ hổng bảo mật để tác động trực tiếp vào thiết bị trên mạng nhưng hệ thống không phát hiện được hoạt động của nó.

Các phương thức thường dùng trong tấn công bị động là nghe trộm (sniffing, eavesdropping) và phân tích luồng thông tin (Traffic Analyst). Trong không gian truyền sóng, hacker cài đặt thiết bị lấy trộm nằm trong vùng phủ sóng của mạng hoặc đặt ở khoảng cách xa và sử dụng anten được hướng tới nơi phát sóng để tránh bị phát hiện.

Tấn công chủ động

Tin tặc tấn công trực tiếp vào một hoặc nhiều thiết bị trên mạng như vào AP, STA. Chúng có thể tìm cách truy cập vào 1 server để thăm dò, lấy dữ liệu quan trọng hoặc thay đổi cấu hình cơ sở hạ tầng mạng. Tấn công chủ động có khả năng phá hoại nhanh, mạnh và nhiều. Khi chúng ta phát hiện được xâm nhập trái phép và chưa kịp có phương án đối phó thì kẻ tấn công đã thực hiện xong quá trình phá hoại. Các phương thức tấn công khá đa dạng có thể chỉ ra như tấn công từ chối dịch vụ (DoS), sửa đổi thông tin (Message Modification), bomn, spam mail, replay, mạo danh…

Tin tặc tấn công trực tiếp vào một hoặc nhiều thiết bị trên mạng như vào AP, STA

Tấn công vào các tầng trong mô hình OSI

Tấn công vào tầng ứng dụng

Tin tặc khai thác lỗ hổng bảo mật của các phần mềm như Email, PostScript, FTP… trên máy chủ để chiếm đoạt quyền truy nhập hệ thống như quyền quản trị, quyền điều khiển; từ đó, họ sẽ kiểm soát được toàn bộ hệ thống và tiến hành các hoạt động có chủ đích.

Cách tấn công phổ biến là hacker dùng phần mềm Trojan để cấy ghép hoặc thay thế các đoạn chương trình trong một ứng dụng dùng chung, sau đó tin tặc sẽ theo dõi quá trình đăng nhập hệ thống mạng, lấy trộm thông tin tài khoản, mật khẩu và các dữ liệu nhạy cảm khác. Ngoài ra, hacker thay đổi một số tính năng trên ứng dụng như: cấu hình hệ thống thư điện tử để luôn tạo một bản sao gửi đến cho họ; tạo một giao diện giả website bình thường để lừa người dùng đăng nhập, sau đó trojan giữ thông tin đăng nhập lại và gửi thông báo lỗi, yêu cầu người dùng thực hiện lại thao tác và khởi động giao diện đăng nhập, khi đó thông tin người dùng đã bị lấy cắp.

Tấn công vào tầng Data Link

Ở tầng liên kết dữ liệu, tin tặc có thể truy cập vào bất kì đâu nên tạo điều kiện thuận lợi để tấn công DOS. Ngay cả khi WEP đã được bật, hacker truy cập tới thông tin lớp liên kết và thực hiện cuộc tấn công DOS. Khi không có WEP, hacker tác động tới các liên kết giữa STA và AP để cắt đứt truy cập mạng.

Tấn công tầng mạng

Nếu mạng cho phép bất kỳ client nào cũng có thể kết nối thì nó dễ bị tấn công DOS tầng mạng. Đối với mạng không dây chuẩn 802.11, tin tặc xâm nhập vào mạng và từ chối truy cập tới các thiết bị được liên kết AP.

Có thể hiểu như sau, hacker xâm nhập vào mạng 802.11 và phát đi hàng loạt gói tin ICMP qua cổng gateway. Trong lúc đó, gateway vẫn thông suốt nhưng dải tần chung 802.11b bị bão hòa và các client liên kết với AP sẽ rất khó khăn để gửi các gói tin đi.

Tấn công tầng vật lý

Để tấn công DOS vào tầng vật lý ở mạng có dây, hacker phải ở gần các máy tính trong mạng. Trong mạng không dây thì ngược lại, bất kỳ môi trường nào cũng có thể bị tấn công, có thể từ bên ngoài, ở một khoảng cách rất xa.

Trong mạng máy tính có dây, dấu hiệu nhận biết bị tấn công khá đơn giản như cáp hỏng, dịch chuyển cáp... nhưng với mạng không dây thì tin tặc không để lại bất cứ dấu hiệu nào. Hacker tìm cách tạm thời vô hiệu hóa mạng, cản trở quá trình giao tiếp trong hệ thống thông qua thao tác làm nhiễu loạn tín hiệu mạng.

Top công cụ dò quét lỗ hổng bảo mật tốt nhất

Các quản trị viên hệ thống thường có nhiều kỹ năng để tìm ra được lỗ hổng bảo mật là gì cho hệ thống của họ đồng thời cập nhật thường xuyên các bản vá, bản nâng cấp để khắc phục các lỗ hổng vốn có và đề phòng bị tấn công bởi các phần tử xấu trên mạng Internet.

Ngoài ra, có 1 cách rất đơn giản và hiệu quả là sử dụng những công cụ dò quét lỗ hổng bảo mật hệ thống. Vậy thì các công cụ tốt nhất để dò quét lỗ hổng bảo mật là gì? Hãy tiếp tục theo dõi top công cụ dò quét lỗ hổng bảo mật tốt nhất hiện nay ở phần bên dưới nhé.

1. Phần mềm Retina Network Security Scanner

Những cách thức mà Retina Network Security Scanner dò quét lỗ hổng bảo mật là gì? Nó được thiết lập các chức năng quét toàn bộ hệ thống để phát hiện ra lỗ hổng, đặc biệt là ở những phần dễ bị tổn thương nhất của hệ thống máy tính dựa vào máy chủ và các cổng kết nối với hệ thống đó.

Ngoài ra, người dùng có thể tùy chỉnh các chức năng của phần mềm này theo nhu cầu sử dụng của mình từ việc phát hiện ra lỗ hổng bảo mật là gì đến việc sắp xếp và khắc phục lỗ hổng. Retina Network Security Scanner còn tích hợp cả chức năng quét mạng không dây rất phù hợp cho nhiều hệ thống Internet không dây ở thời điểm hiện tại. Sau khi phân tích và đưa ra báo cáo từ công cụ này, bạn có thể chuyển các báo cáo đó sang định dạng HTML hoặc DOC để quản lý dễ dàng hơn.

Link download: caufesvisi.amebaownd.com/posts/11002963/

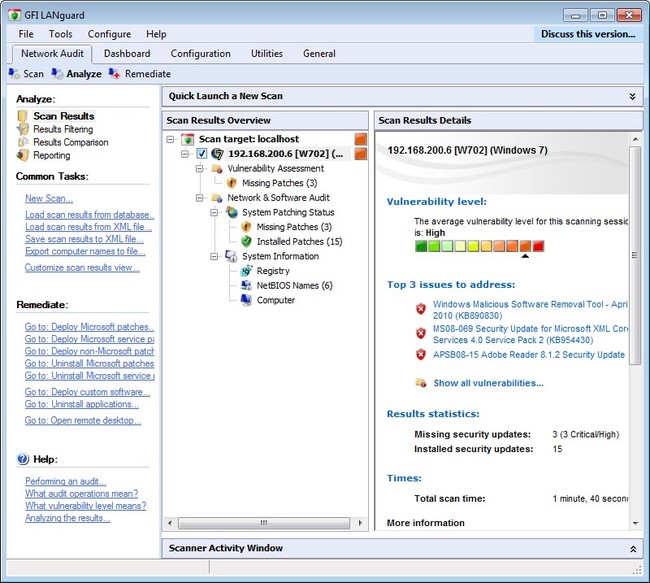

2. Công cụ quét lỗ hổng bảo mật GFI LanGuard

Đây là phần mềm bảo mật và vá lỗi bằng cách dò quét và kiểm tra toàn bộ network của hệ thống dựa theo các phương thức mà hacker có thể sử dụng để tấn công hệ thống được nhắm tới. GFI LANguard có thể phát hiện những lỗ hổng bảo mật tiềm tàng bằng cách phân tích mọi hoạt động của hệ điều hành và các ứng dụng đang chạy trong hệ thống được dò quét.

Ngoài ra GFI LANguard còn có khả năng phân tích các cổng (Ports) đang mở trên các máy tính, các tài nguyên chia sẻ (shares), các cảnh báo về lỗ hổng bảo mật, điểm yếu của hệ thống máy tính và mức độ cập nhật của các bản vá lỗi của hệ thống (service pack level), các hotfixes chưa được cài đặt và cuối cùng là các thông tin dễ bị kẻ tấn công lợi dụng khai thác như NETBIOS (computer name, workgroup, User nào đã log-on vào computer).

Link download: gfi.com/products-and-solutions/network-security-solutions/gfi-languard/download

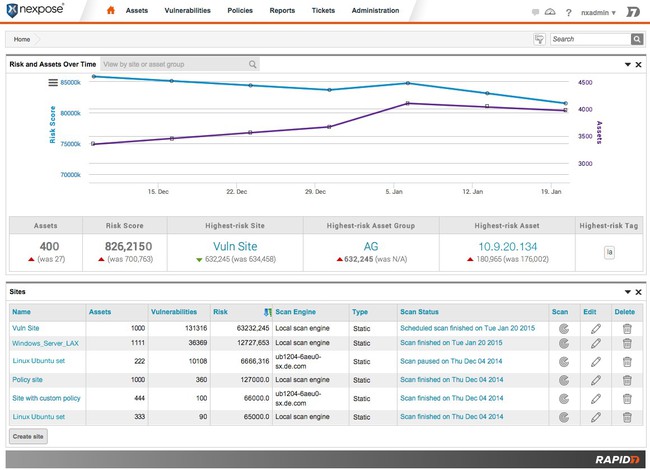

3. Công cụ dò quét lỗ hổng bảo mật Nexpose

Một số người thắc mắc về nhà cung cấp công cụ Nexpose để dò quét lỗ hổng bảo mật là gì? Đó là một công ty khá nổi tiếng trong việc cung cấp các giải pháp quản lý lỗ hổng trong giới công nghệ toàn cầu có tên là Rapid7. Rapid7 đã phát triển Nexpose như 1 giải pháp toàn diện để quản lý lỗ hổng bảo mật nhằm hỗ trợ cho nhóm quản trị viên hoạt động trong hệ thống mạng lưới dò quét đưa ra những quyết định khắc phục lỗ hổng tốt hơn và nhanh chóng hơn.

Ngoài ra nó cũng có chức năng khá tương tự với công cụ GFI LanGuard được nhắc đến ở trên trong việc cung cấp nhiều chức năng để scan lỗ hổng của hệ điều hành, đồng thời đưa ra nhưng thống kê chi tiết về các lỗ hổng từ không nghiêm trọng đến nghiêm trọng cho quản trị viên.

Link download: rapid7.com/products/nexpose/download/

Chúng tôi hy vọng qua bài viết này, Bizfly Cloud đã giúp bạn có những thông tin cơ bản về lỗ hổng bảo mật và các thủ thuật tin tặc đang sử dụng để đưa ra những biện pháp phòng thủ hiệu quả.

Nguồn: Bizfly Cloud chia sẻ

>> Có thể bạn quan tâm: Tấn công DDoS - kẻ hủy diệt thầm lặng và cách bảo vệ hệ thống tối ưu

Bizfly Cloud là nhà cung cấp dịch vụ điện toán đám mây với chi phí thấp, được vận hành bởi VCCorp.

Bizfly Cloud là một trong 4 doanh nghiệp nòng cốt trong "Chiến dịch thúc đẩy chuyển đổi số bằng công nghệ điện toán đám mây Việt Nam" của Bộ TT&TT; đáp ứng đầy đủ toàn bộ tiêu chí, chỉ tiêu kỹ thuật của nền tảng điện toán đám mây phục vụ Chính phủ điện tử/chính quyền điện tử.

Độc giả quan tâm đến các giải pháp của Bizfly Cloud có thể truy cập tại đây.

DÙNG THỬ MIỄN PHÍ và NHẬN ƯU ĐÃI 3 THÁNG tại: Manage.bizflycloud