An ninh máy tính: Red Team, Blue Team và Purple Team

Bất cứ khi nào chúng ta thảo luận về an toàn thông tin xét trên quan điểm phòng thủ, chúng ta đều có khuynh hướng suy nghĩ về việc bảo vệ, kiểm soát thiệt hại và cách phản ứng lại. Cùng Bizfly Cloud tìm hiểu qua bài viết dưới đây nhé!

Tuy nhiên, việc áp dụng suy nghĩ của kẻ tấn công có thể giúp các doanh nghiệp nâng cao cơ hội tự bảo vệ mình trước các mối đe dọa không ngừng thay đổi.

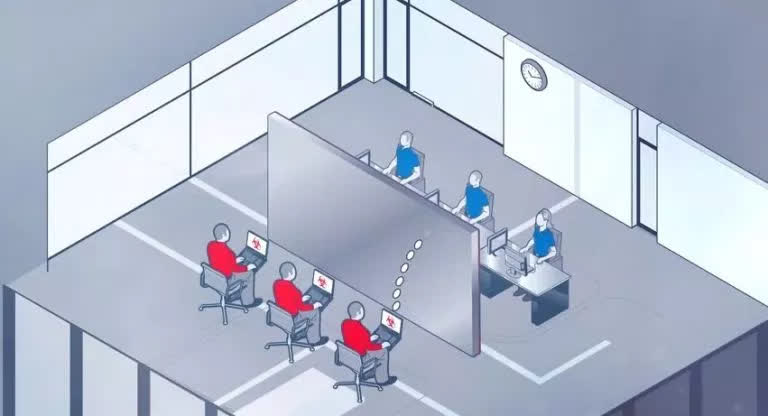

Trong thuật ngữ quân sự, thuật ngữ Red Team thường được sử dụng để xác định các nhóm có tay nghề cao và có tổ chức, hoạt động như các đối thủ và/hoặc kẻ thù hư cấu đối đầu với lực lượng "chính quy" - hay còn gọi là Blue Team.

Về cơ bản, Red Team dựa vào chuyên môn riêng của mình để khám phá bất kỳ cách nào có thể để lên kế hoạch và triển khai một cuộc tấn công - do đó hãy cố gắng đi theo hướng quan điểm cũng nhưthái độ của một kẻ tấn công tiềm năng.

Những mô phỏng này nhằm mục đích tái hiện một trường hợp khẩn cấp thực sự và sau đó cải thiện khả năng phòng vệ của cả đội để chống lại một cuộc tấn công.

Đồng thời, các thành viên Blue Team đã được huấn luyện và dự kiến phát hiện, chống đối và làm suy yếu các nỗ lực tấn công của Red Team.

Tất cả các khái niệm này cũng được phổ cập đặc biệt trong lĩnh vực an ninh máy tính cũng như trong trường hợp này, các hoạt động thù địch của Red Team mang hình thức kiểm tra thâm nhập tinh vi, kết quả là đánh giá đáng tin cậy về khả năng phòng thủ của doanh nghiệp/tổ chức và tình trạng an toàn.

Nói chung, Red Team được đưa ra một nhiệm vụ rất cụ thể - ví dụ như đánh giá khả năng truy cập dữ liệu nhạy cảm được lưu trữ trong cơ sở dữ liệu.

Trong một kịch bản như vậy, nhóm sẽ phải hoạt động như một nhân tố đe dọa bên ngoài nhận ra được bất kỳ cơ hội nào để khai thác lỗi và điểm yếu của cơ sở hạ tầng với mục tiêu nhằm khai thác các mẩu thông tin cần thiết.

Trong khi đó, Blue Team sẽ chịu trách nhiệm về bất kỳ bước phòng ngự nào.

Red Team mang chức năng vừa xác định bất kỳ lỗ hổng nào có trong hệ thống phòng thủ PPT (Con người, Quy trình và Công nghệ) và vừa giúp tổ chức cải thiện khả năng phòng thủ của mình.

Trong khi vai trò của Red Team thường được xác định rõ ràng thì các nhiệm vụ của Blue Team (là các nhà phân tích SOC và xử lý phản hồi) lại khó đoán, nó không được coi như một ưu tiên: do đó, các cuộc tấn công mô phỏng trước đây được dự kiến sẽ kiểm tra và nâng cao kỹ năng sau này, kích động một vòng xoắn tiến.

Lịch trình công việc của Blue Team bao gồm truy cập dữ liệu log, sử dụng SIEM, thu thập thông tin tình báo đe dọa, thực hiện lưu lượng truy cập và phân tích lưu lượng dữ liệu; chúng ta có thể so sánh sứ mệnh của họ như tìm kim đáy bể…

Mặt khác, các thành viên của Red Team phải nhận thức được bất kỳ TTP tiềm năng nào của đối phương (bao gồm Chiến thuật, Kỹ thuật, Quy trình), mà Blue Team dự kiến sẽ phát hiện và chống lại.

Trong khi tự động hóa có thể chứng minh là hữu ích ở giai đoạn này, Blue Team không nên chỉ dựa vào công nghệ mà phải cần cả hai phía yếu tố, trực giác, chuyên môn cũng như là sự khéo léo không thể thay thế (điều này vẫn chưa có) - trong đó social engineering (kỹ thuật phi kỹ thuật) (chẳng hạn như Spear phishing) là sự gợi nhắc mạnh mẽ.

Hãy quay trở lại với hành vi trộm cắp dữ liệu mô phỏng của chúng tôi - trong tình huống như vậy, các thành viên Red Team sẽ phải luôn hành động như những tên tội phạm mạng. Bước đầu tiên có thể làm là nhắm mục tiêu vào máy tính của người dùng cuối cùng, do đó sẽ nhận được thông tin đăng nhập hữu ích để thu thập thông tin từ bên trong mạng. Điều này có thể dẫn đến việc leo thang đặc quyền, nhằm tìm kiếm các thông tin đặc quyền có thể cấp quyền truy cập vào cơ sở dữ liệu trung tâm. Nếu nói cơ sở dữ liệu được truy cập, việc đánh cắp dữ liệu hiệu quả có thể xảy ra, thường là thông qua một kết nối mạng với bên ngoài, với Web.

Blue Team sẽ có thể nhận thấy những nỗ lực đó, chuyển động về phía bên, và dùng bất kỳ các bước đi đặc trưng nào của cái được gọi là kill chain (chuỗi hủy diệt) càng sớm càng tốt - về cơ bản, nó phải chống lại cuộc tấn công và ngăn Red Tean tiến tới mục tiêu của nó.

Mặc dù tổng quan ngắn này có thể khiến khiến ta thấy nhiệm vụ của Nhóm trông khá đơn giản, nhưng thực sự không phải vậy.

Red Team vs Blue Team - điều gì khiến cuộc đối đầu của họ diễn ra thành công?

Như chúng ta đã thấy, cả hai đội phải hoàn thành các nhiệm vụ phức tạp - nhưng điều gì làm cho các hoạt động của họ thực sự có hiệu quả?

Một yếu tố quan trọng cho sự thành công của Red Team là khả năng đi theo hướng suy nghĩ, quan điểm tấn công của một hacker thực sự. Do đó, các thành viên của họ không được chọn trong số những người đã đóng góp (hoặc vẫn đang đóng góp) để bảo vệ cơ sở hạ tầng của doanh nghiệp, vì điều đó sẽ tạo ra xung đột về quyền lợi có thể cản trở nỗ lực thù địch thật sự và sự đánh giá an ninh công bằng.

Một "tư duy ngoài lề" là cần thiết, và sự cần thiết này có thể được giải quyết tốt hơn bằng cách dựa vào sự hỗ trợ bên ngoài hoặc các nhân sự không liên quan.

Một kẻ tấn công thực sự sẽ bỏ qua bất kỳ các quy tắc, nghi thức và vấn đề đạo đức nào (anh ta/cô ta có thể là một tên khủng bố, một tội phạm, hoặc thậm chí là một cựu nhân viên đầy phẫn nộ) - việc áp dụng tâm lý như vậy có thể là một điều khó khăn.

Trong một số trường hợp, cuộc đối đầu giữa các đội bắt đầu như sự luyện tập trừu tượng thuần túy, trong một phòng họp; tuy nhiên, đây mới chỉ là khởi đầu - một thử nghiệm thực sự đòi hỏi các cuộc tấn công thực sự, và điều này dĩ nhiên không thể bỏ qua an ninh vật lý của một tổ chức.

Thực tế, việc tái hiện một kịch bản thực tế không phải lúc nào cũng là lựa chọn - ví dụ, một cuộc tấn công nghiêm trọng vào các địa điểm quan trọng và cơ sở hạ tầng có thể dẫn đến thiệt hại không thể khắc phục hoặc thậm chí tổn thất về mặt con người.

Tuy nhiên, bất cứ khi nào có thể, các thử nghiệm thực tế cần được cân nhắc, và các thử nghiệm cũng nên tập trung vào điểm yếu nhất trong hệ thống an ninh - đó là con người (chẳng hạn như đội ngũ nhân viên).

Red Team có thể có cơ hội quan sát phản ứng của nhân viên đối với một số đầu vào cụ thể - như các tệp đính kèm e-mail độc hại, ổ USB "lạ" còn lại trong các cơ sở HQ (bãi đậu xe hoặc nhà vệ sinh).

Nếu công ty đã ban hành chính sách bảo mật của riêng mình, các nỗ lực của Red Team sẽ có thể đánh giá kiến thức, nhận thức và kỷ luật của nhân viên về nó, cũng như khả năng thực thi các quy tắc của doanh nghiệp.

Mặc dù không được bỏ qua các hoạt động an ninh và hành vi của nhân viên, nhưng các mạng không dây đã tạo ra một chiến trường khác xứng đáng với sự chú ý tối đa.

Việc di chuyển từ mạng có dây đến Wi-Fi đã được minh bạch và rõ ràng bất chấp nhu cầu về một phương pháp bảo mật riêng biệt, cụ thể cho từng giải pháp.

Một trong những mối đe dọa nghiêm trọng nhất đối với mạng không dây là cái gọi là Wardriving, nó mở đường cho việc theo dõi các hoạt động độc hại và khai thác.

Hợp tác, Phản hồi qua lại và Cải tiến liên tục

Tính hữu dụng của Red Team và cách tiếp cận của Blue Team nằm trong tương tác và phản hồi qua lại, trong khả năng biến thách thức thành một cách để cải thiện khả năng phát hiện và chống lại các mối đe dọa của một tổ chức.

Sự hợp tác như vậy nên phấn đấu để Cải tiến liên tục, Blue Team nên xem các hoạt động của Red Team như một cơ hội để hiểu các chiến thuật, kỹ thuật và quy trình của kẻ tấn công tiềm năng.

Mặc dù sự thất bại của SOC trong việc chú ý đến vi phạm có thể phụ thuộc vào những thiếu sót của nhân viên, nhưng nó cũng có thể là kết quả của các biện pháp không phù hợp trong việc chống lại với các phương pháp tấn công thực sự được tinh lọc hoặc thậm chí chưa từng được biết đến trước đây.

Cuộc tấn công của Red Team có thể vạch trần những điểm yếu này trước khi bọn tội phạm thực sự có thể lợi dụng chúng. Vì mỗi team có các mục đích khác nhau nên các biện pháp của họ cũng khác nhau.

Red Team dự kiến sẽ sử dụng các công cụ tấn công (ví dụ, Meterpreter hoặc Metasploit), để biết SQL injection là gì, sử dụng các công cụ quét mạng (Nmap), để sử dụng các ngôn ngữ kịch bản, để nhận ra các lệnh của bộ định tuyến và tường lửa, v.v.

Mặt khác, Blue Team phải hiểu từng giai đoạn bất kỳ của một phản ứng sự cố, để nắm vững quyền chia sẻ công cụ và ngôn ngữ của riêng mình, nhận thấy các mẫu lưu lượng đáng ngờ, xác định các chỉ số của Compromise, sử dụng IDS đúng cách, thực hiện các phân tích và kiểm tra pháp y trên các Hệ điều hành khác nhau.

Một sắc màu mới trên Horizon

Vì mỗi đội đều cố gắng đạt được mục tiêu riêng của mình - và, khi đã được xác định, các KPI của riêng mình - để có cả hai team làm việc hiệp lực với nhau không phải là một nhiệm vụ dễ dàng.

Tuy nhiên, mục tiêu cuối cùng vẫn là giúp doanh nghiệp đạt được mức độ bảo mật cao hơn; do đó, một team mới - chính xác hơn, một "chức năng" mới ngày càng nhận được sự chú ý nhiều hơn.

Nhân tố mới, "Purple Team", sẽ phải tối đa hóa và đảm bảo hiệu quả hoạt động của các nhóm "truyền thống", bằng cách kết hợp chương trình phòng thủ của Blue Team với các điểm yếu của Red Team, do đó để tạo ra những nỗ lực liên kết nhằm tối đa hóa kết quả và các chỉ số KPI do doanh nghiệp dẫn đầu.

Tham khảo:

http://redteams.net/blog/2013/what-is-a-red-team

https://www.army.mil/aps/09/information_papers/red_team_education.html

https://danielmiessler.com/study/red-blue-purple-teams/

Link gốc: https://securityaffairs.co/wordpress/49624/hacking/cyber-red-team-blue-team.html

VCCloud via securityaffairs.co

>> Có thể bạn quan tâm: Spear Phishing - Hãy coi chừng "bạn bè" của bạn