Sử dụng WPScan để pentest WordPress

WPScan được viết bằng ngôn ngữ Ruby, là công cụ quét các lỗi bảo mật trên WordPress - là một trong mã nguồn mở miễn phí được dùng phổ biến trên toàn thế giới. WPScan được các chuyên gia bảo mật, các quản trị viên sử dụng để phát hiện các lỗ hổng bảo mật. Bài viết sau đây, Bizfly Cloud sẽ hướng dẫn bạn sử dụng công cụ WPScan này.

WPScan là black box vulnerability scanner cho WordPress được viết bằng PHP chủ yếu tập trung vào các loại lỗ hổng khác nhau trong WordPress, WordPress themes, và plugins. Công cụ WPScan đã được cài đặt mặc định trong Kali Linux, SamuraiWTF, Pentoo, BlackArch và BackBox Linux. WPScan sử dụng cơ sở dữ liệu của tất cả các plugin và theme có sẵn (khoảng hơn 18000 plugins và 2600 themes) trong quá trình kiểm tra nhằm tìm ra các phiên bản lỗi thời và lỗ hổng bảo mật.

WPScan

Những điều WPScan có thể làm cho bạn là:

- Phát hiện phiên bản WordPress hiện đang được cài đặt.

- Có thể phát hiện các tệp nhạy cảm như readme, robots.txt, cơ sở dữ liệu thay thế tệp,...

- Phát hiện các tính năng được kích hợt trên WordPress hiện đang được cài đặt.

- Liệt kê phiên bản và tên của theme.

- Phát hiện các plugin đã cài đặt và cho bạn biết nó đã lỗi thời chưa.

- Liệt kể tên các users.

Các bước thực hiện:

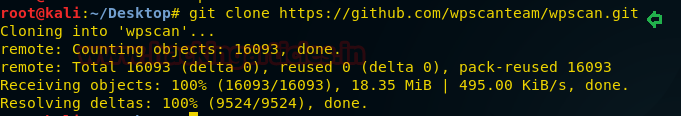

Đi đến Kali Linux terminal và nhập lệnh để tải xuống wpscan từ git hub.

cd Desktop

git clone https://github.com/wpscanteam/wpscan.git

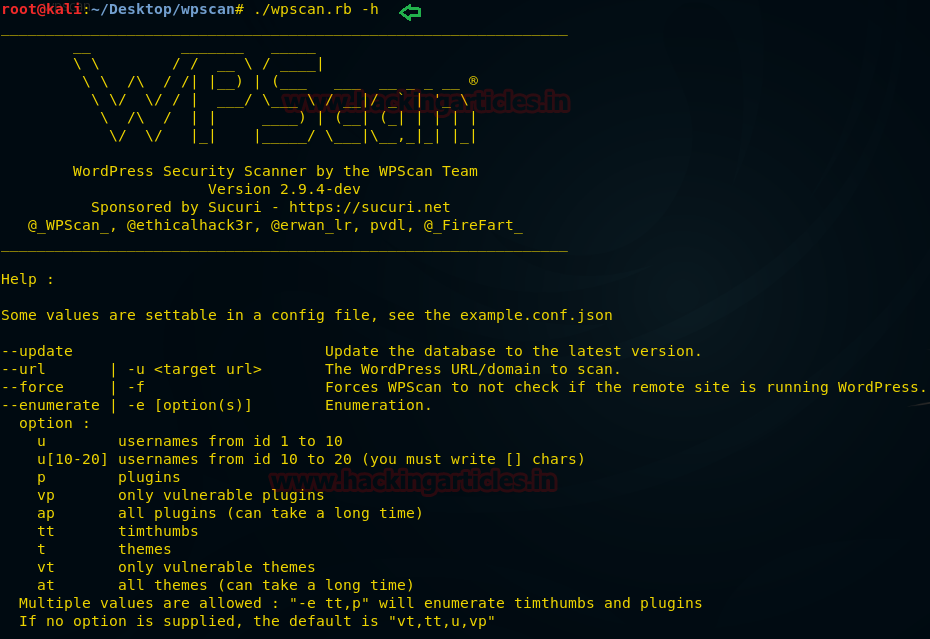

Bây giờ chỉ cần gõ vào terminal để chạy script:

./wpscan.rb -h

Sử dụng tùy chọn mặc định, chúng ta sẽ thâm nhập vào website wordpress của bạn:

Scan phiên bản wordpress của website mục tiêu

Wpscan là một công cụ tuyệt vời để quét các trang web wordpress. Bây giờ chúng tôi sẽ cố gắng thực hiện một số lần quét cơ bản, chúng tôi sẽ sử dụng các công cụ liệt kê để tìm thông tin về các themes, plugins, usernames...

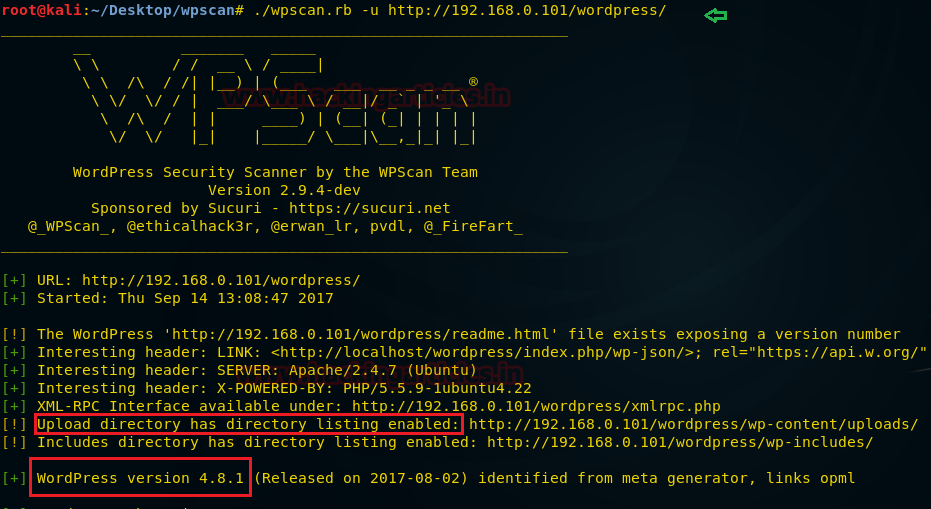

Bây giờ gõ lệnh sau để scan wordpress và server:

./wpscan.rb -u http://192.168.0.101/wordpress/

Thay vì http://192.168.0.101/wordpress/ hãy nhập tên của trang web bạn muốn quét.

Ở đây, nó tìm thấy máy chủ: Apache/2.4.7, PHP/5.5.5 phiên bản wordpress 4.8.1, sử dụng thông tin này một kẻ tấn công có thể kiểm tra khai thác của nó trong Google. Hơn nữa nó cũng thấy rằng thư mục tải lên có danh sách thư mục cho phép (the upload directory has directory listing enable) có nghĩa là bất kỳ ai cũng có thể duyệt thư mục /wp-content/uploads để xem các tệp và nội dung đã tải lên.

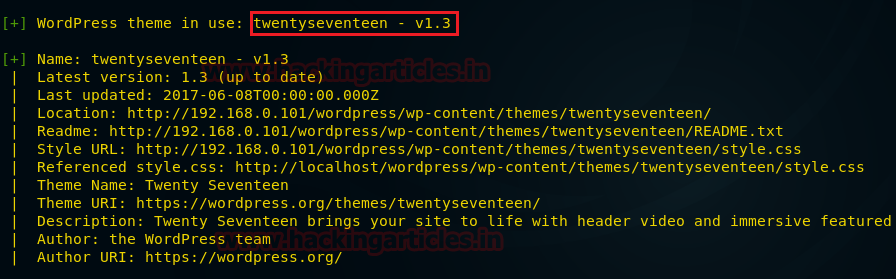

Liệt kê wordpress theme

Theme điều khiển giao diện chung của trang web bao gồm bố cục trang, vị trí widget, lựa chọn màu sắc, font chữ. WordPress.com có một loạt các themes cho người dùng và mỗi theme có một trang giới thiệu bao gồm các tính năng và hướng dẫn.

Để quét theme đã cài đặt của loại trang web wordpress, ta gõ lệnh:

./wpscan.rb -u http://192.168.0.101/wordpress/ --enumerate t

Liệt kê các themes dễ bị tấn công của WordPress

Để quét các chủ đề đã cài đặt dễ bị tổn thương của wordpress:

./wpscan.rb -u http://192.168.0.101/wordpress/ --enumerate vt

Từ kết quả quét, chúng tôi không tìm thấy bất kỳ chủ đề dễ bị tổn thương nào có nghĩa là không có chủ đề dễ bị tổn thương nào có thể bị khai thác.

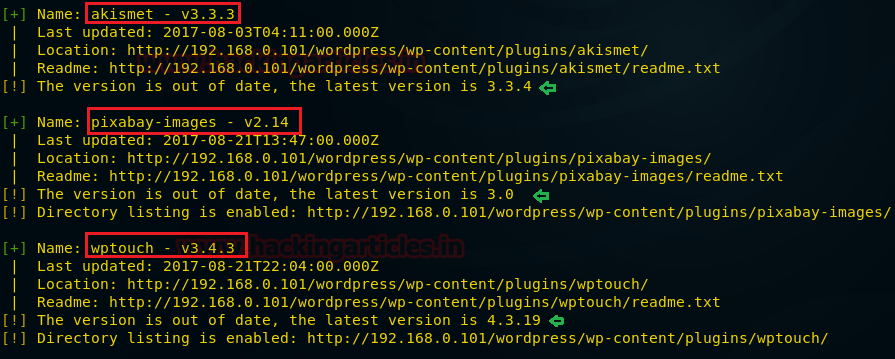

Liệt kê wordpress Plugins

Plugin là một đoạn mã nhỏ của một chương trình có thể được thêm vào trang web WordPress để mở rộng chức năng.

./wpscan.rb -u http://192.168.0.101/wordpress/ --enumerate p

Cuối cùng, sau vài giây, bạn sẽ nhận được kết quả của installed plug-in. Bạn có thể thấy rằng trong kết quả quét của tôi, askismet v3.3.3, pixabay-images v2.14, wptouch v3.4.3 các loại plug-in đã cài đặt này được phát hiện. Kèm theo mô tả cập nhật mới nhất và phiên bản mới nhất của plug-in đó.

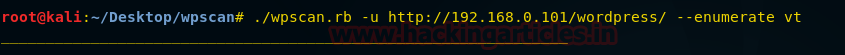

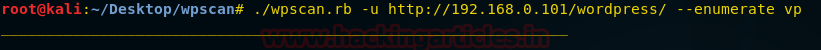

Liệt kê wordpress vulnerable Plugins

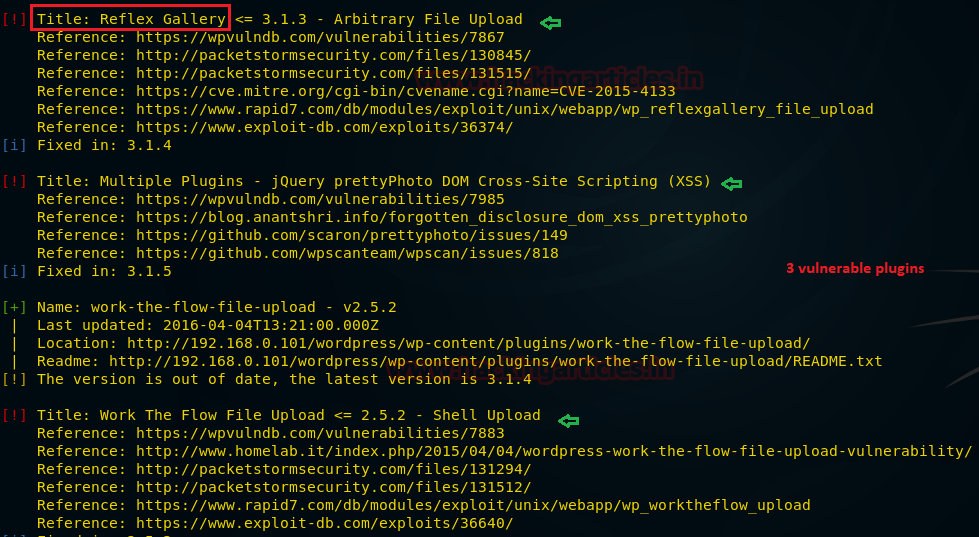

./wpscan.rb -u http://192.168.0.101/wordpress/ --enumerate vp

Sau vài giây, bạn sẽ nhận được kết quả của installed vulnerable plug-in của trang web. Từ hình ảnh dưới, bạn có thể quan sát thấy màu đỏ, cho biết các plug-in dễ bị tổn thương cũng như liên kết khai thác CVE.

Tham khảo: hackingarticles.in/wordpress-penetration-testing-using-wpscan-metasploit/

Theo Bizfly Cloud chia sẻ

>> Có thể bạn quan tâm: Hướng dẫn tạo Database trên Direct Admin