Kỹ thuật săn tên miền phishing chống tấn công giả mạo

Theo Bizfly Cloud chia sẻ - Tên miền (tên tiếng anh: Domain) là tên gọi đại diện cho một tài nguyên mạng, thường là một website được thể hiện bằng các ký tự hoặc các chữ số trong bảng chữ cái thay vì địa chỉ IP của máy chủ.

Hầu hết các tổ chức phải đối mặt với một loạt các cuộc tấn công mỗi ngày từ các nhân tố đe dọa trên toàn cầu. Trong số các vectơ khác nhau, kẻ tấn công đã đạt được mức độ thành công tương đối cao bằng việc giả mạo làm nhân viên của các tổ chức nhằm mục đích lừa đảo. Điều này cho phép kẻ tấn công vượt qua được các hàng rào bảo vệ vòng ngoài và bước chân vào trong hệ thống mạng nội bộ.

Các nhóm SOC đã có nhiều cách tiếp cận để phát hiện các nỗ lực tấn công giả mạo đó. Các cách tiếp cận được sử dụng phổ biến nhất được liệt kê như dưới đây:

- Người dùng tỉnh táo thông báo cho SOC về việc nhận được các email đáng ngờ

- Cổng vào email phát hiện và thông báo cho SOC về email đáng ngờ

- Các thông tin giúp xác định các mối đe dọa bảo mật bên ngoài thông báo cho các nhà cung cấp nguồn

- Dịch vụ giám sát Brand /Domain thông báo về việc nếu có ai đó đang cố gắng tạo trang lừa đảo hoặc đã mua tên miền tương tự tên miền chính của tổ chức.

- Mối đe dọa xuất phát từ trong nội bộ - khi bị điều tra có thể tiết lộ một email lừa đảo nào đó là thủ phạm chính

Về bản chất, hầu hết các cách tiếp cận này đều là static. Ví dụ, nếu một phản ứng sự cố trước đó đã kết luận rằng abcdbank.com là một tên miền độc hại thì các tên miền độc hại tương tự sẽ được thêm vào blacklist (danh sách đen) cho các bộ lọc email và proxy. Tuy nhiên, nếu kẻ tấn công chỉ đơn giản là thay đổi tên miền thành abcbdank.com thì các bộ lọc đều sẽ thất bại.

Để cải thiện hiệu quả trong việc phát hiện các miền lừa đảo đang được sử dụng để nhắm mục tiêu vào người dùng của bạn, chúng tôi đã khám phá ra việc sử dụng ELK stack. Elasticsearch là một 'search engine (công cụ tìm kiếm)' và 'data-store (kho dữ liệu)' rất mạnh. Nó đã trở nên phổ biến trong cộng đồng info-sec do khả năng mở rộng phân tích và hiển thị hóa dữ liệu qua Kibana.

Chúng tôi sẽ sử dụng ba tùy chọn tìm kiếm hỗ trợ bởi Elasticsearch, điều này sẽ cho phép chúng tôi tìm kiếm các miền tương tự với tên miền chính của tổ chức.

* Regular Expressions (Biểu thức chính quy) (https://www.elastic.co/guide/en/elasticsearch/reference/current/query-dsl-regexp-query.html)

* Ký tự đại diện (Wildcard) (https://www.elastic.co/guide/en/elasticsearch/reference/current/query-dsl-wildcard-query.html

* Fuzzy search (https://www.elastic.co/guide/en/elasticsearch/reference/current/query-dsl-fuzzy-query.html)

Giả sử bạn nhận được các logs Proxy và DNS trong ELK, chúng tôi sẽ chứng minh hiệu quả của từng hoạt động tìm kiếm trên Elasticsearch.

Để tạo một bộ mẫu các tên miền lừa đảo có thể sử dụng để đánh lừa nhân viên trong các tổ chức, chúng tôi sẽ sử dụng công cụ 'URLCRAZY' có sẵn trong KALI Linux. Ví dụ, chúng tôi sẽ coi niiconsulting.com là tên miền chính của tổ chức

Tạo Tên miền Typo cho niiconsulting.com

DNSTwist và các công cụ trực tuyến khác cũng có thể được sử dụng để tạo các tên miền giống như vậy.

URLCrazy tạo các tên miền giống như vậy bằng cách sử dụng nhiều "typo algorithms (thuật toán typo)"

Loại Typo | Ví dụ |

Xóa kí tự | niconsulting.com |

Lặp kí tự liền nhau | niicconsulting.com |

Hoán đổi ký tự | nicionsulting.com |

Thay thế kí tự | miiconsulting.com |

Thay thế ký tự kép | nuuconsulting.com |

Chèn kí tự | niicoinsulting.com |

Thiếu dấu chấm | wwwniiconsulting.com |

Biến kí tự thành số ít hoặc số nhiều | niiconsultings.com |

Hoán đổi nguyên âm | niiconsalting.com |

Đồng âm | nayeayeconsultayeng.com |

Đảo hướng ký tự | naiconsulting.com |

Lặp ngẫu nhiên kí tự | nilconsultlng.com |

Sai phần cuối cùng của tên miền | niiconsulting.es |

Như có thể thấy ở trên, kẻ tấn công có nhiều cách để lừa người dùng không nhận thức được những thay đổi nhỏ trong tên miền

Từ URLCrazy, chúng tôi nhận được danh sách 184 tên miền như vậy mà chúng tôi đã nhập vào Elasticsearch bằng cách sử dụng Logstash.

Cấu hình Logstash

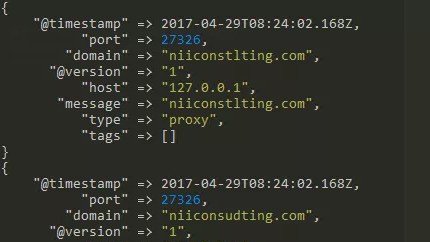

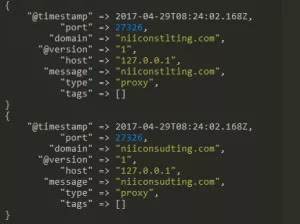

Một đầu ra tiêu chuẩn mẫu được cung cấp như bên dưới:

Đầu ra chuẩn Logstash

Chúng tôi cũng có thể xem các sự kiện đã nhập trong bảng điều khiển Kibana.

Sử dụng 'Dev Tool (Công cụ tìm kiếm)' trong Kibana 5.3, chúng tôi có thể chạy các truy vấn tìm kiếm khác nhau đối với dữ liệu được nhập trong Elasticsearch.

Bằng cách sử dụng ba toán tử tìm kiếm, chúng tôi có các cấp độ thành công khác nhau trong việc tìm kiếm các miền "phish (lừa đảo)" ở trên.

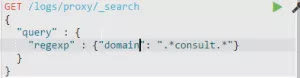

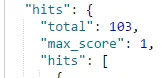

Đầu tiên đối với regexp, chúng tôi chọn ngẫu nhiên một chuỗi con của miền chính và nối thêm cú pháp biểu thức chính quy vào truy vấn. Một tìm kiếm mẫu cho chúng tôi kết quả của 103 miền như vậy. Tuy nhiên, cần lưu ý rằng trong một tập dữ liệu lớn, truy vấn như vậy sẽ tạo ra rất nhiều false-positive (lỗi sai xác thực).

Truy vấn REGEXP

Kết quả truy vấn REGEXP

Truy vấn trên có thể đã trả về một lần truy cập tích cực cho các tên miền như abcconsulting.com, associateconsult.com, v.v.

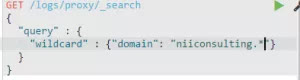

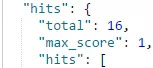

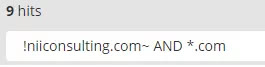

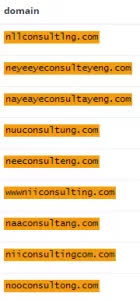

Toán tử tìm kiếm thứ hai là tìm kiếm wildcard (ký tự đại diện) đơn giản.

Truy vấn WILDCARD

Kết quả truy vấn WILDCARD

Truy vấn trên trả về tên miền với các TLD không chuẩn như .ch, .ca, .nl, v.v.

Đây là một truy vấn hữu ích để xác định bất kỳ TLD nào mà người dùng trong tổ chức của bạn đã truy cập mà thực sự không thuộc về tổ chức. Có khả năng cao kẻ tấn công lưu trữ các trang lừa đảo trên các tên miền đó.

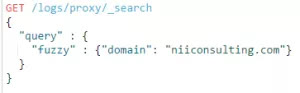

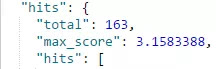

Cuối cùng, chúng tôi sẽ xem xét toán tử tìm kiếm fuzzy. Đây là khả năng tìm kiếm hữu ích của Elasticsearch có thể giúp chúng tôi tìm kiếm các tên miền được tạo theo cách như URLCrazy đã đề cập ở trên. Tìm kiếm fuzzy trả về kết quả tích cực cho các chuỗi tương tự (không khớp chính xác) với truy vấn ban đầu của chúng tôi.

Vì vậy, trong khi tìm kiếm REGEXP và WILDCARD có thể không giúp chúng tôi xác định niiiconsulting.com, nhưng tìm kiếm FUZZY sẽ có thể tìm kiếm tên miền này và hiển thị kết quả cho chúng tôi. Từ tên miền chính, chúng tôi đã tạo 184 tên miền thông qua URLCrazy, mà chúng tôi đã nhập vào Elasticsearch. Bằng việc sử dụng truy vấn tìm kiếm fuzzy cho tên miền chính, chúng tôi có thể xác định thành công 163 miền.

Truy vấn FUZZY

Kết quả truy vấn FUZZY

21 tên miền bị bỏ qua bao gồm 12 TLD không có dấu chấm (mà chúng tôi có thể săn tìm bằng toán tử tìm kiếm wildcard) và 9 tên miền mà tìm kiếm fuzzy không thể tìm thấy.

Truy vấn Phủ định FUZZY

Kết quả truy vấn Phủ định FUZZY

link gốc: http://niiconsulting.com/checkmate/2017/05/hunting-phish-domains/

Theo Bizfly Cloud chia sẻ