An toàn thông tin có thể gây ra một số nhầm lẫn. Tại sao nó gây ra nhầm lẫn? Hãy...

Tác giả: Nguyettt

Trong bài viết này, Bizfly Cloud sẽ hướng dẫn bạn cách thực hiện các bước đầu tiên trong quá trình...

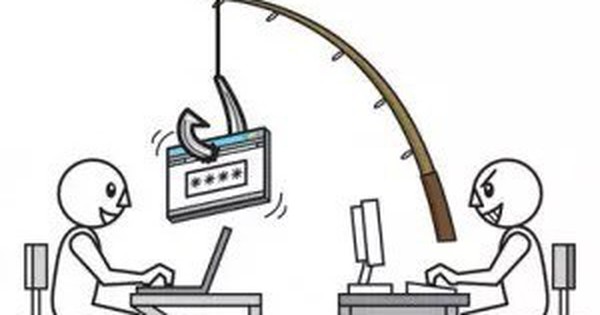

Spear Phishing là gì? Spear phishing là một phương thức giao tiếp lừa đảo, trong đó kẻ tấn công dùng...